环境

所谓环境,就是存储、管理和共享组织的业务数据、应用和流的空间。 管理员可以创建环境并控制对环境的访问权限。

环境具有以下组件:

- 名称 - 环境的名称。

- 位置 - 存储环境、环境数据、应用和流的 Azure 区域。

- 管理员 - 管理环境的管理员。

- 安全组 - 控制可以访问环境的用户。

- 应用 - 在环境中创建的应用。

- 流 - 在环境中创建的流。

- 机器人 - 在环境中创建的聊天机器人。

- 连接器 - 添加到环境的自定义连接器。

- 网关 - 连接到环境的本地网关。

- Dataverse(可选)- Dataverse 数据库的实例。

环境是一个容器,管理员可以使用这些容器来管理应用、流、连接和其他资产以及允许组织用户使用资源的权限。

租户

Microsoft 365 使用 Microsoft Entra ID 租户控制身份验证和授权。 无需 Azure 订阅便可访问 Microsoft Entra ID;Microsoft 365 订阅允许访问 Microsoft Entra ID 门户。 将用户添加到 Microsoft 365 就可将用户添加到 Microsoft Entra ID。 此外,Microsoft Entra ID 租户位于 Azure 区域中,该区域通常是创建租户的用户所在的区域。

环境于 Microsoft Entra ID 租户内创建。 对环境的访问由 Microsoft Entra ID 进行身份验证。

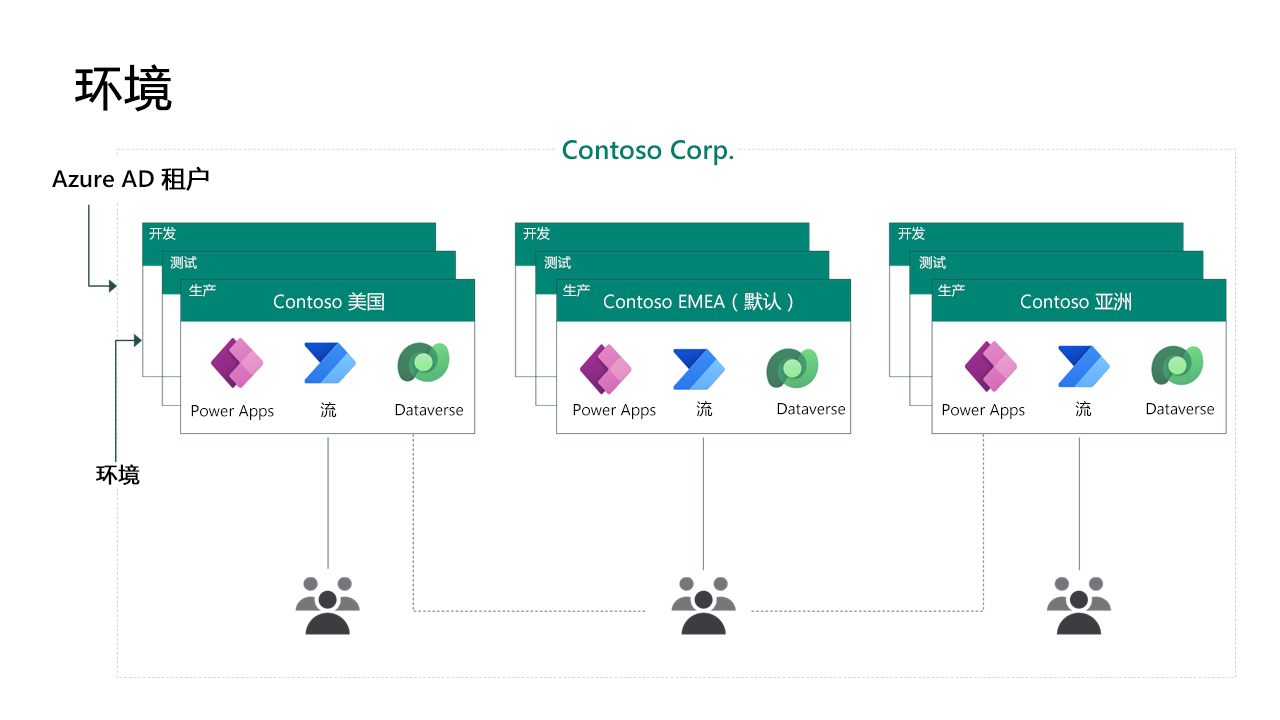

多个环境

环境是一个容器,用于分隔可能具有不同角色、安全要求或目标受众的应用。 您选择使用环境的方式取决于您的组织和您尝试构建的应用程序,例如:

- 可以选择只在一个环境中构建所有应用。

- 可以创建对应用的测试和生产版本进行分组的独立环境。

- 可以为公司中的特定团队或部门创建对应的独立环境,每个环境都包含对应受众的相关数据和应用。

- 还可以为公司的不同全球分支创建独立环境。

以下图表说明了组织可以如何创建多个环境。

环境是生命周期管理的范围,是权限的范围。

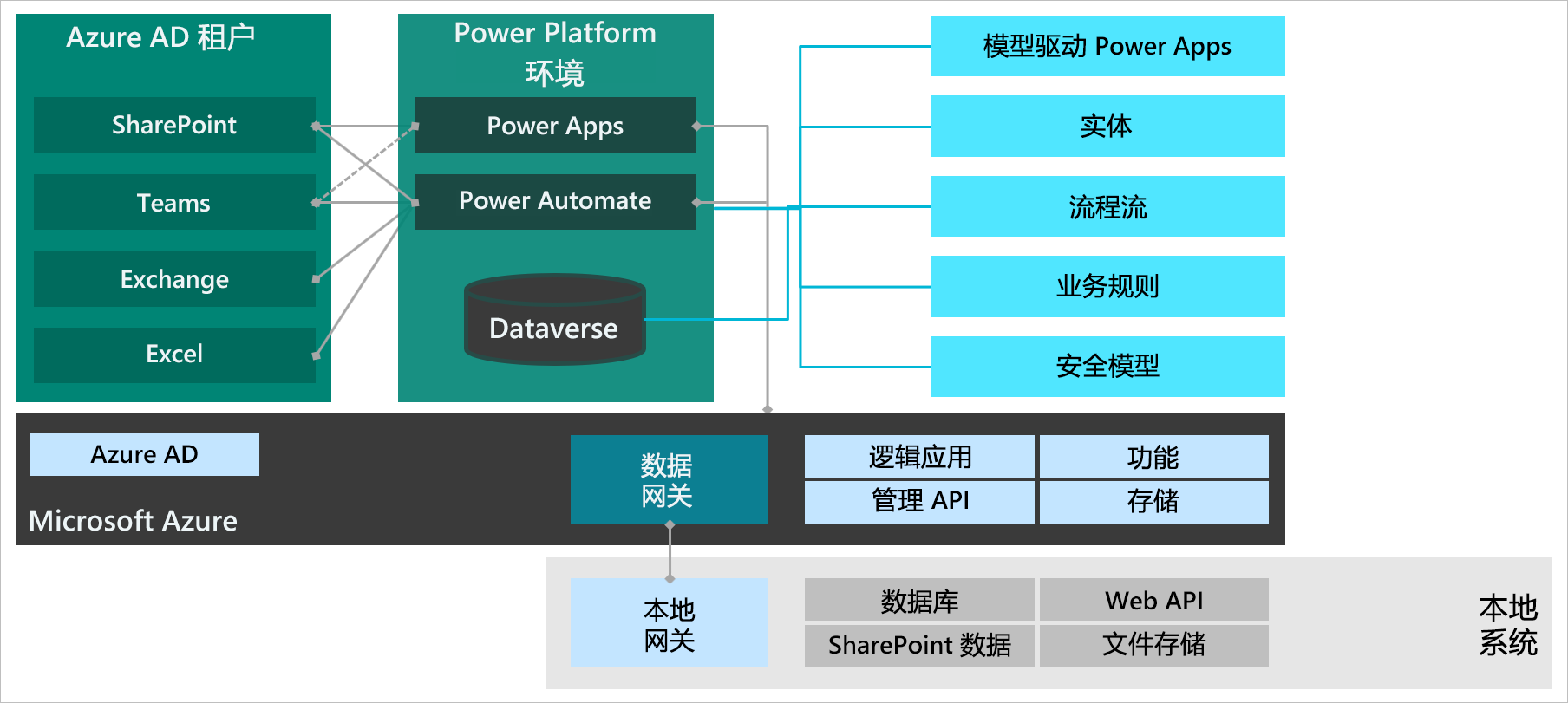

环境中不包含的项目

环境包含 Microsoft Power Platform 应用、流和机器人等组件。 但是,您为解决方案生成的内容可能并非都包含在环境中。 环境中包含 Microsoft Dynamics 365 应用(Sales、Marketing、Customer Service、Field Service 和 Project Operations)。 环境中可以部署的应用或流的数量没有任何限制。

环境中不包含:

- Power BI 工作区、数据集、报表或仪表板。

- 已部署的 Azure 服务。

- 客户不参与的 Dynamics 365 应用(例如 Finance 或 Business Central)。

解决方案架构师需要考虑如何控制对其他这些组件的访问权限。

以下图表说明了环境与该环境内外的其他组件的关联性。

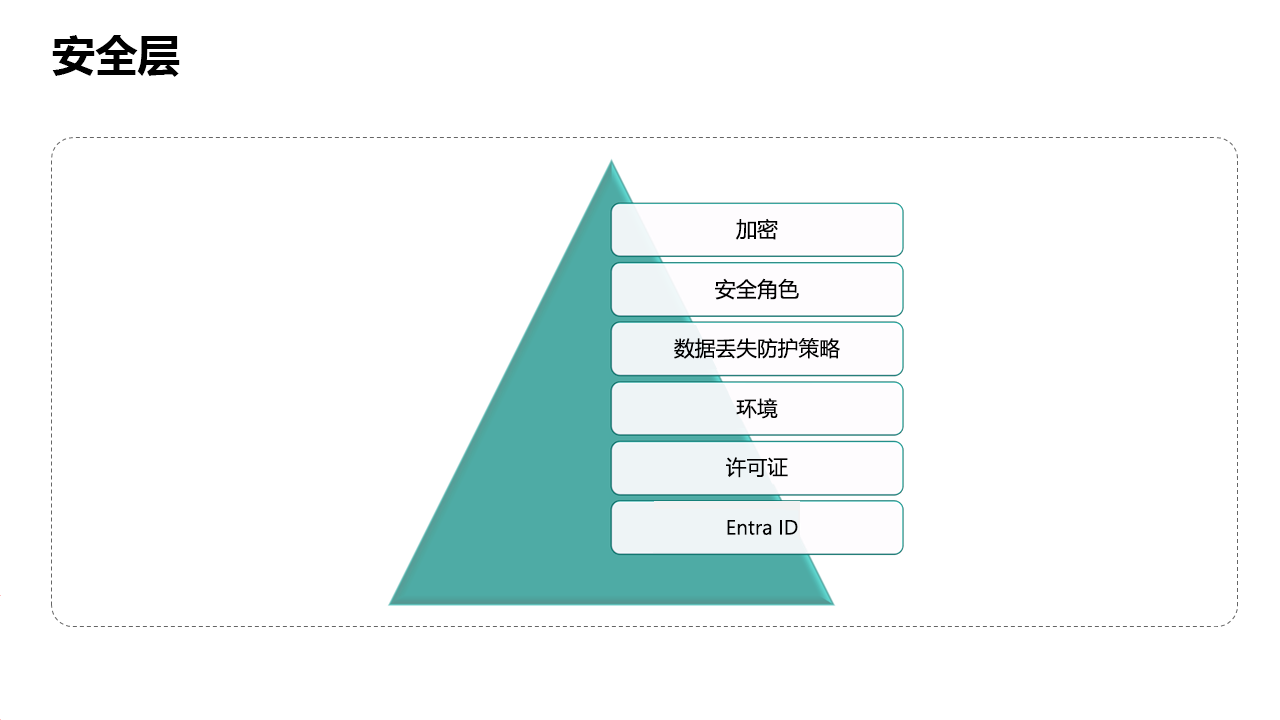

安全层

Microsoft Power Platform 使用多个安全层:

- Microsoft Entra ID - 用户标识由 Microsoft Entra ID 进行身份验证。 借助 Microsoft Entra ID,您可以限制用户使用 Microsoft Entra ID 功能,如条件访问策略以及通过多重身份验证来强制实施安全性。 Microsoft Entra ID 支持单一登录 (SSO),用户无需单独登录到 Microsoft Power Platform。 Microsoft Power Platform 支持来宾访问。

- 许可 - 用户需要拥有适当的许可证才能访问 Microsoft Power Platform。

- 环境 - Microsoft Entra ID 安全组控制对每个环境的访问权限。

- 数据丢失防护策略 - 限制环境中连接器的使用,从而降低数据泄露风险。 在多租户方案中,可以创建跨租户入站和出站限制。

- 安全角色 - 对 Dataverse 表和行的访问权限由安全角色控制。

- 加密 - 使用 SQL Server 透明数据加密 (TDE) 对所有静态数据进行加密。 使用 SSL 对所有传输中的数据进行加密。

以下图表演示了为 Microsoft Power Platform 环境应用安全层的方式。

创建环境时,解决方案架构师需要决定环境的位置。