练习 - 启用 Microsoft Entra 多重身份验证

可以分步演练使用条件策略配置和启用 Microsoft Entra 多重身份验证所需的基本步骤。 请记住,实际部署需要认真思考和规划。 请确保先查看本模块末尾的文档链接,然后再为环境启用 MFA。

重要

完成此练习需要 Microsoft Entra ID P1 或 P2。 可以使用 30 天的免费试用版来试用此功能,或者仅阅读以下说明来了解流程。

配置多重身份验证选项

使用全局管理员帐户登录到 Azure 门户。

使用侧菜单中的“Microsoft Entra ID”选项导航到 Microsoft Entra 仪表板。

在左侧菜单中选择“安全性”。

在菜单的“管理”标题下选择“多重身份验证”。 可在此处找到适用于多重身份验证的选项。

在“配置”下选择“其他基于云的多重身份验证设置”。 此时将会打开一个新的浏览器页面,你可以在其中查看 Azure 的所有 MFA 选项。

可在此页面上选择支持的身份验证方法。 在此示例中,所有选项均处于选中状态。

还可以在此处启用或禁用应用密码,以支持用户为不支持多重身份验证的应用创建唯一的帐户密码。 借助此功能,用户可以使用特定于该应用的其他密码通过其 Microsoft Entra 标识进行身份验证。

设置 MFA 的条件访问规则

接下来,我们来研究如何设置条件访问策略规则,以对访问网络上特定应用的来宾用户强制执行 MFA。

切换回 Azure 门户,然后选择“Microsoft Entra ID”>“安全性”>“条件访问”。

在顶部菜单中,选择“创建策略”。

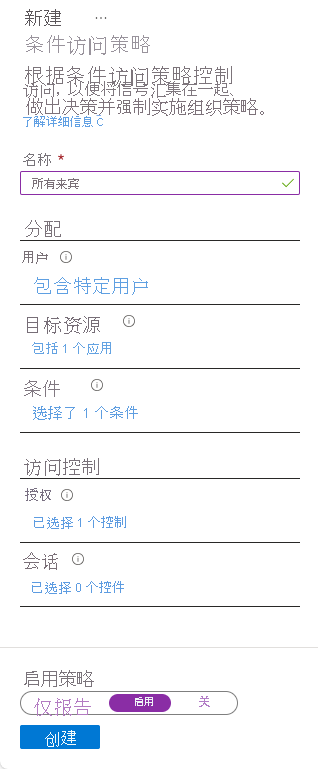

为策略命名,例如,“所有来宾”。

在“用户”下,选择“已选择 0 个用户和组”。

- 在“包括”下,选择“选择用户和组” 。

- 选择用户和组,然后选择“选择”。

在“目标资源”下,选择“未选择目标资源”。

- 选择“云应用”。

- 在“包含”下,选择“选择应用” 。

- 在“选择”下,选择“无”。 从右侧的选项中选择应用,然后选择“选择”。

在“条件”下,选择“已选择 0 个条件”。

- 在“位置”下,选择“未配置”。

- 在“配置”下,选择“是”,然后选择“任何位置”。

在“授权”下,选择“已选择 0 个控件”。

- 确保已选择“授予访问权限”。

- 选择“需要多重身份验证”,然后选择“选择”。 此选项会强制实施 MFA。

将“启用策略”设置为“开”,然后选择“创建”。

现在,已为所选应用程序启用 MFA。 下次用户或来宾尝试登录该应用时,系统将提示他们注册 MFA。