练习 - 创建 Microsoft Sentinel playbook

本模块中的“创建 Microsoft Sentinel playbook”练习是可选单元。 不过,如果要进行此练习,需要访问 Azure 订阅,可以在其中创建 Azure 资源。 如果没有 Azure 订阅,请在开始之前创建一个免费帐户。

若要部署练习的先决条件,请执行以下任务。

注意

如果选择执行本模块中的练习,请注意,可能会产生 Azure 订阅费用。 若要估算成本,请参阅 Microsoft Sentinel 定价。

任务 1:部署 Microsoft Sentinel

选择以下链接:

系统将提示你登录到 Azure。

在“自定义部署”页面上,提供以下信息:

Label 说明 订阅 选择 Azure 订阅。 资源组 选择“新建”,并为新资源组提供一个名称,例如 azure-sentinel-rg。区域 从下拉菜单中,选择要部署 Microsoft Sentinel 的区域。 工作区名称 为 Microsoft Sentinel 工作区提供一个唯一名称,例如 <yourName>-Sentinel,其中 <yourName> 表示在上一个任务中选择的工作区名称。位置 接受默认值 [resourceGroup().location]。 Simplevm 名称 接受默认值 simple-vm。 Simplevm Windows OS 版本 接受默认值 2016-Datacenter。

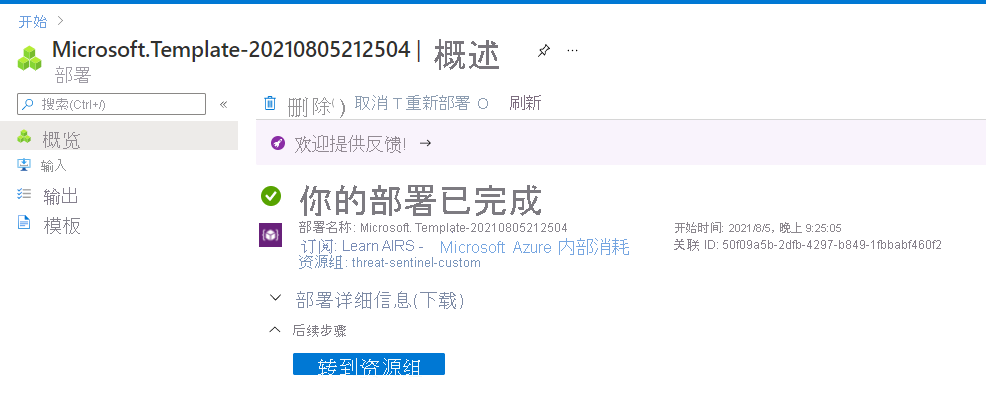

选择“审阅并创建”,然后在验证数据后选择“创建”。

注意

等待部署完成。 部署时间应不超过五分钟。

任务 2:检查创建的资源

在“部署概述”页上,选择“转到资源组”。 此时将显示自定义部署的资源。

选择“主页”,然后选择“Azure 服务”中,搜索并选择“资源组”。

选择“azure-sentinel-rg”。

按“类型”对资源列表进行排序。

资源组应包含下表显示的资源。

名称 Type 说明 <yourName>-SentinelLog Analytics 工作区 Microsoft Sentinel 使用的 Log Analytics 工作区,其中 <yourName> 表示在上一任务中选择的工作区名称。 simple-vmNetworkInterfaceLinux VM 的网络接口。 SecurityInsights(<yourName>-Sentinel)解决方案 Microsoft Sentinel 的安全见解。 st1<xxxxx>存储帐户 虚拟机使用的存储帐户。 simple-vm虚拟机 演示中使用的虚拟机 (VM)。 vnet1虚拟网络 VM 的虚拟网络。

注意

在本练习中部署的资源和完成的配置步骤在下一练习中是必需的。 如果打算完成下一个练习,请不要删除本练习中的资源。

任务 3:配置 Microsoft Sentinel 连接器

在 Azure 门户中,搜索“Microsoft Sentinel”,然后选择之前创建的 Microsoft Sentinel 工作区。

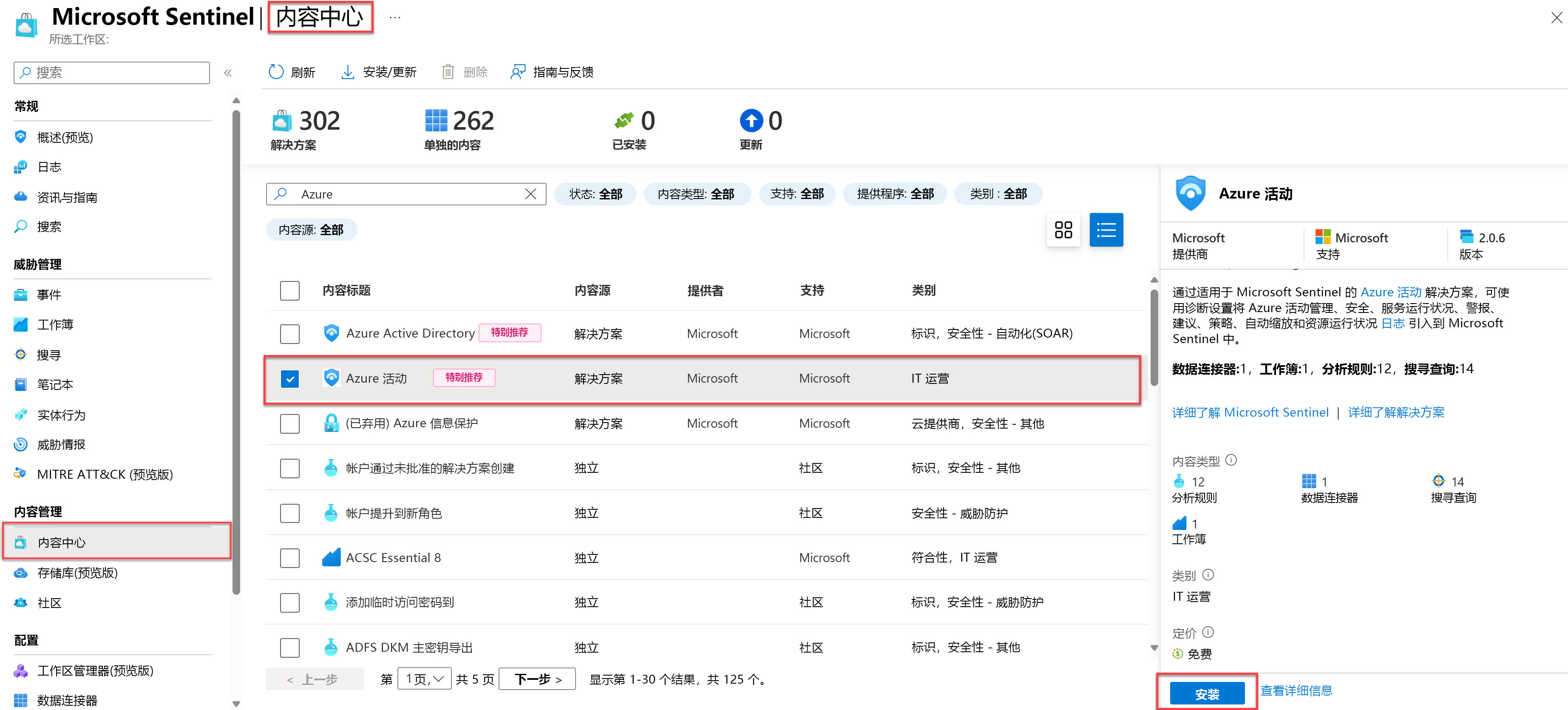

在“Microsoft Sentinel | 概述”窗格上的左侧菜单中向下滚动至“内容管理”,然后选择“内容中心”。

在“内容中心”页中的“搜索”窗体内键入“Azure 活动”,然后选择“Azure 活动”解决方案。

在“Azure 活动”解决方案细节窗格中选择“安装”。

在中心“内容名称”列中选择“Azure 活动”数据连接器。

注意

此解决方案安装以下内容类型:12 个分析规则、14 个搜寻查询、1 个工作簿和 Azure 活动数据连接器。

选择“打开连接器页面”。

在“说明/配置”区域中向下滚动,在“2. 连接订阅...”下选择“启动 Azure Policy 分配向导”。

在向导的“基本信息”选项卡中,选择“范围”下的省略号“...”。 在“范围”窗格中,选择订阅,然后选择“选择”。

选择“参数”选项卡,然后从“主要 Log Analytics 工作区”下拉列表中选择“Microsoft Sentinel 工作区。

选择“修正”选项卡,然后选择“创建修正任务”复选框。 此操作会将策略分配应用于现有的 Azure 资源。

选择“查看 + 创建”按钮,检查配置,然后选择“创建”。

注意

Azure 活动的连接器使用策略分配,你需要拥有可创建策略分配的角色权限。 而且,通常需要 15 分钟才会显示“已连接”状态。 在连接器部属时,你可继续执行本单元和本模块后续单元中的其余步骤。

任务 4:创建分析规则

在 Azure 门户中,搜索并选择“Microsoft Sentinel”,然后选择之前创建的 Microsoft Sentinel 工作区。

在“Microsoft Sentinel”页面的菜单栏上,在“配置”部分中,选择“分析”。

在“Microsoft Sentinel | 分析”页面上,选择“创建”,然后选择“NRT 查询规则(预览)”。

在“常规”页上,提供下表中的输入,然后选择“下一步: 设置规则逻辑 >”>。

Label 说明 名称 提供说明性名称(例如“删除虚拟机”)来说明警报检测的可疑活动类型。 说明 输入详细说明,以帮助其他安全分析人员了解规则的作用。 策略和技术 从“策略和技术”下拉菜单中,选择“初始访问”类别,按照 MITRE 策略对规则进行分类。 严重性 选择“严重性”下拉菜单,将警报的重要性级别分类为以下四个选项之一:高、中等、低或信息性。 状态 指定规则的状态。 默认情况下,状态为“已启用”。如果要在规则生成大量误报时禁用规则,则可以选择“已禁用”来禁用规则。 在”设置规则逻辑”页面上的”规则查询”部分,输入以下查询:

AzureActivity | where OperationNameValue == 'MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE' | where ActivityStatusValue == 'Success' | extend AccountCustomEntity = Caller | extend IPCustomEntity = CallerIpAddress接受所有其他设置的默认值,然后选择“下一步: 事件设置”。

在“事件设置”选项卡中,确保为“由此分析规则触发的警报创建事件”选择了“已启用”。 然后,选择“下一步:自动响应”。

在“自动响应”选项卡上,可以选择在生成警报时要自动运行的 playbook。 仅显示包含逻辑应用 Microsoft Sentinel 连接器的 playbook。

在完成时选择“下一步: 查看”。

在“查看和创建”页面上,确认验证是否通过,然后选择“创建”。

注意

你可以在“使用 Microsoft Sentinel Analytics 进行威胁检测”模块中了解有关 Microsoft Sentinel 分析规则的更多信息。