了解行为分析

确定组织内部的威胁及其潜在影响(无论是遭到入侵的实体还是恶意内部成员)一直是一个耗时且劳动密集型的过程。 在筛选警报、连接点并主动搜寻时,它会加起来大量时间和精力,只需返回最少的回报即可。 而且,复杂的威胁可能逃避发现。 难以捉摸的威胁(如零日、针对性和高级持久性威胁)对组织可能最危险,从而使其检测更加关键。

Microsoft Sentinel 中的实体行为功能消除了分析师工作负载的疏远,以及其工作的不确定性。 实体行为功能提供高保真且可作的智能,因此可以专注于调查和修正。

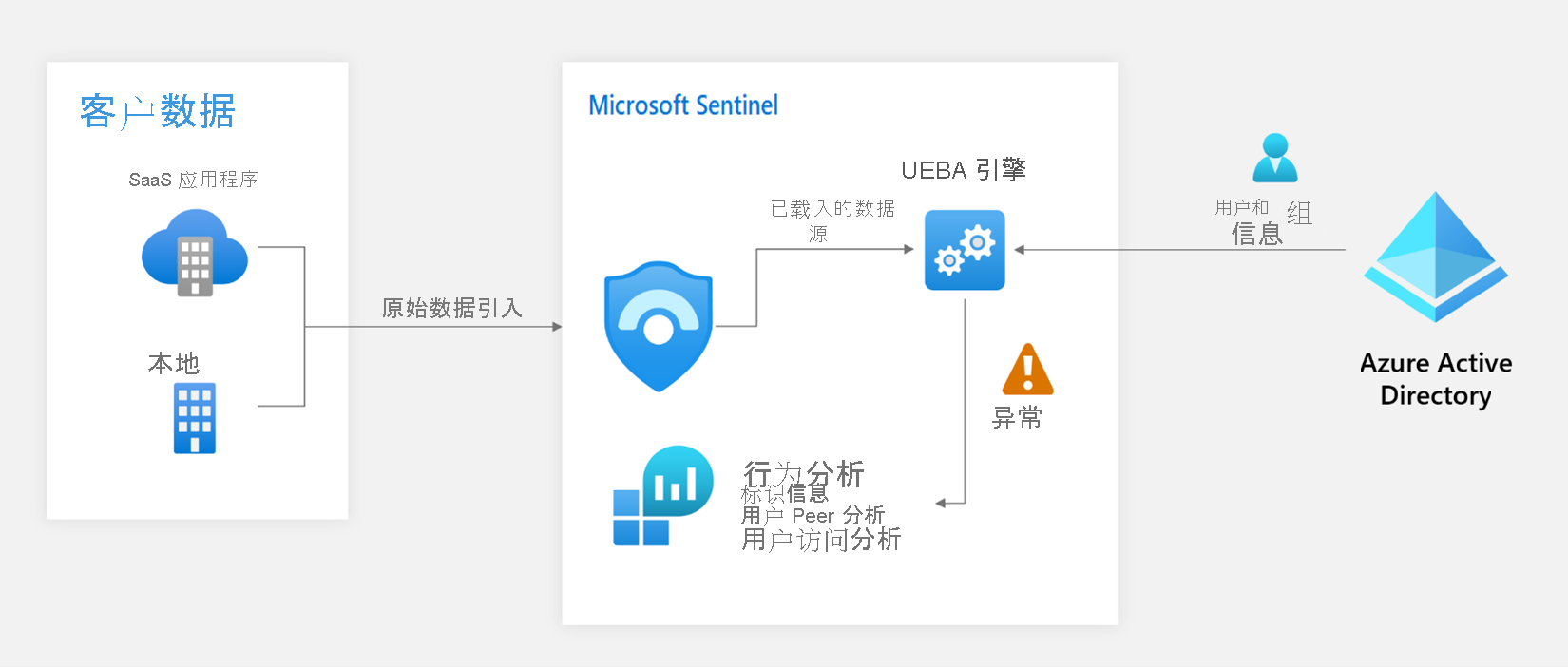

当Microsoft Sentinel 从所有连接的数据源收集日志和警报时,它将分析和生成组织的实体(用户、主机、IP 地址、应用程序等)的基线行为配置文件。 分析跨时间,对等组范围。 Microsoft Sentinel 使用各种技术和机器学习功能,然后可以识别异常活动,并帮助确定资产是否已泄露。 此外,Azure Sentinel 还可以确定特定资产的相对敏感度、识别对等组资产以及评估任何已遭入侵资产的潜在影响(“爆炸半径”)。 掌握这些信息后,你就可有效地设置调查和事件处理的优先级。

体系结构概述

安全驱动的分析

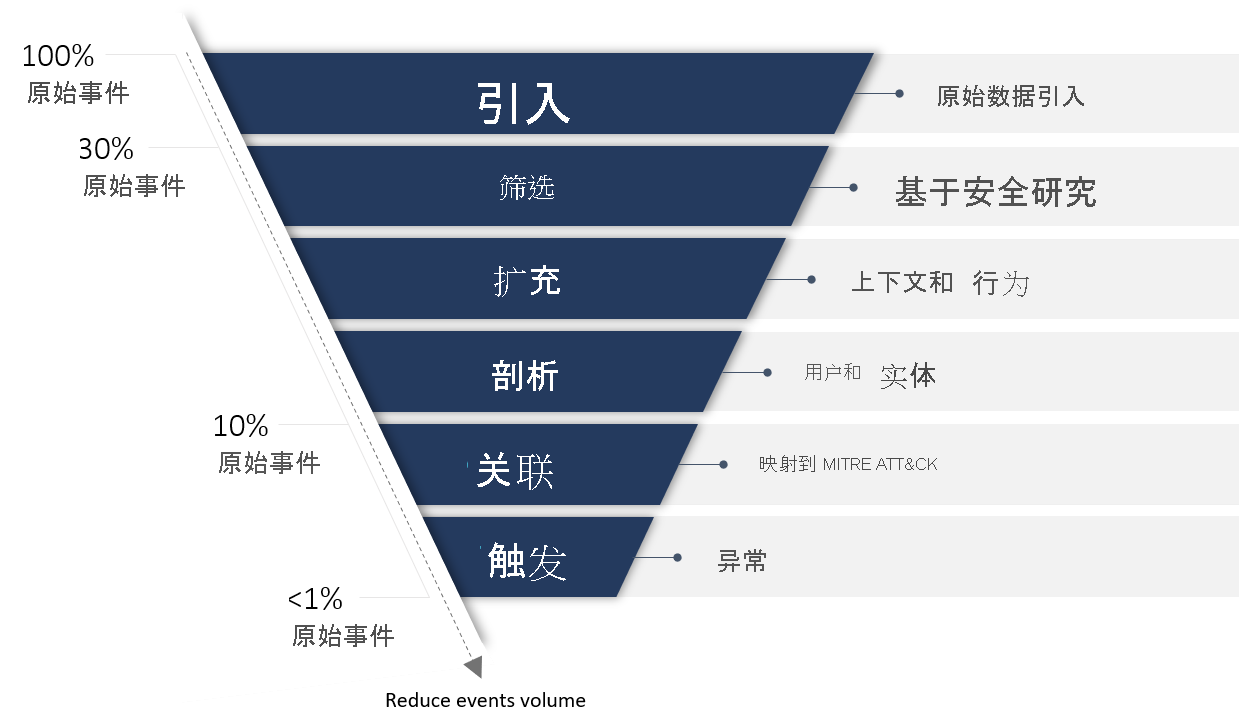

Microsoft采用Microsoft Sentinel 为 UEBA 解决方案采用了ー的范例,Microsoft Sentinel 基于三个参考框架提供“外部”方法:

用例: Microsoft Sentinel 根据符合 MITRE ATT&CK 策略、技术和子技术框架的安全研究,确定相关攻击途径和方案的优先级。 优先顺序将各种实体确定为杀人链中的受害者、肇事者或透视点。 Microsoft Sentinel 重点介绍每个数据源可以提供的最有价值的日志。

数据源:尽管首要支持 Azure 数据源,但出于周全性考虑,Microsoft Sentinel 选择第三方数据源来提供与我们的威胁方案相匹配的数据。

分析学: Microsoft Sentinel 使用机器学习(ML)算法,并识别以上下文扩充形式清晰简洁地提供证据的异常活动。 请参下面的示例。

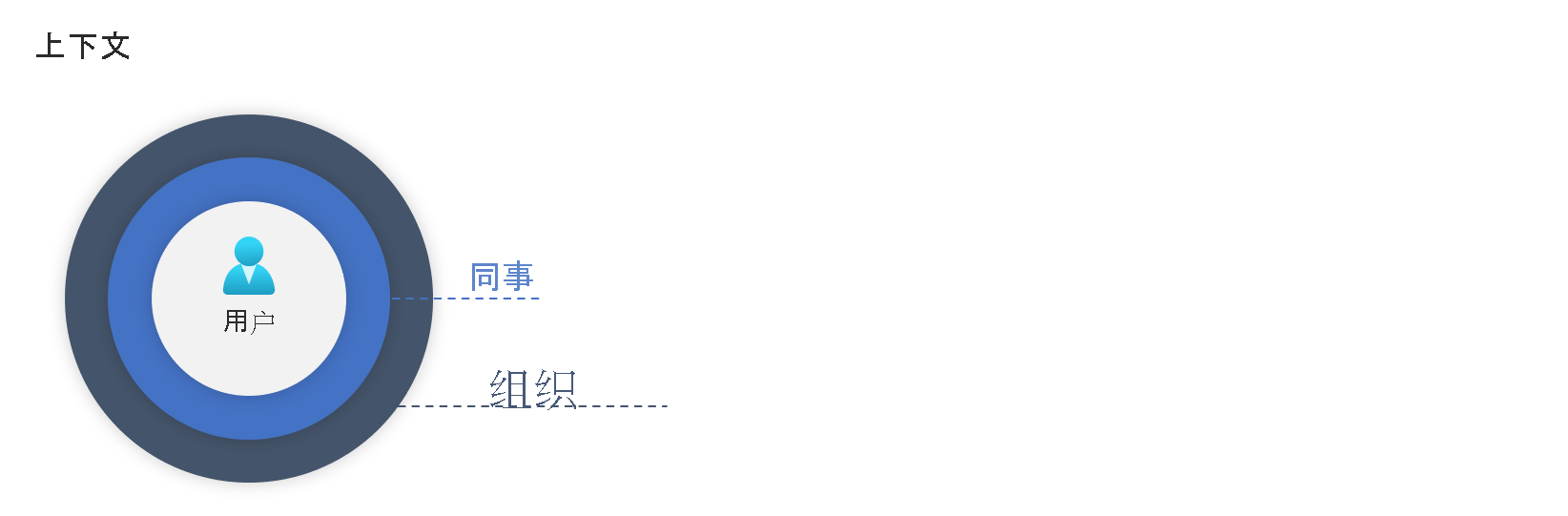

Microsoft Sentinel 提供的项目可帮助安全分析师结合上下文并通过对比用户的基线概况来清楚地了解环境中的异常活动。 用户(或主机、地址)执行的操作在上下文中进行评估,“true”结果则表示发现异常:

跨地理位置、设备和环境。

跨时间和频率范围(与用户自己的历史记录相比)。

与对等方的行为相比。

与组织的行为相比。

计分

每个活动都使用“调查优先级分数”进行评分。 该分数根据用户及其对等方的行为学习来确定特定用户执行特定活动的概率。 被识别为最不正常的活动会获得最高分(分数范围为 0-10 分)。