通过Intune和本地比较部署 OMA-URIs 以面向 CSP

本文介绍 Windows 配置服务提供程序 (CSP) 、开放移动联盟 - 统一资源 (OMA-URI) 的重要性,以及如何使用Microsoft Intune将自定义策略传递到基于Windows 10的设备。

Intune提供了一个方便且易于使用的界面来配置这些策略。 但是,并非所有设置都必须在Microsoft Intune管理中心内可用。 尽管可以在 Windows 设备上配置许多设置,但将所有这些设置都放在管理中心是不可行的。 此外,随着进步的进行,在添加新设置之前有一定程度的滞后并不罕见。 在这些方案中,部署使用 Windows 配置服务提供程序的自定义 OMA-URI 配置文件 (CSP) 就是答案。

CSP 范围

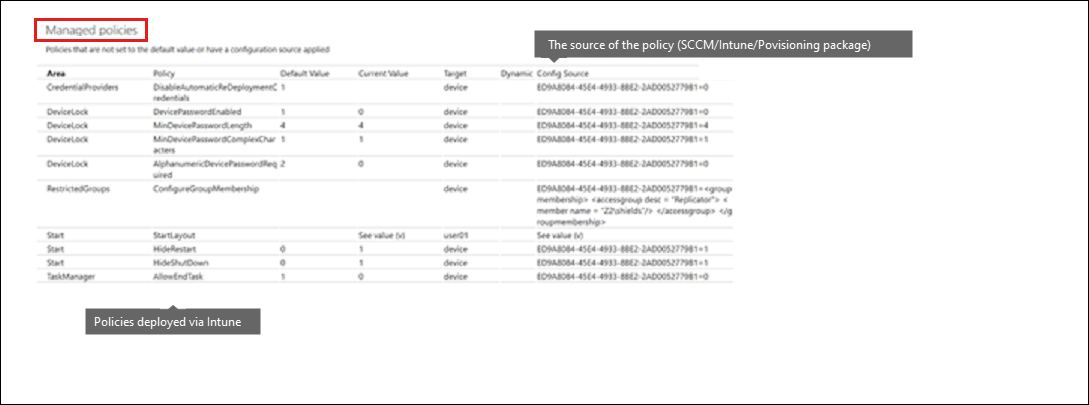

CSP 是移动设备管理 (MDM) 提供程序用于读取、设置、修改和删除设备上的配置设置的接口。 通常,它通过 Windows 注册表中的键和值完成。 CSP 策略具有一个范围,用于定义可以配置策略的级别。 它类似于 Microsoft Intune 管理中心中可用的策略。 某些策略只能在设备级别配置。 无论谁登录到设备,这些策略都适用。 可以在用户级别配置其他策略。 这些策略仅适用于该用户。 配置级别由平台决定,而不是由 MDM 提供程序决定。 部署自定义策略时, 可以在此处查找 要使用的 CSP 的范围。

CSP 的范围很重要,因为它将规定应使用的 OMA-URI 字符串的语法。 例如:

用户范围

用于配置策略的 ./User/Vendor/MSFT/Policy/Config/AreaName/PolicyName。 ./User/Vendor/MSFT/Policy/Result/AreaName/PolicyName 获取结果。

设备范围

用于配置策略的 ./Device/Vendor/MSFT/Policy/Config/AreaName/PolicyName。 ./Device/Vendor/MSFT/Policy/Result/AreaName/PolicyName 获取结果。

OMA-URIs

OMA-URI 是 CSP 支持的特定配置设置的路径。

OMA-URI:它是一个字符串,表示基于Windows 10设备的自定义配置。 语法由客户端上的 CSP 确定。 可在此处找到 有关每个 CSP 的详细信息。

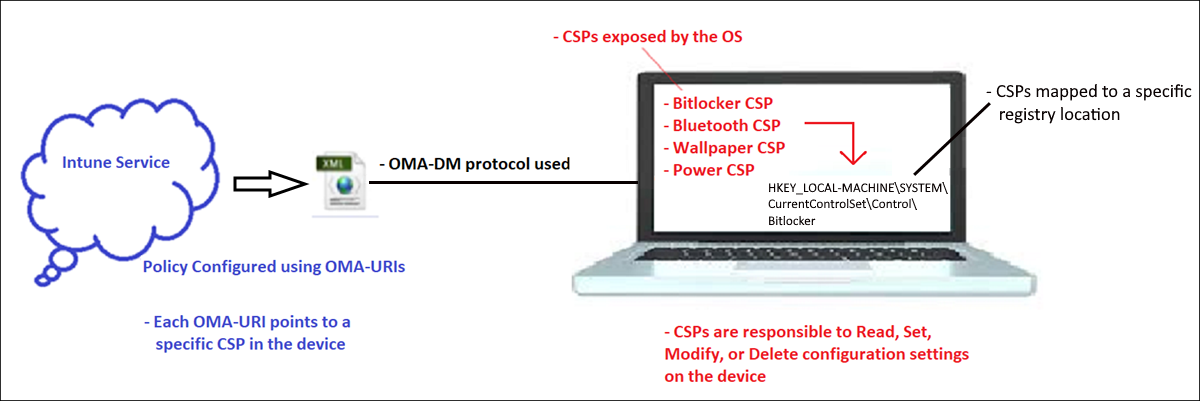

自定义策略:它包含要部署 OMA-URIs。 它在 Intune 中配置。

Intune:创建自定义策略并将其分配给客户端设备后,Intune成为将 OMA-URIs 发送到这些 Windows 客户端的传递机制。 Intune使用开放移动联盟设备管理 (OMA-DM) 协议执行此操作。 它是一个预定义的标准,它使用基于 XML 的 SyncML 将信息推送到客户端。

CSP:OMA-URIs 到达客户端后,CSP 会读取它们并相应地配置 Windows 平台。 通常,它通过添加、读取或更改注册表值来执行此操作。

总结一下:OMA-URI 是有效负载,自定义策略是容器,Intune是该容器的传递机制,OMA-DM 是用于传递的协议,Windows CSP 读取并应用在 OMA-URI 有效负载中配置的设置。

此过程与Intune用于提供 UI 中已内置的标准设备配置策略的过程相同。 OMA-URIs 使用 Intune UI 时,它们隐藏在用户友好的配置界面后面。 它使管理员能够更轻松、更直观地完成此过程。 尽可能使用内置策略设置,并且仅对其他不可用的选项使用自定义 OMA-URI 策略。

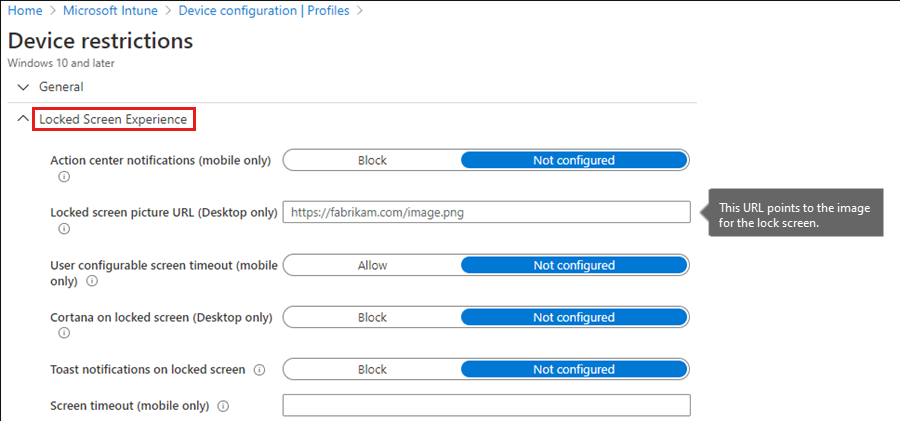

若要演示此过程,可以使用内置策略在设备上设置锁屏界面图像。 还可以部署 OMA-URI 并面向相关的 CSP。 这两种方法实现相同的结果。

从Microsoft Intune管理中心 OMA-URIs

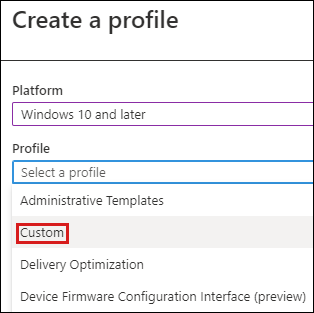

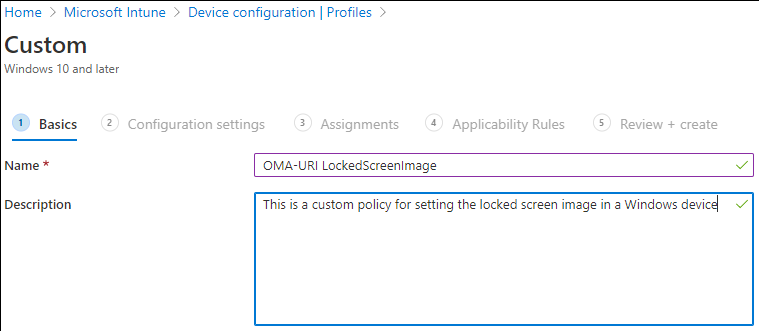

使用自定义策略

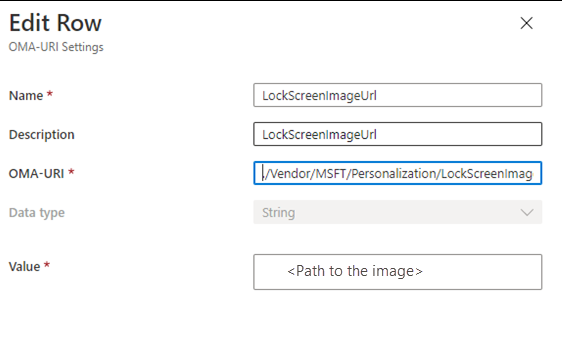

可以使用以下 OMA-URI 直接设置相同的设置:

./Vendor/MSFT/Policy/Config/DeviceLock/EnforceLockScreenAndLogonImage

Windows CSP 参考中介绍了这一点。 确定 OMA-URI 后,为其创建自定义策略。

无论使用哪种方法,最终结果都是相同的。

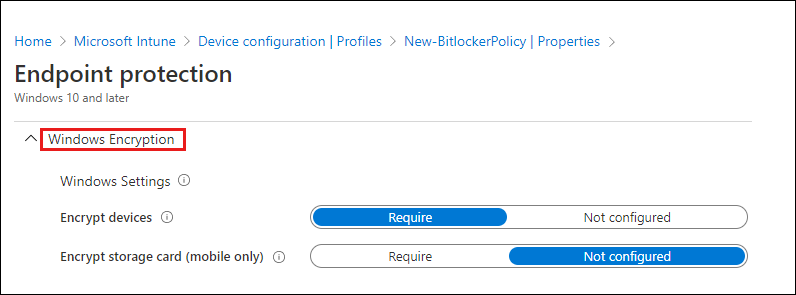

下面是使用 BitLocker 的另一个示例。

使用Microsoft Intune管理中心的自定义策略

使用自定义策略

将自定义 OMA-URIs 关联到本地世界

在生成 MDM 策略配置时,可以使用现有的组策略设置作为参考。 如果你的组织想要迁移到 MDM 来管理设备,我们建议你通过分析当前组策略设置来做好准备,以了解转换到 MDM 管理所需的内容。

MDM 迁移分析工具 (MMAT) 确定为目标用户或计算机设置了哪些组策略。 然后,它会生成一个报告,其中列出了对 MDM 等效项中每个策略设置的支持级别。

迁移到云之前和之后组策略的各个方面

下表显示了在使用 MMAT 迁移到云之前和之后组策略的不同方面。

| 本地 | 云 |

|---|---|

| 组策略 | MDM |

| 域控制器 | MDM 服务器 (Intune 服务) |

| Sysvol 文件夹 | Intune数据库/MSU |

| 用于处理 GPO 的客户端扩展 | 用于处理 MDM 策略的 CSP |

| 用于通信的 SMB 协议 | 用于通信的 HTTPS 协议 |

.pol

|

.ini 文件 (通常是输入) |

SyncML 是设备的输入 |

有关策略行为的重要说明

如果 MDM 服务器上的策略发生更改,则会将更新的策略推送到设备,并将设置配置为新值。 但是,从用户或设备中删除策略分配可能不会将设置还原默认值。 删除分配或删除配置文件后,会删除一些配置文件,例如 Wi-Fi 配置文件、VPN 配置文件、证书配置文件和电子邮件配置文件。 由于此行为由每个 CSP 控制,因此应尝试了解 CSP 的行为以正确管理设置。 有关详细信息,请参阅 Windows CSP 参考。

全部放在一起

若要部署自定义 OMA-URI 以面向 Windows 设备上的 CSP,请创建自定义策略。 该策略必须包含 OMA-URI 路径的路径以及要在 CSP 中更改的值, (启用、禁用、修改或删除) 。

创建策略后,将其分配给安全组,使其生效。

疑难解答

排查自定义策略问题时,你会发现大多数问题都适合以下类别:

- 自定义策略未到达客户端设备。

- 自定义策略确实到达了客户端设备,但未观察到预期的行为。

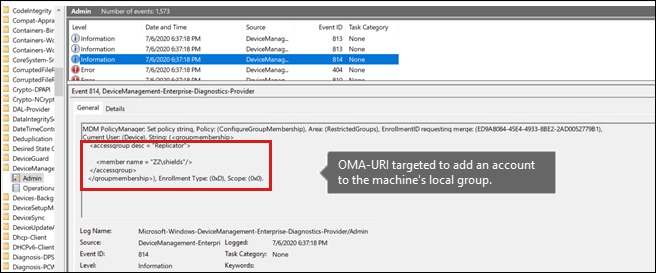

如果策略未按预期工作,请验证该策略是否已到达客户端。 需要检查两个日志来验证其交付。

MDM 诊断日志

Windows 事件日志

这两个日志都应包含对尝试部署的自定义策略或 OMA-URI 设置的引用。 如果未看到此引用,则可能是策略未传递到设备。 验证策略配置正确,并且目标为正确的组。

如果验证策略是否正在到达客户端,请在客户端上检查DeviceManagement-Enterprise-Diagnostics-Provider > Admin Event log错误。 你可能会看到一个错误条目,其中包含有关策略不适用原因的其他信息。 原因会有所不同,但在自定义策略中配置的 OMA-URI 字符串的语法中经常出现问题。 双重检查 CSP 引用,并确保语法正确。