将Office 365服务限制为云电脑

管理员可以拒绝访问除云电脑以外的任何设备上的Office 365服务。 为此,可以配置Microsoft Entra条件访问策略和设备筛选器,如本文所述。 通过执行这些步骤,可以确保用户使用其云电脑作为主要设备。 通过这种方式,可以提高公司资源和服务的安全性。

本文介绍如何限制对Office 365服务的访问。 可以将相同的策略用于使用 Microsoft Entra ID 作为身份验证源的任何云服务。

创建Microsoft Entra安全组来管理新策略控制的用户。 将受新策略约束的所有云电脑用户添加到此组。 访问Office 365服务时,只有此组中的用户只能使用云电脑。 如果要更改用户的访问权限,只需从此组中删除他们即可。

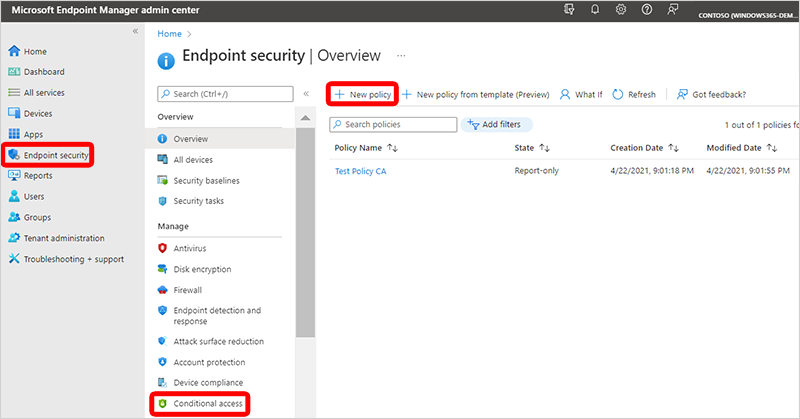

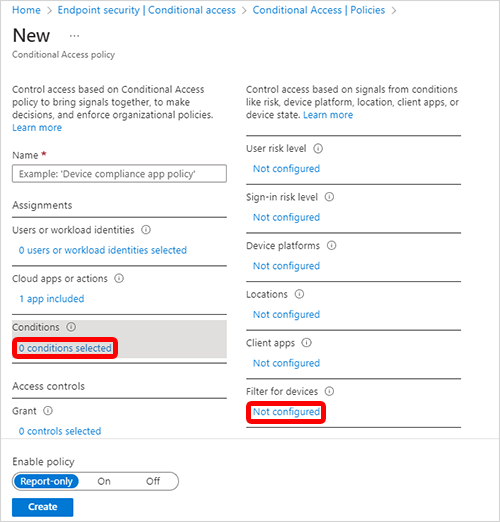

登录到Microsoft Intune管理中心,选择“终结点安全性>条件访问>”“创建新策略”。

为新的条件访问策略键入 名称 。 例如,“限制对 CPC 的访问Office 365”。

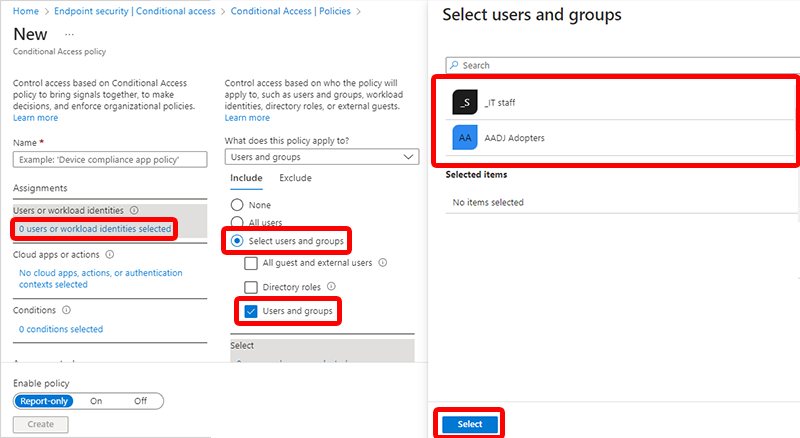

选择“0 个用户和组”,选择“>包括>”选择用户和组>“”用户和组>“,选择创建的>”选择“Microsoft Entra安全组。

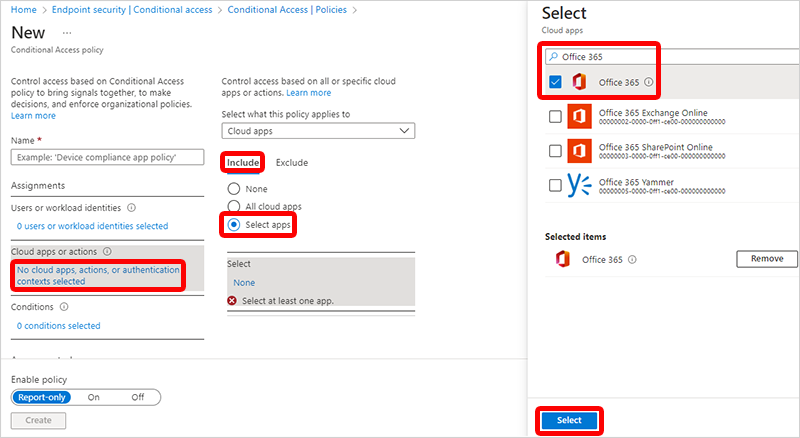

在“选择) 搜索”下,选择“>>无云应用、操作或身份验证上下文”>,选择“包括选择应用>无 (”,然后选择“Office 365>选择”。

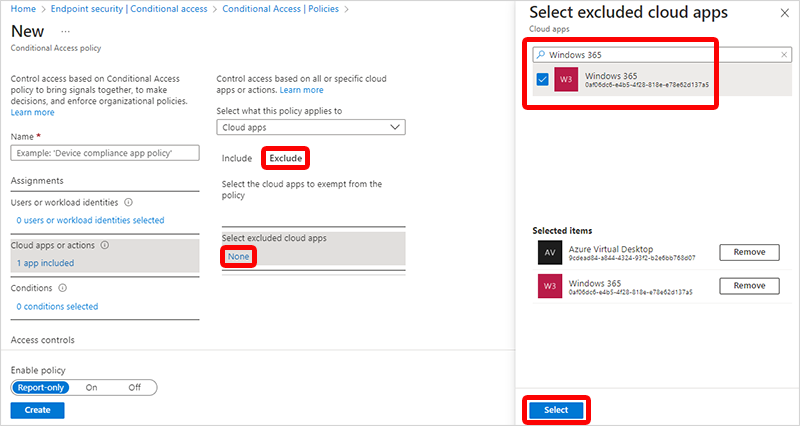

选择“选择>排除的云应用”下的“排除无” () > 搜索并选择“Azure 虚拟桌面和Windows 365应用>选择”。

选择“) 设备筛选器”下的“>未配置 (0 个条件”。

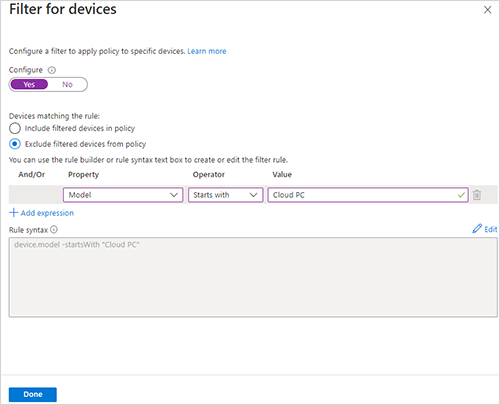

在 “设备筛选器 ”窗格中:

- 将 “配置” 设置为 “是”。

- 选择“ 从策略中排除筛选的设备”。

- 选择 “属性>模型”下的下拉列表选项。

- 选择 “运算符>开头”下的下拉列表选项。

- 在“ 值”下的文本框中,将值键入为 “云电脑”。 如果云电脑命名约定发生更改,请更改筛选器值以匹配设备名称。

- 选择“ 完成 ”以设置筛选器。

可以根据需要在此策略中设置更多选项,但此类添加超出了本文的范围。

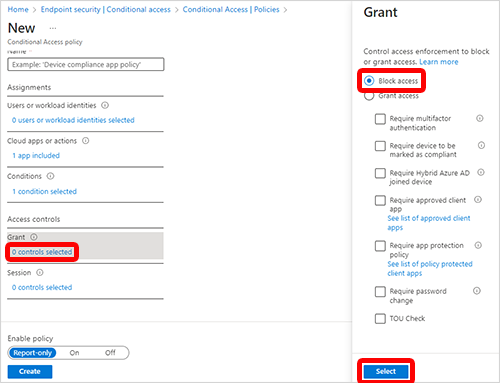

在“授予) 阻止访问>选择”下选择 (>选择 0 个控件。

在“启用策略) ”下选择“ ( 上”。 此策略将限制用户访问非云电脑设备上的Office 365服务。 你可能想要选择“ 仅报告 ”来监视策略,并在强制实施策略之前建立置信度。

选择“ 创建 ”以完成策略的创建。

注意

如果已将预配策略配置为使用Microsoft Entra单一登录,则可能还需要将Microsoft 远程桌面添加到步骤 6 中的排除列表中,以便单一登录连接按预期工作。

其他设备

此示例策略可以扩展以满足其他用例,例如还允许从用户的移动和平板电脑设备访问Office 365服务。 为此,请对策略进行以下更改:

- 在策略页上,选择“设备平台) ”下的“未配置条件> (”下的文本。

- 选择“ 是 ”以打开配置选项。

- 选择“ 包括>任何设备”。

- 选择 “排除>Android 和 iOS”。

- 选择“ 完成 ”以设置筛选器。

- 选择“保存”。

后续步骤

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈