配置 Azure 集成

适用于:Windows Admin Center、Windows Admin Center 预览版

Windows Admin Center 支持多个与 Azure 服务集成的可选功能。 了解 Windows Admin Center 提供的 Azure 集成选项。

若要允许 Windows Admin Center 网关与 Azure 通信以利用 Microsoft Entra 身份验证进行网关访问,或者要以你的名义创建 Azure 资源来实现某种用途(例如,使用 Azure Site Recovery 保护在 Windows Admin Center 中管理的 VM),则需首先向 Azure 注册 Windows Admin Center 网关。 只需为 Windows Admin Center 网关执行一次此操作 - 将网关更新到较新版本时,该设置会保留。

将网关注册到 Azure

首次尝试在 Windows Admin Center 中使用 Azure 集成功能时,系统会提示将网关注册到 Azure。 还可以通过转到“Windows Admin Center 设置”中的“Azure”选项卡来注册网关。 仅 Windows Admin Center 网关管理员可将 Windows Admin Center 网关注册到 Azure。 详细了解 Windows Admin Center 用户和管理员权限。

引导式产品内步骤将在目录中创建 Microsoft Entra 应用,使 Windows Admin Center 能够与 Azure 通信。 若要查看自动创建的 Microsoft Entra 应用,请转到“Windows Admin Center 设置”的 Azure 选项卡。 在 Azure 中查看超链接可让你在 Azure 门户中查看 Microsoft Entra 应用。

为 Windows Admin Center 中所有 Azure 集成点创建的 Microsoft Entra 应用程序,包括对网关的 Microsoft Entra 身份验证。 Windows Admin Center 会自动配置以你的名义创建和管理 Azure 资源所需的权限:

- Microsoft Graph

- Application.Read.All

- Application.ReadWrite.All

- Directory.AccessAsUser.All

- Directory.Read.All

- Directory.ReadWrite.All

- User.Read

- Azure 服务管理

- user_impersonation

手动 Microsoft Entra 应用程序配置

如果希望手动配置 Microsoft Entra 应用,而不使用 Windows Admin Center 在网关注册过程中自动创建的 Microsoft Entra 应用,则必须执行以下操作。

向 Microsoft Entra 应用授予上面列出的所需 API 权限。 为此,可在 Azure 门户中导航到 Microsoft Entra 应用。 转到 Azure 门户 >Microsoft Entra ID>应用注册> 选择要使用的 Microsoft Entra 应用。 然后转到“API 权限”选项卡,添加上面列出的 API 权限。

将 Windows Admin Center 网关 URL 添加到回复 URL(也称为重定向 URI)。 导航到 Microsoft Entra 应用,然后转到清单。 在清单中找到“replyUrlsWithType”键。 在该键中,添加一个包含以下两个键的对象:“url”和“type”。 键“url”应该有 Windows Admin Center 网关 URL 的值,在末尾追加了一个通配符。 键“type”的值应为“Web”。 例如:

"replyUrlsWithType": [ { "url": "http://localhost:6516/*", "type": "Single-Page Application" } ],

注意

如果为浏览器启用了 Microsoft Defender 应用程序防护,则无法向 Azure 注册 Windows Admin Center 或登录到 Azure。

排查 Azure 登录时出现的单页应用程序错误

如果最近将 Windows Admin Center 实例更新到较新版本,并且以前已在 Azure 中注册过网关,则登录 Azure 时可能会收到以下错误提示:仅“单页应用程序”客户端类型允许进行跨源令牌兑换。 这是因为 Windows Admin Center 已根据常规 Microsoft 指南更改了执行身份验证的方式。 以前使用隐式授权流,现在使用授权代码流。

如果要继续对 Windows Admin Center 应用程序使用现有的应用注册,请使用 Microsoft Entra 管理中心将注册的重定向 URI 更新为 SPA 平台。 通过执行上述操作,使用此注册的应用程序能够利用具有代码交换证明密钥 (PKCE) 的授权代码流,并获得跨源资源共享 (CORS) 支持。

对于当前配置了“Web”平台重定向 URI 的应用程序注册,请按照以下步骤进行操作:

- 登录到 Microsoft Entra 管理中心。

- 导航到“标识”>“应用程序”>“应用注册”,选择应用程序,然后选择“身份验证”。

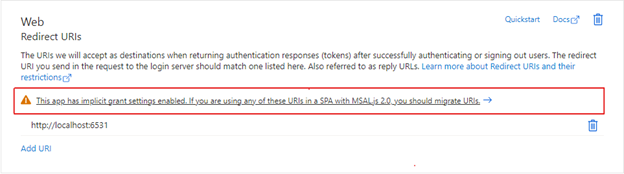

- 在 Web 平台磁贴下的“重定向 URI”中,选择指示“应该迁移 URI”的警告横幅 。

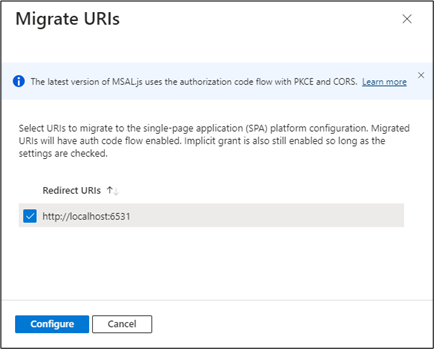

- 选择应用程序的重定向 URI,然后选择“配置”。 这些重定向 URI 现在应会在“单页应用程序”平台磁贴中显示,其中显示为这些 URI 启用了具有 PKCE 和 CORS 支持的授权代码流。

还可以为网关创建新的应用注册,而不是更新现有的 URI。 通过网关注册流程为 Windows Admin Center 新创建的应用注册会创建单页应用程序平台重定向 URI。

如果无法迁移应用程序注册的重定向 URI 以使用身份验证代码流,则可以继续按原样使用现有的应用程序注册。 为此,必须注销 Windows Admin Center 网关,并使用相同的应用程序注册 ID 重新注册。