安全核心电脑配置锁

在企业组织中,IT 管理员在其公司设备上强制实施策略,以防止用户更改配置和创建配置偏移,使设备保持合规状态并保护 OS。 当具有本地管理员权限的用户更改设置并使设备与安全策略不同步时,会发生配置偏移。 在下次使用 MDM 进行同步和配置重置之前,处于不符合状态的设备可能会受到攻击。 具有配置锁的 Windows 11 使 IT 管理员能够防止配置偏移,并使 OS 配置保持所需状态。 使用配置锁时,操作系统会监视配置每个功能的注册表项,并在检测到偏移时以秒为单位还原到 IT 所需的状态。

安全核心配置锁 (配置锁) 是一种新的 安全核心电脑, (SCPC) 功能,可防止意外配置错误导致的安全核心电脑功能出现配置偏差。 简而言之,它可确保旨在作为安全核心电脑的设备仍然是安全核心电脑。

总之,配置锁:

- 允许 IT 在通过 MDM 进行管理时“锁定”安全核心电脑功能

- 在几秒钟内检测偏移修正

- 无法阻止恶意攻击

Windows 版本和许可要求

下表列出了支持安全核心配置锁的 Windows 版本:

| Windows 专业版 | Windows 企业版 | Windows 专业教育版/SE | Windows 教育版 |

|---|---|---|---|

| 是 | 是 | 是 | 是 |

安全核心配置锁许可证权利由以下许可证授予:

| Windows 专业版/专业教育版/SE | Windows 企业版 E3 | Windows 企业版 E5 | Windows 教育版 A3 | Windows 教育版 A5 |

|---|---|---|---|---|

| 是 | 是 | 是 | 是 | 是 |

有关 Windows 许可的详细信息,请参阅 Windows 许可概述。

配置流

安全核心电脑到达桌面后,配置锁将通过检测设备是否是安全核心电脑来防止配置偏移。 如果设备不是安全核心电脑,则锁不适用。 如果设备是安全核心电脑,则配置锁将锁定锁定锁定策略列表下列出的 策略。

使用 Microsoft Intune 启用配置锁定

默认情况下,未启用配置锁,或在启动期间由 OS 打开。 相反,你需要将其打开。

使用 Microsoft Intune 打开配置锁的步骤如下:

确保在 Intune Microsoft 中注册了要打开配置锁的设备。

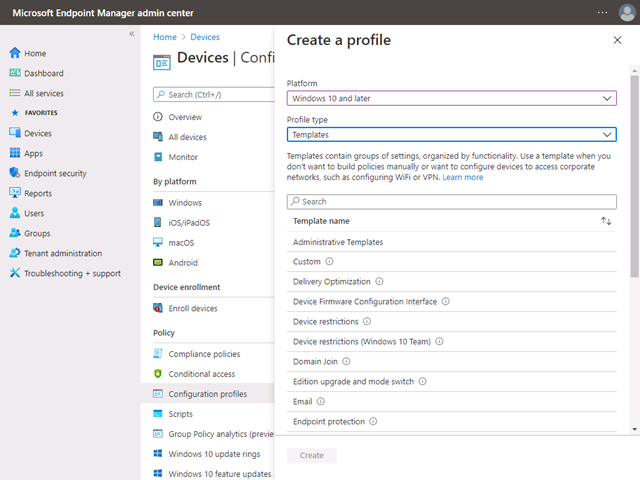

在 Intune 管理中心,选择“设备>配置文件”>“创建配置文件”。

选择以下项,然后按 “创建”:

-

平台:

Windows 10 and later -

配置文件类型:

Templates - 模板名称:自定义

-

平台:

为配置文件命名。

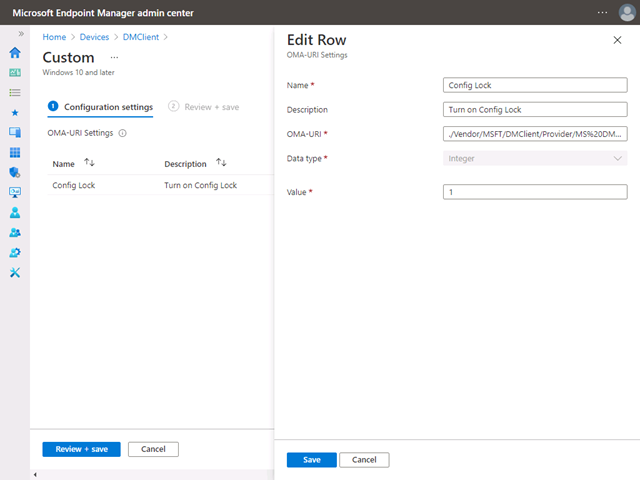

到达“配置设置”步骤时,选择“添加”并添加以下信息:

-

OMA-URI:

./Vendor/MSFT/DMClient/Provider/MS%20DM%20Server/ConfigLock/Lock -

数据类型:

Integer -

值:

1

若要关闭配置锁定,请将值更改为 0。

-

OMA-URI:

选择要打开配置锁的设备。 如果使用测试租户,可以选择“+ 添加所有设备”。

无需为测试目的设置任何适用性规则。

查看配置,如果一切正确,请选择“创建”。

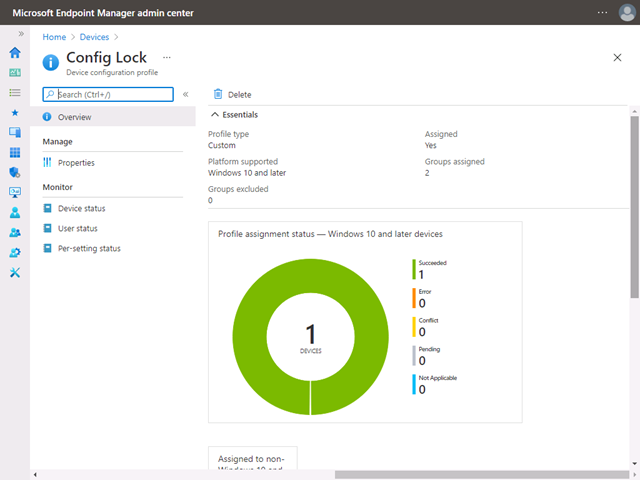

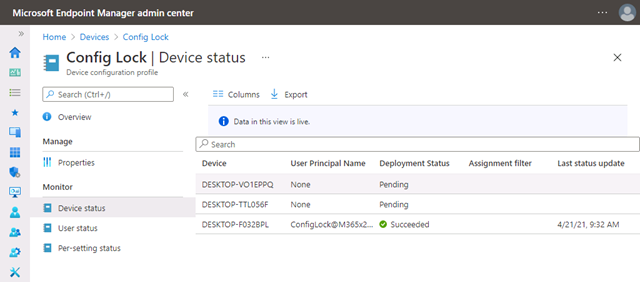

设备与 Microsoft Intune 服务器同步后,可以确认配置锁是否已成功启用。

配置安全核心电脑功能

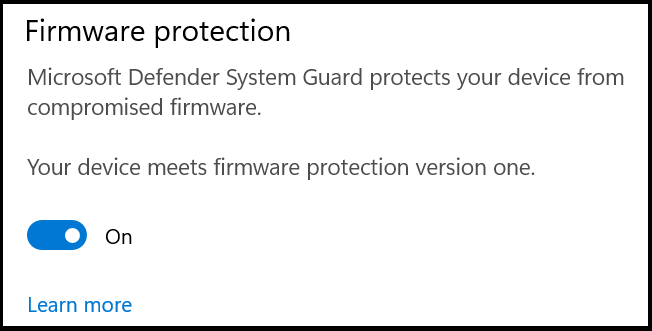

配置锁旨在确保安全核心电脑不会无意中配置错误。 可以保留启用或禁用 SCPC 功能的功能,例如固件保护。 可以使用组策略或 MDM 服务(如 Microsoft Intune)进行这些更改。

常见问题

- 是否可以禁用配置锁? 是。 可以使用 MDM 完全关闭配置锁定,或将其置于支持人员的临时解锁模式。

锁定的策略列表

| CSP |

|---|

| BitLocker |

| PassportForWork |

| WindowsDefenderApplicationGuard |

| ApplicationControl |