管理 Microsoft Defender 防病毒软件保护更新源

适用于:

- Microsoft Defender for Endpoint 计划 1

- Microsoft Defender for Endpoint 计划 2

- Microsoft Defender 防病毒

平台

- Windows

使防病毒保护保持最新状态至关重要。 有两个组件用于管理 Microsoft Defender 防病毒的保护更新:

- 从中下载更新的位置;和

- 下载 并应用更新时

本文介绍如何指定应从何处下载更新, (此规范也称为回退顺序) 。 请参阅管理Microsoft Defender防病毒更新和应用基线一文,了解更新的工作原理,以及如何配置更新 (的其他方面,例如计划更新) 。

重要

Microsoft Defender防病毒安全智能更新和平台更新通过 Windows 更新 提供,并且从 2019 年 10 月 21 日星期一开始,所有安全智能更新都是 SHA-2 专门签名的。 必须更新设备以支持 SHA-2 才能更新安全智能。 若要了解详细信息,请参阅 Windows 和 WSUS 的 2019 SHA-2 代码签名支持要求。

回退顺序

通常,根据网络配置,将终结点配置为分别从主源下载更新,然后按优先级顺序从其他源下载更新。 汇报按指定的顺序从源获取。 如果来自当前源的更新已过期,则会立即使用列表中的下一个源。

发布更新时,将应用逻辑以最大程度地减少更新的大小。 在大多数情况下,仅下载最新更新与当前安装的更新之间的差异并将其应用于设备。 差异集称为 增量。 增量的大小取决于两个main因素:

- 设备上上次更新的期限;和

- 用于下载和应用更新的源

终结点上的更新时间越大,下载内容就越大。 但是,还必须考虑下载频率。 更频繁的更新计划可能会导致更多的网络使用情况,而频率较低的计划可能会导致每次下载的文件大小更大。

有五个位置可以指定终结点应获取更新的位置:

- Microsoft Update

- Windows Server 更新服务 (请参阅) 下面的注释 1

- Microsoft Endpoint Configuration Manager

- 网络文件共享

- Microsoft Defender防病毒和其他Microsoft反恶意软件的安全智能更新 (请参阅下面的注释 2)

注意

Intune内部定义更新服务器。 如果使用 SCCM/SUP 获取 Microsoft Defender 防病毒的定义更新,并且必须在受阻止的客户端设备上访问Windows 更新,则可以过渡到共同管理,并将终结点保护工作负荷卸载到Intune。 在 Intune 配置的反恶意软件策略中,有一个“内部定义更新服务器”选项,你可以将其设置为使用本地 WSUS 作为更新源。 此配置可帮助你控制从官方 WU 服务器批准的企业更新,还有助于代理和保存到官方 Windows 汇报 网络的网络流量。

策略和注册表可能将其列为Microsoft 恶意软件防护中心 (MMPC) 安全智能(其前名称)。

为确保最佳保护级别,Microsoft更新允许快速发布,这意味着频繁下载更小。 Windows Server 更新服务、Microsoft终结点Configuration Manager、Microsoft安全智能更新和平台更新源提供的更新频率较低。 因此,增量可能会较大,导致下载量更大。

平台更新和引擎更新按月节奏发布。 安全智能更新每天提供多次,但此增量包不包含引擎更新。 请参阅Microsoft Defender防病毒安全智能和产品更新。

重要

如果已在 Windows Server 更新服务或Microsoft更新之后将 Microsoft安全智能页 更新设置为回退源,则仅当当前更新被视为过期时,才会从安全智能更新和平台更新下载更新。 (默认情况下,这是连续七天无法应用来自 Windows Server 更新服务或Microsoft更新服务) 的更新。 但是,可以 设置保护报告为过期之前的天数。

从 2019 年 10 月 21 日星期一开始,安全智能更新和平台更新以 SHA-2 独占签名。 必须更新设备以支持 SHA-2,才能获取最新的安全智能更新和平台更新。 若要了解详细信息,请参阅 Windows 和 WSUS 的 2019 SHA-2 代码签名支持要求。

每个源的典型方案取决于网络的配置方式,以及发布更新的频率,如下表所述:

| 位置 | 示例应用场景 |

|---|---|

| Windows Server 更新服务 | 你正在使用 Windows Server 更新服务来管理网络的更新。 |

| Microsoft Update | 你希望终结点直接连接到 Microsoft 更新。 此选项适用于不定期连接到企业网络的终结点,或者如果你不使用 Windows Server 更新服务来管理更新,则此选项非常有用。 |

| 文件共享 | 你的设备未连接到 Internet (,例如虚拟机或 VM) 。 可以使用连接到 Internet 的 VM 主机将更新下载到网络共享,VM 可以从该共享获取更新。 请参阅 VDI 部署指南 ,了解如何在虚拟桌面基础结构 (VDI) 环境中使用文件共享。 |

| Microsoft Configuration Manager | 你正在使用Microsoft Configuration Manager来更新终结点。 |

| Microsoft Defender防病毒和其他Microsoft反恶意软件的安全智能更新和平台更新 (以前称为 MMPC) |

确保设备已更新以支持 SHA-2。 Microsoft Defender防病毒安全智能和平台更新通过Windows 更新提供。 自 2019 年 10 月 21 日起,安全智能更新和平台更新以 SHA-2 独占签名。 下载最新保护更新,因为最近感染或帮助为 VDI 部署预配强大的基础映像。 此选项应仅用作最终回退源,而不应用作主源。 仅当在 指定天数内无法从 Windows Server 更新服务或Microsoft更新下载更新时,才使用它。 |

可以管理更新源与组策略、Microsoft终结点Configuration Manager、PowerShell cmdlet 和 WMI 一起使用的顺序。

重要

如果将 Windows Server 更新服务设置为下载位置,则必须批准更新,而不考虑用于指定位置的管理工具。 可以使用 Windows Server 更新服务设置自动审批规则,这在更新每天至少到达一次时可能很有用。 若要了解详细信息,请参阅 在独立 Windows Server 更新服务中同步终结点保护更新。

本文中的过程首先介绍如何设置顺序,以及如何设置 Windows 文件服务器 - 文件共享 选项(如果已启用)。

使用组策略管理更新位置

在组策略管理计算机上,打开组策略管理控制台。 右键单击要配置的组策略对象,然后选择“编辑”。

在“组策略管理”编辑器,转到“计算机配置”。

依次选择“ 策略 ”和“ 管理模板”。

将树展开到 Windows 组件>Windows Defender>签名更新。

注意

- 对于 Windows 10版本 1703(最高版本 1809),策略路径为 Windows 组件>Microsoft Defender防病毒>签名汇报

- 对于Windows 10版本 1903,策略路径为 Windows 组件>Microsoft Defender防病毒>安全智能汇报

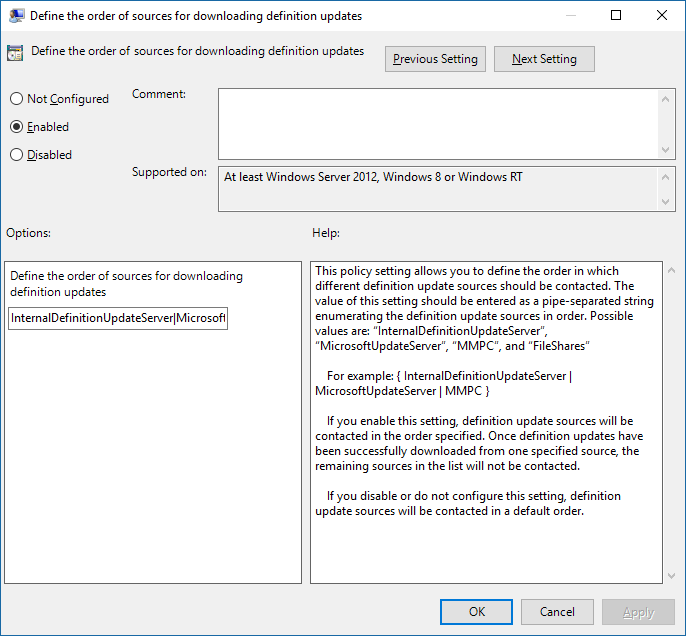

编辑 “定义下载安全智能更新的源顺序 ”设置。 将选项设置为 “已启用”。

指定由单个管道分隔的源的顺序,例如:

InternalDefinitionUpdateServer|MicrosoftUpdateServer|MMPC,如以下屏幕截图所示。选择“确定”。 此操作设置更新源的保护顺序。

编辑 “定义用于下载安全智能更新的文件共享 ”设置,然后将选项设置为 “已启用”。

在 Windows Server 上,指定文件共享源。 如果有多个源,请按应使用的顺序指定每个源,并用单个管道分隔。 使用 标准 UNC 表示法 来表示路径。 例如:

\\WindowsFileServer\share-name\object-name|\\host-name2\share-name\object-name。如果未输入任何路径,则 VM 下载更新时会跳过此源。

选择“确定”。 此操作在 “定义 源的顺序...”组策略设置中设置引用该源时,将设置文件共享的顺序。

使用Configuration Manager管理更新位置

有关配置当前分支) 的详细信息,请参阅配置 Endpoint Protection 的安全智能 Microsoft Configuration Manager (汇报。

使用 PowerShell cmdlet 管理更新位置

使用以下 PowerShell cmdlet 设置更新顺序。

Set-MpPreference -SignatureFallbackOrder {LOCATION|LOCATION|LOCATION|LOCATION}

Set-MpPreference -SignatureDefinitionUpdateFileSharesSource {\\UNC SHARE PATH|\\UNC SHARE PATH}

有关详细信息,请参阅以下文章:

- Set-MpPreference -SignatureFallbackOrder

- Set-MpPreference -SignatureDefinitionUpdateFileSharesSource

- 使用 PowerShell cmdlet 配置和运行防病毒Microsoft Defender

- Defender 防病毒 cmdlet

使用 Windows 管理指令 (WMI) 管理更新位置

对以下属性使用 MSFT_MpPreference 类的 Set 方法:

SignatureFallbackOrder

SignatureDefinitionUpdateFileSharesSource

有关详细信息,请参阅以下文章:

使用移动设备管理 (MDM) 管理更新位置

有关配置 MDM 的详细信息,请参阅 策略 CSP - Defender/SignatureUpdateFallbackOrder 。

如果我们使用的是非Microsoft供应商,该怎么办?

本文介绍如何配置和管理 Microsoft Defender 防病毒的更新。 但是,可以聘请非Microsoft供应商来执行这些任务。

例如,假设 Contoso 已聘请 Fabrikam 来管理其安全解决方案,其中包括Microsoft Defender防病毒。 Fabrikam 通常使用 Windows Management Instrumentation、 PowerShell cmdlet 或 Windows 命令行 来部署修补程序和更新。

注意

Microsoft不测试用于管理防病毒Microsoft Defender的第三方解决方案。

为安全智能和平台更新创建 UNC 共享

在 Windows 文件服务器上, (UNC/映射驱动器) 设置网络文件共享,以便使用计划任务从 MMPC 站点下载安全智能和平台更新。

在要为其预配共享并下载更新的系统上,为脚本创建一个文件夹。

Start, CMD (Run as admin) MD C:\Tool\PS-Scripts\创建用于签名更新的文件夹。

MD C:\Temp\TempSigs\x64 MD C:\Temp\TempSigs\x86从 www.powershellgallery.com/packages/SignatureDownloadCustomTask/1.4 下载 PowerShell 脚本。

选择“ 手动下载”。

选择 “下载原始 nupkg 文件”。

解压缩文件。

将文件

SignatureDownloadCustomTask.ps1复制到之前创建C:\Tool\PS-Scripts\的文件夹 。使用命令行设置计划任务。

注意

有两种类型的更新:完整更新和增量更新。

对于 x64 delta:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $true -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"对于 x64 full:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $false -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"对于 x86 delta:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $true -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"对于 x86 full:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $false -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"

注意

创建计划任务后,可以在 下

Microsoft\Windows\Windows Defender的任务计划程序中找到这些任务。手动运行每个任务,并验证以下文件夹中的数据 (

mpam-d.exe、mpam-fe.exe和nis_full.exe) , (可能使用不同的位置) :C:\Temp\TempSigs\x86C:\Temp\TempSigs\x64

如果计划的任务失败,请运行以下命令:

C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $False -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $True -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $False -destDir C:\Temp\TempSigs\x86" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $True -destDir C:\Temp\TempSigs\x86"创建指向

C:\Temp\TempSigs(的共享,\\server\updates例如) 。注意

经过身份验证的用户必须至少具有“读取”访问权限。 此要求也适用于域计算机、共享和 NTFS (安全) 。

将策略中的共享位置设置为共享。

注意

不要在路径中添加 x64 (或 x86) 文件夹。 该过程

mpcmdrun.exe会自动添加它。

相关文章

- 部署Microsoft Defender防病毒

- 管理 Microsoft Defender 防病毒更新并应用基线

- 管理过期终结点的更新

- 管理基于事件的强制更新

- 管理移动设备和 VM 的更新

- Windows 10 中的 Microsoft Defender 防病毒

提示

想要了解更多信息? Engage技术社区中的Microsoft安全社区:Microsoft Defender for Endpoint技术社区。