本文會說明 Azure Synapse Analytics 中的受控虛擬網路。

受控工作區虛擬網路

當您建立 Azure Synapse 工作區時,可以選擇將其與 Microsoft Azure 虛擬網路建立關聯。 與工作區相關聯的虛擬網路是由 Azure Synapse 管理。 此虛擬網路稱為受控工作區虛擬網路。

受控工作區 虛擬網絡 提供您四種方式的值:

- 透過受控工作區虛擬網路,您可以將管理虛擬網路的負擔轉至 Azure Synapse。

- 您不需要在自己的虛擬網路上設定輸入 NSG 規則,即可允許 Azure Synapse 管理流量進入虛擬網路。 這些 NSG 規則的設定錯誤會導致客戶的服務中斷。

- 您不需要根據尖峰負載建立 Spark 叢集的子網路。

- 受控工作區虛擬網路以及受控私人端點可防止資料外流。 您只能在受控工作區虛擬網路相關聯的工作區中建立受控私人端點。

使用與其相關聯的受控工作區虛擬網路來建立工作區,可確保您的工作區與其他工作區之間的網路隔離。 Azure Synapse 在工作區中提供各種分析功能:數據整合、無伺服器 Apache Spark 集區、專用 SQL 集區和無伺服器 SQL 集區。

如果您的工作區有受控工作區虛擬網路,則會在其中部署資料整合和 Spark 資源。 受控工作區虛擬網路也提供 Spark 活動的使用者層級隔離,因為每個 Spark 叢集都位於各自的子網路中。

專用 SQL 集區和無伺服器 SQL 集區是多租使用者功能,因此位於受控工作區外部 虛擬網絡。 專用 SQL 集區和無伺服器 SQL 集區的工作區內部通訊使用 Azure 私人連結。 當您使用相關聯的受控工作區虛擬網路建立工作區時,系統會自動建立這些私人連結。

重要

建立工作區之後,您無法變更此工作區設定。 例如,您無法重新設定沒有與受控工作區相關聯的工作區 虛擬網絡,並將 虛擬網絡 與其產生關聯。 同樣地,您無法重新設定與受控工作區相關聯的工作區 虛擬網絡,並將 虛擬網絡 與它解除關聯。

建立具有受控工作區虛擬網路的 Azure Synapse 工作區

如果您尚未這麼做,請註冊網路資源提供者。 註冊資源提供者可將您的訂用帳戶設定為可搭配資源提供者使用。 當您註冊 \(部分機器翻譯\) 時,請從資源提供者清單中選擇 [Microsoft.Network]。

若要建立具有相關聯受控工作區虛擬網路的 Azure Synapse 工作區,請選取 Azure 入口網站中的 [網路] 索引標籤,然後勾選 [啟用受控虛擬網路] 核取方塊。

如果未勾選此核取方塊,則您的工作區將不會有與其相關聯的虛擬網路。

重要

您只能在具有受控工作區虛擬網路的工作區中使用私人連結。

選擇將受控工作區虛擬網路與您的工作區產生關聯之後,您可以使用受控私人端點,僅允許從受控工作區虛擬網路到核准目標的輸出連線,以防止資料外流。 選取是,可透過受控私人端點,僅允許從受控工作區虛擬網路到目標的輸出流量。

選取否,會允許從工作區到任何目標的輸出流量。

您也可以控制要從 Azure Synapse 工作區建立受控私人端點的目標。 根據預設,允許您訂用帳戶所屬之相同Microsoft Entra ID 租使用者中的資源受控私人端點。 如果您想要在與訂用帳戶所屬資源不同的Microsoft Entra ID 租使用者中建立受控私人端點,您可以選取 [+ 新增] 來新增該Microsoft Entra ID 租使用者。 您可以從下拉式清單中選取Microsoft Entra ID 租使用者,或手動輸入Microsoft Entra ID 租使用者標識符。

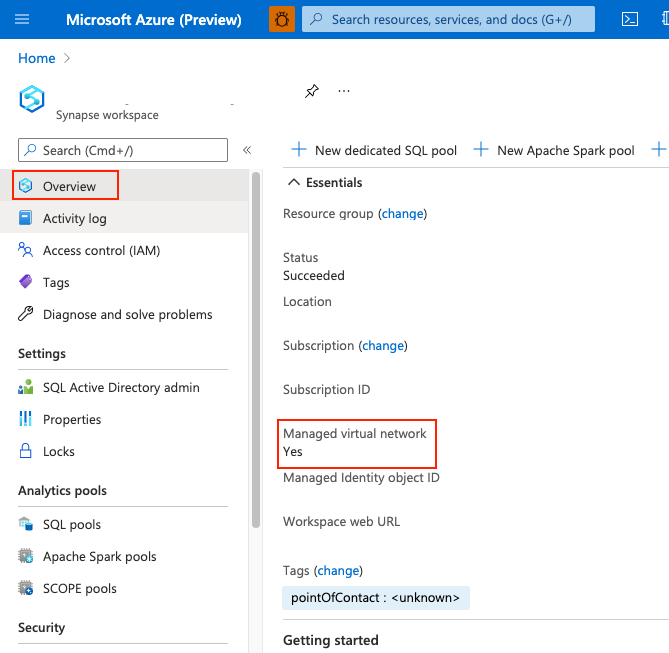

工作區建立後,您可以從 Azure 入口網站選取 [概觀],以檢查您的 Azure Synapse 工作區是否與受控工作區虛擬網路相關聯。

整合執行時間行為與管理型虛擬網路及資料外洩保護

當 Azure Synapse 工作區建立並啟用受管虛擬網路與資料外洩保護(DEP)時,資料移動與外部資料存取設計為透過受管理虛擬網路整合執行時(VNET IR)執行。

使用 VNET IR 可確保:

資料存取會經過受管理的虛擬網路邊界進行路由

出站連線僅限於經核准的目標

管理私有端點用於外部資源存取

DEP 的安全控管在管線活動與資料操作中得到一致執行

在支援 DEP 的工作空間中,VNET IR 應用於管線、連結服務及存取外部資料來源的活動。

備註

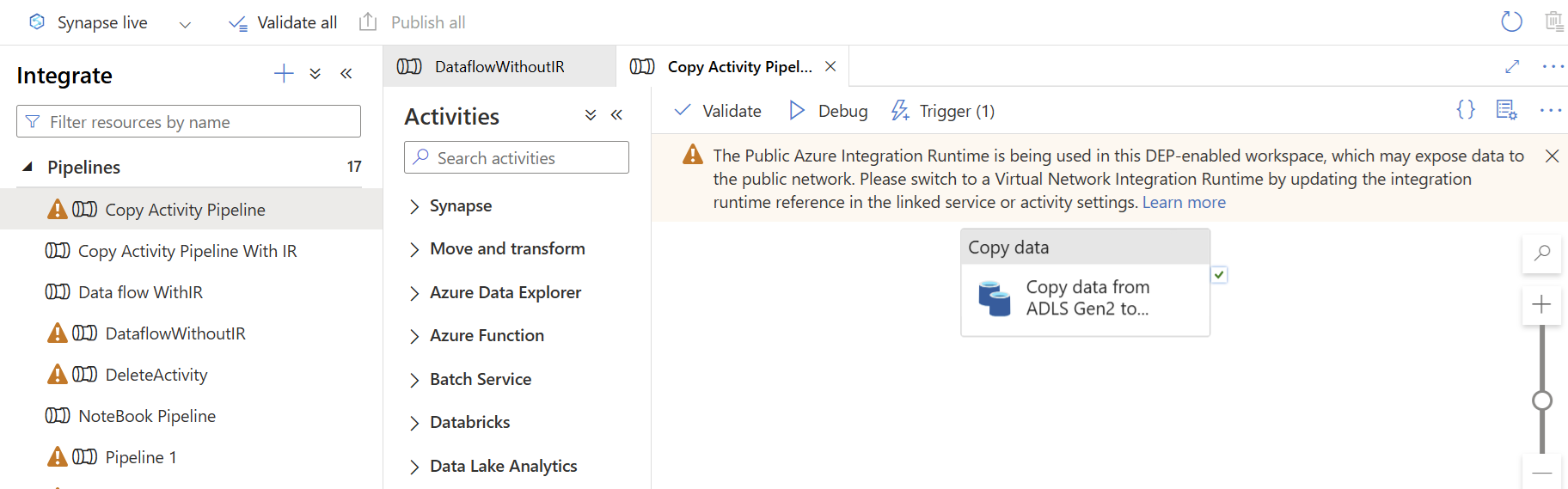

在某些情況下,由於已知的生產問題,啟用 DEP 的工作空間仍可能允許工件(如管線、連結服務或活動)在某些情況下參考公開的 Azure 整合執行環境(Azure IR)。 Azure IR 可透過公共網路路徑存取資料來源,這與預期的資料外洩保護模型不符。

客戶應檢閱已啟用 DEP 的工作區中的 Integration Runtime 參考,並將其更新為使用 Managed Virtual Network Integration Runtime。 當 Synapse UI 在啟用 DEP 的工作區中引用 Azure IR 時,可能會顯示警告指示器。

對於 Webhook 活動,可以透過 workspace 標籤 enable_webhookonir 啟用整合執行時的使用,之後可在使用者介面中選擇 VNET IR。

如果需要公共網路存取,請使用未啟用 DEP 的工作區,而不是混用 Azure IR 和啟用 DEP 的工作區。

相關內容

- 建立 Azure Synapse 工作區

- 深入了解受控私人端點

- 建立資料來源的受控私人端點

![[建立 Synapse 工作區網络] 頁面的螢幕快照,其中 [已啟用受控虛擬網络] 選項,並將 [只允許輸出數據流量流向已核准的目標] 選項設為 [是]。](media/synpase-workspace-ip-firewall/azure-synapse-analytics-networking-managed-virtual-network-outbound-traffic.png)

![[受控虛擬網络] 頁面的螢幕快照,其中 [僅允許輸出數據流量到已核准的目標] 選項設為 [是]。](media/synpase-workspace-ip-firewall/azure-synapse-workspace-managed-virtual-network-allow-outbound-traffic.png)

![[受控虛擬網络] 頁面的螢幕快照,其中已醒目提示 [Azure 租使用者的新增] 按鈕。](media/synpase-workspace-ip-firewall/azure-synapse-workspace-managed-virtual-network-private-endpoints-azure-ad.png)