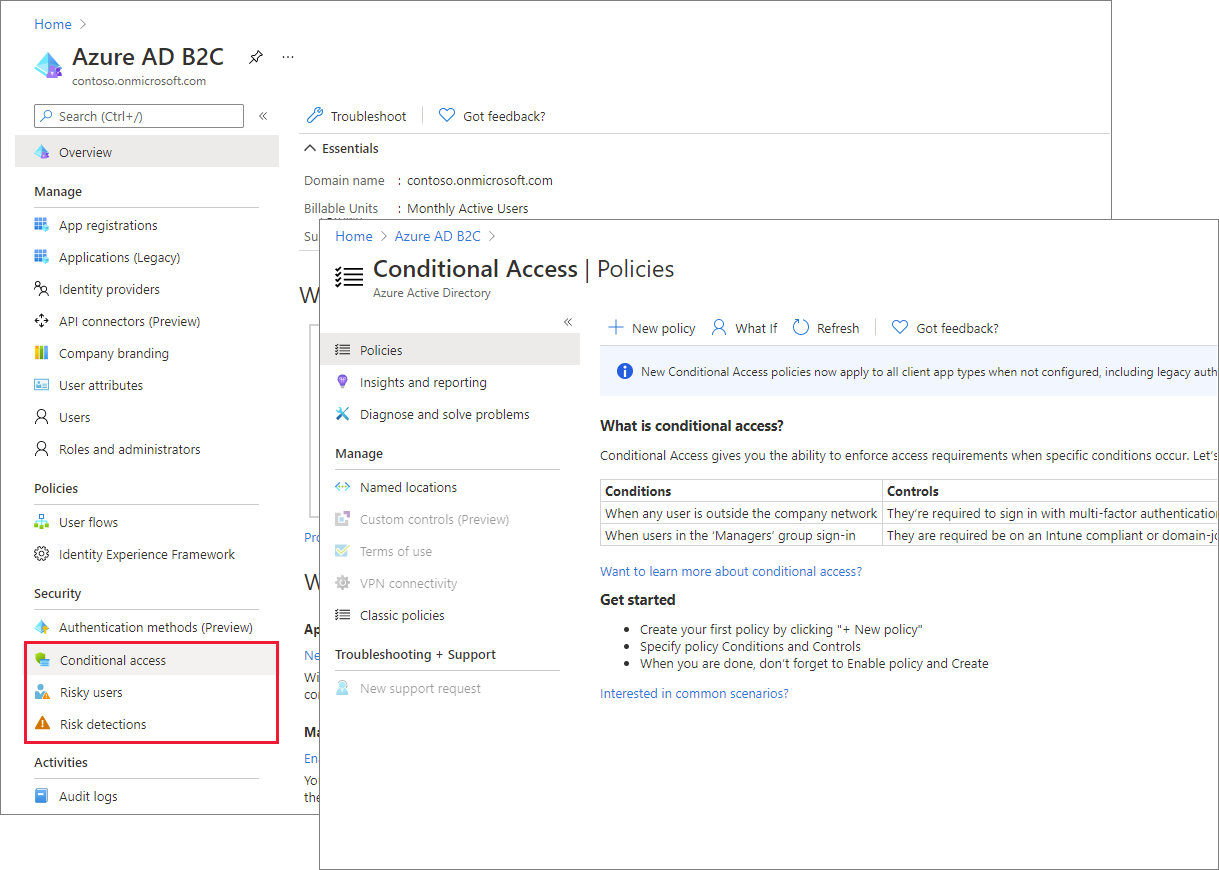

Azure AD B2C 的 Identity Protection 和條件式存取

使用 Microsoft Entra ID Protection 和條件式存取,增強 Azure Active Directory B2C (Azure AD B2C) 的安全性。 系統會自動偵測 Identity Protection 風險偵測特徵,包括有風險性使用者和有風險性登入,並顯示在您的 Azure AD B2C 租用戶中。 您可以建立條件式存取原則,以使用這些風險偵測來判斷動作並強制執行組織原則。 綜合這些功能,可讓 Azure AD B2C 應用程式擁有者更進一步控制有風險的驗證和存取原則。

如果您已經熟悉Microsoft Entra識別碼中的Identity Protection和條件式存取,使用這些功能搭配 Azure AD B2C 將會是熟悉的體驗,本文所討論的次要差異。

注意

需要 Azure AD B2C Premium P2,才能建立風險性登入原則。 Premium P1 租用戶可建立以位置、應用程式、使用者或群組為基礎的原則。 如需詳細資訊,請參閱變更您的 Azure AD B2C 定價層。

Azure AD B2C 的 Identity Protection 和條件式存取優點

藉由搭配條件式存取原則與 Identity Protection 風險偵測,您可以使用適當的原則動作來回應有風險的驗證。

- 在應用程式和客戶群的驗證風險上獲得新的可見度層級。 透過來自數十億個每月驗證的訊號,Microsoft Entra識別碼和 Microsoft 帳戶,風險偵測演算法現在會將您本機取用者或公民驗證的驗證標示為低、中或高風險。

- 設定自有調適性驗證來自動解決風險。 針對指定的應用程式,您可以要求一組特定使用者提供第二個驗證因素,如同多重要素驗證 (MFA)。 或者,您也可以根據偵測到的風險層級來封鎖存取。 如同其他 Azure AD B2C 體驗,您可以使用組織的訴求、風格和品牌來自訂產生的終端使用者體驗。 您也可以顯示使用者無法取得存取權的緩和替代方案。

- 根據位置、群組和應用程式來控制存取。 條件式存取也可以用來控制非風險型情況。 例如,您可以對存取特定應用程式的客戶要求使用 MFA,或封鎖來自指定地理位置的存取。

- 與 Azure AD B2C 使用者流程和 Identity Experience Framework 自訂原則整合。 使用您現有的自訂體驗,並加入與條件式存取連結所需的控制項。 您也可以實作用來授與存取權的進階案例,例如知識型存取或您自己慣用的 MFA 提供者。

功能差異和限制

Azure AD B2C 中的 Identity Protection 和條件式存取通常與Microsoft Entra識別碼相同,但下列例外狀況如下:

您無法在 Azure AD B2C 中使用適用於雲端的 Microsoft Defender。

Azure AD B2C 租用戶中的 ROPC 伺服器對伺服器流程不支援 Identity Protection 和條件式存取。

在 Azure AD B2C 租用戶中,Identity Protection 風險偵測同時適用於本機身分識別和社交身分識別 (例如 Google 或 Facebook)。 針對社交身分識別,必須啟用條件式存取。 由於社交帳戶認證是由外部識別提供者所管理,因此偵測會受到限制。

在 Azure AD B2C 租用戶中,您可以使用 Identity Protection 風險偵測的子集。 請參閱使用 Identity Protection 調查風險和將條件式存取新增至使用者流程。

條件式存取裝置的合規性功能無法在 Azure AD B2C 租用戶中使用。

整合條件式存取與使用者流程和自訂原則

在 Azure AD B2C 中,您可以從內建的使用者流程中觸發條件式存取條件。 您也可以將條件式存取納入自訂原則中。 就像 B2C 使用者流程的其他層面一樣,您可以根據組織的訴求、品牌和緩和替代方案來自訂使用者體驗訊息。 請參閱將條件式存取新增至使用者流程。

Microsoft Graph API

您也可以使用 Microsoft Graph API 來管理 Azure AD B2C 中的條件式存取原則。 如需詳細資料,請參閱條件式存取文件和 Microsoft Graph 作業。