物件和認證在 Microsoft Entra Domain Services 受控網域中的同步處理方式

Microsoft Entra Domain Services 受控網域中的物件和認證可以在網域內由本機建立,或從 Microsoft Entra 租用戶同步處理。 當您第一次部署 Domain Services 時,會自動設定單向同步處理,並開始從 Microsoft Entra ID 複寫物件。 此單向同步處理會繼續在背景中執行,讓 Domain Services 受控網域保持最新狀態,並包含來自 Microsoft Entra ID 的任何變更。 從 Domain Services 回到 Microsoft Entra 識別碼時,不會進行同步處理。

在混合式環境中,內部部署 AD DS 網域中的物件和認證可以使用 Microsoft Entra 連線同步處理至 Microsoft Entra 識別碼。 成功將這些物件同步處理至 Microsoft Entra ID 之後,自動背景同步處理就會讓這些物件和認證可供使用受控網域的應用程式使用。

下圖說明 Domain Services、Microsoft Entra ID 和選擇性內部部署 AD DS 環境之間的同步處理運作方式:

從 Microsoft Entra ID 同步處理至 Domain Services

使用者帳戶、群組成員資格和認證雜湊會從 Microsoft Entra ID 同步處理到 Domain Services。 此同步處理常式是自動的。 您不需要設定、監視或管理此同步處理常式。 根據 Microsoft Entra 目錄中的物件數目而定,初始同步處理可能需要數小時到幾天的時間。 完成初始同步處理之後,Microsoft Entra ID 中所做的變更,例如密碼或屬性變更,然後會自動同步處理至 Domain Services。

當使用者在 Microsoft Entra 識別碼中建立時,在變更 Microsoft Entra ID 中的密碼之前,它們不會同步處理到 Domain Services。 此密碼變更程式會使 Kerberos 和 NTLM 驗證的密碼雜湊產生並儲存在 Microsoft Entra ID 中。 需要密碼雜湊,才能成功驗證 Domain Services 中的使用者。

同步處理常式是單向設計。 不會將變更從 Domain Services 反向同步處理回 Microsoft Entra ID。 受控網域基本上是唯讀的,但您可以建立的自訂 OU 除外。 您無法變更受控網域內的使用者屬性、使用者密碼或群組成員資格。

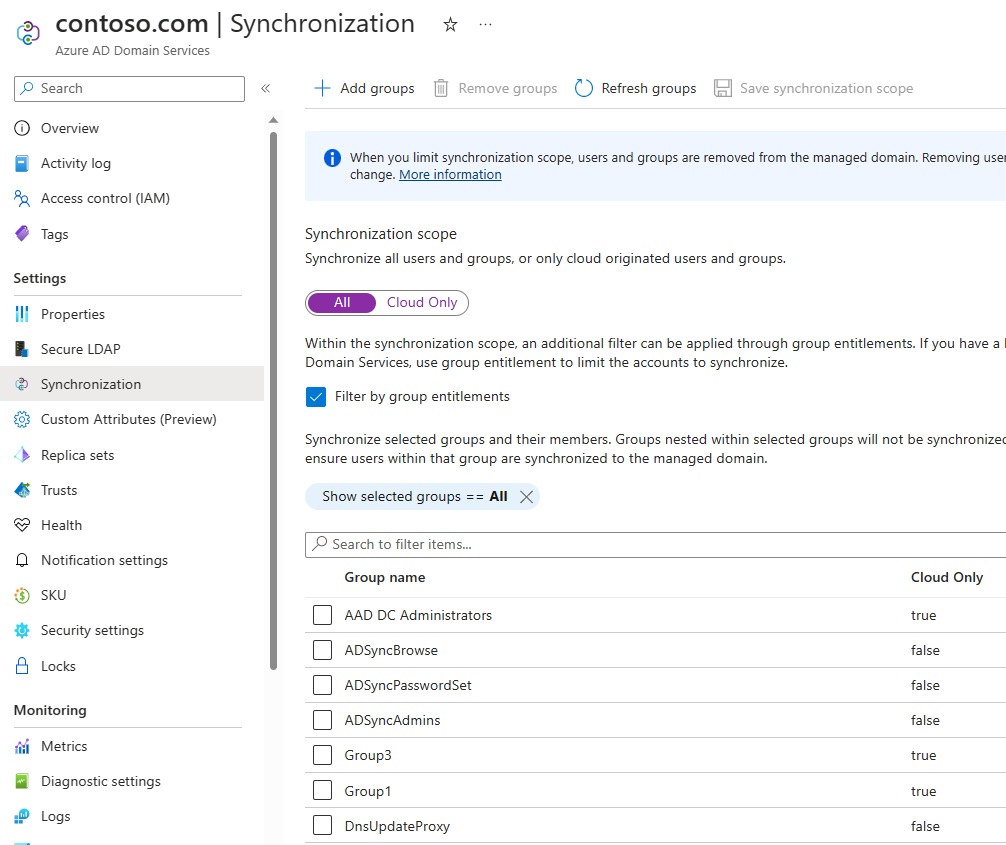

限定範圍的同步處理和群組篩選

您可以將同步處理的範圍設定為僅限源自雲端的使用者帳戶。 在該同步處理範圍內,您可以篩選特定群組或使用者。 您可以選擇僅限雲端群組、內部部署群組或兩者。 如需如何設定範圍同步處理的詳細資訊,請參閱 設定限範圍同步處理 。

屬性同步處理與網域服務對應

下表列出一些常見的屬性,以及它們如何同步處理至 Domain Services。

| Domain Services 中的屬性 | 來源 | 備註 |

|---|---|---|

| UPN | Microsoft Entra 租使用者中的使用者 UPN 屬性 | Microsoft Entra 租使用者的 UPN 屬性會依目前方式同步處理至 Domain Services。 登入受控網域的最可靠方式是使用 UPN。 |

| SAMAccountName | Microsoft Entra 租使用者或自動產生的使用者 mailNickname 屬性 | SAMAccountName 屬性是從 Microsoft Entra 租使用者中的 mailNickname 屬性來源。 如果多個使用者帳戶具有相同的 mailNickname 屬性, 則會自動產生 SAMAccountName 。 如果使用者的郵件Nickname 或 UPN 前置詞超過 20 個字元, 則 SAMAccountName 會自動產生,以符合 SAMAccountName 屬性的 20 個字元限制。 |

| 密碼 | Microsoft Entra 租使用者的使用者密碼 | NTLM 或 Kerberos 驗證所需的舊版密碼雜湊會從 Microsoft Entra 租使用者同步處理。 如果使用 Microsoft Entra 連線設定 Microsoft Entra 租使用者進行混合式同步處理,則這些密碼雜湊是從內部部署 AD DS 環境來源。 |

| 主要使用者/群組 SID | 自動產生 | 網域服務中會自動產生使用者/群組帳戶的主要 SID。 此屬性不符合內部部署 AD DS 環境中物件的主要使用者/群組 SID。 此不符是因為受控網域的 SID 命名空間與內部部署 AD DS 網域不同。 |

| 使用者和群組的 SID 歷程記錄 | 內部部署主要使用者和群組 SID | Domain Services 中使用者和群組的 SidHistory 屬性會設定為符合內部部署 AD DS 環境中的對應主要使用者或群組 SID。 此功能可協助您更輕鬆地將內部部署應用程式隨即轉移至 Domain Services,因為您不需要重新取得 ACL 資源。 |

提示

使用 UPN 格式 的 SAMAccountName 屬性登入受控網域,例如 AADDSCONTOSO\driley ,可能會為受控網域中的某些使用者帳戶自動產生。 使用者自動產生的 SAMAccountName 可能與其 UPN 前置詞不同,因此不一定是登入的可靠方式。

例如,如果多個使用者具有相同 的 mailNickname 屬性,或使用者有長時間的 UPN 前置詞, 則可能會自動產生這些使用者的 SAMAccountName 。 使用 UPN 格式 (例如 driley@aaddscontoso.com) 來可靠地登入受控網域。

使用者帳戶的屬性對應

下表說明 Microsoft Entra ID 中使用者物件的特定屬性如何同步處理至 Domain Services 中的對應屬性。

| Microsoft Entra 識別碼中的使用者屬性 | Domain Services 中的使用者屬性 |

|---|---|

| accountEnabled | userAccountControl (設定或清除ACCOUNT_DISABLED位) |

| 市/鎮 | l |

| companyName | companyName |

| 國家/地區 | co |

| 部門 | 部門 |

| displayName | displayName |

| employeeId | employeeId |

| facsimileTelephoneNumber | facsimileTelephoneNumber |

| givenName | givenName |

| jobTitle | title |

| 郵件 | 郵件 |

| mailNickname | msDS-AzureADMailNickname |

| mailNickname | SAMAccountName (有時可能會自動產生) |

| manager | manager |

| 行動 | 行動 |

| objectid | msDS-aadObjectId |

| onPremiseSecurityIdentifier | sidHistory |

| passwordPolicies | userAccountControl (設定或清除DONT_EXPIRE_PASSWORD位) |

| physicalDeliveryOfficeName | physicalDeliveryOfficeName |

| 郵遞區號 | 郵遞區號 |

| preferredLanguage | preferredLanguage |

| proxyAddresses | proxyAddresses |

| state | st |

| streetAddress | streetAddress |

| surname | sn |

| telephoneNumber | telephoneNumber |

| userPrincipalName | userPrincipalName |

群組的屬性對應

下表說明 Microsoft Entra ID 中群組物件的特定屬性如何同步處理至 Domain Services 中的對應屬性。

| Microsoft Entra ID 中的 Group 屬性 | Domain Services 中的群組屬性 |

|---|---|

| displayName | displayName |

| displayName | SAMAccountName (有時可能會自動產生) |

| 郵件 | 郵件 |

| mailNickname | msDS-AzureADMailNickname |

| objectid | msDS-AzureADObjectId |

| onPremiseSecurityIdentifier | sidHistory |

| proxyAddresses | proxyAddresses |

| securityEnabled | groupType |

從內部部署 AD DS 同步處理至 Microsoft Entra ID 和 Domain Services

Microsoft Entra 連線可用來將使用者帳戶、群組成員資格和認證雜湊從內部部署 AD DS 環境同步處理至 Microsoft Entra ID。 同步處理使用者帳戶的屬性,例如 UPN 和內部部署安全性識別碼 (SID)。 若要使用 Domain Services 登入,NTLM 和 Kerberos 驗證所需的舊版密碼雜湊也會同步處理至 Microsoft Entra ID。

重要

Microsoft Entra 連線應該只安裝並設定為與內部部署 AD DS 環境同步處理。 不支援在受控網域中安裝 Microsoft Entra 連線,以將物件同步處理回 Microsoft Entra ID。

如果您設定回寫,Microsoft Entra ID 的變更會同步處理回內部部署 AD DS 環境。 例如,如果使用者使用 Microsoft Entra 自助式密碼管理變更其密碼,則會在內部部署 AD DS 環境中更新密碼。

注意

請一律使用最新版本的 Microsoft Entra 連線,以確保您已修正所有已知的 Bug。

從多樹系內部部署環境同步處理

許多組織都有相當複雜的內部部署 AD DS 環境,其中包含多個樹系。 Microsoft Entra 連線支援將使用者、群組和認證雜湊從多樹系環境同步處理至 Microsoft Entra ID。

Microsoft Entra ID 有更簡單且一般命名空間。 若要讓使用者可靠地存取受 Microsoft Entra ID 保護的應用程式,請解決不同樹系中使用者帳戶之間的 UPN 衝突。 受控網域會使用一般 OU 結構,類似于 Microsoft Entra ID。 儘管已從不同的內部部署網域或樹系同步處理,但所有使用者帳戶和群組都會儲存在 AADDC Users 容器中,即使您已設定內部部署的階層式 OU 結構也一樣。 受控網域會將任何階層式 OU 結構扁平化。

如先前所述,不會將網域服務同步處理回 Microsoft Entra ID。 您可以在 Domain Services 中建立自訂群組織單位(OU), 然後在這些自訂 OU 內建立使用者、群組或服務帳戶。 在自訂 OU 中建立的物件都不會同步處理回 Microsoft Entra ID。 這些物件只能在受控網域內使用,而且無法使用 Microsoft Graph PowerShell Cmdlet、Microsoft Graph API 或使用 Microsoft Entra 系統管理中心來顯示。

未同步至 Domain Services 的內容

下列物件或屬性不會從內部部署 AD DS 環境同步處理至 Microsoft Entra ID 或 Domain Services:

- 排除的屬性: 您可以選擇使用 Microsoft Entra 連線,從內部部署 AD DS 環境同步處理至 Microsoft Entra 識別碼的特定屬性。 這些排除的屬性就無法在 Domain Services 中使用。

- 群組原則: 在內部部署 AD DS 環境中設定的群組原則不會同步處理至 Domain Services。

- Sysvol 資料夾: 內部部署 AD DS 環境中 Sysvol 資料夾的內容 不會同步處理至 Domain Services。

- 電腦物件: 已加入內部部署 AD DS 環境之電腦的電腦物件不會同步處理至 Domain Services。 這些電腦與受控網域沒有信任關係,而且只屬於內部部署 AD DS 環境。 在 Domain Services 中,只會顯示已明確加入受控網域之電腦的電腦物件。

- 使用者和群組的 SidHistory 屬性: 來自內部部署 AD DS 環境的主要使用者和主要群組 SID 會同步處理至 Domain Services。 不過,使用者和群組的現有 SidHistory 屬性不會從內部部署 AD DS 環境同步處理到 Domain Services。

- 組織單位(OU) 結構: 內部部署 AD DS 環境中定義的組織單位不會同步處理至網域服務。 Domain Services 中有兩個內建 OU - 一個用於使用者,另一個用於電腦。 受控網域具有一般 OU 結構。 您可以選擇 在受控網域 中建立自訂 OU。

密碼雜湊同步處理和安全性考慮

當您啟用 Domain Services 時,需要 NTLM 和 Kerberos 驗證的舊版密碼雜湊。 Microsoft Entra ID 不會儲存純文字密碼,因此無法自動為現有的使用者帳戶產生這些雜湊。 NTLM 和 Kerberos 相容的密碼雜湊一律以加密方式儲存在 Microsoft Entra ID 中。

每個 Microsoft Entra 租使用者都是唯一的加密金鑰。 這些雜湊會加密,因此只有 Domain Services 才能存取解密金鑰。 Microsoft Entra ID 中沒有其他服務或元件可以存取解密金鑰。

然後,舊版密碼雜湊會從 Microsoft Entra ID 同步處理到受控網域的網域控制站。 Domain Services 中這些受控網域控制站的磁片會在待用時加密。 這些密碼雜湊會儲存並保護在這些網域控制站上,類似于在內部部署 AD DS 環境中儲存和保護密碼的方式。

針對僅限雲端的 Microsoft Entra 環境,使用者必須重設/變更其密碼 , 才能產生並儲存在 Microsoft Entra ID 中所需的密碼雜湊。 針對啟用 Microsoft Entra Domain Services 之後在 Microsoft Entra ID 中建立的任何雲端使用者帳戶,密碼雜湊會以 NTLM 和 Kerberos 相容格式產生並儲存。 所有雲端使用者帳戶都必須變更其密碼,才能同步處理至 Domain Services。

針對使用 Microsoft Entra 連線 從內部部署 AD DS 環境同步的混合式使用者帳戶,您必須 設定 Microsoft Entra 連線,以 NTLM 和 Kerberos 相容格式 同步處理密碼雜湊。

下一步

如需密碼同步處理的詳細資訊,請參閱 密碼雜湊同步處理如何與 Microsoft Entra 連線 搭配運作。

若要開始使用 Domain Services, 請建立受控網域 。