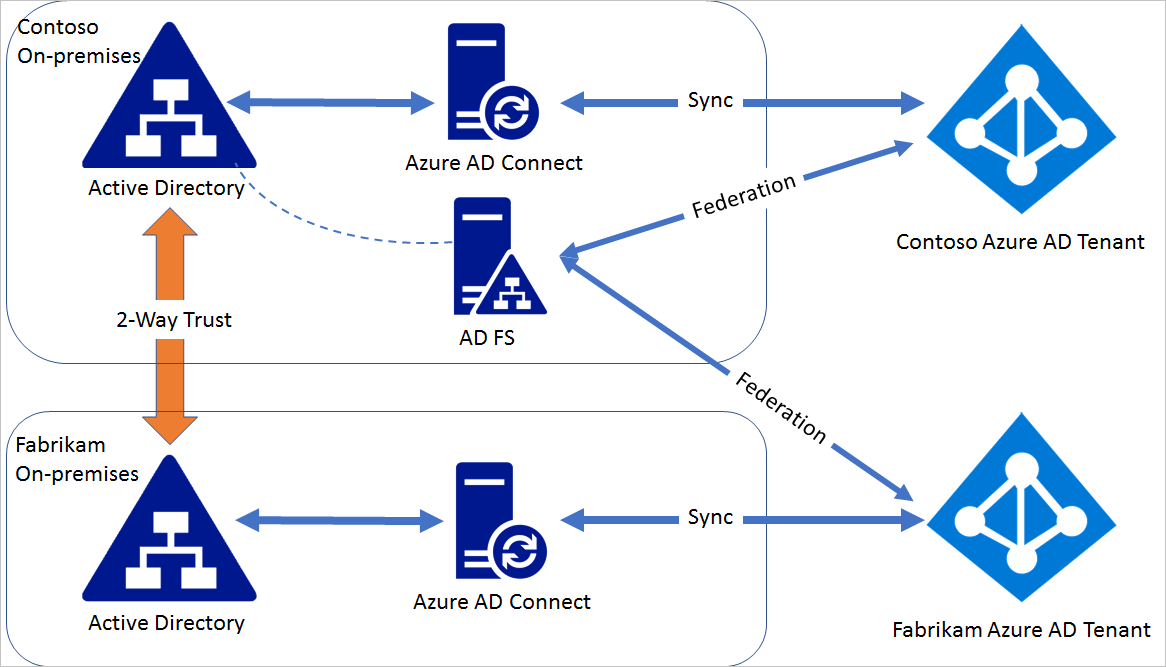

將多個 Microsoft Entra ID 實例與 AD FS 的單一實例同盟

如果樹系之間有雙向信任,單一高可用 AD FS 伺服器陣列就可以聯合多個樹系。 這些多個樹系可能或可能不會對應至相同的 Microsoft Entra 識別碼。 本文提供如何設定單一 AD FS 部署與多個 Microsoft Entra 標識符實例之間的同盟的指示。

注意

在此案例中不支援裝置回寫和自動加入裝置。

注意

Microsoft Entra 連線 無法在此案例中設定同盟,因為 Microsoft Entra 連線 可以在單一 Microsoft Entra 標識符中設定網域的同盟。

將 AD FS 與多個 Microsoft Entra 識別符同盟的步驟

請考慮 Microsoft Entra contoso.onmicrosoft.com 中的網域 contoso.com 已與安裝在 contoso.com 內部部署的 Active Directory環境中的 AD FS 內部部署同盟。 Fabrikam.com 是 fabrikam.onmicrosoft.com Microsoft Entra ID 中的網域。

步驟 1︰建立雙向信任

若要 contoso.com 中的 AD FS 能夠驗證 fabrikam.com 中的使用者,需要 contoso.com 和 fabrikam.com 之間的雙向信任。 請依照本文章的指導方針建立雙向信任。

步驟 2︰修改 contoso.com 同盟設定

與 AD FS 建立同盟的單一網域的預設簽發者為 "http://ADFSServiceFQDN/adfs/services/trust"",例如 http://fs.contoso.com/adfs/services/trust。 Microsoft Entra ID 需要每個同盟網域的唯一簽發者。 由於 AD FS 會將兩個網域同盟,因此必須修改簽發者值,使其成為唯一值。

注意

自 2024 年 3 月 30 日起,Azure AD 和 MSOnline PowerShell 模組已被淘汰。 若要深入了解,請閱讀淘汰更新。 在此日期之後,對這些模組的支援僅限於對 Microsoft Graph PowerShell SDK 的移轉協助和安全性修正。 淘汰的模組將繼續運作至 2025 年 3 月 30 日。

我們建議移轉至 Microsoft Graph PowerShell 以與 Microsoft Entra ID (以前稱為 Azure AD) 互動。 如需了解常見的移轉問題,請參閱移轉常見問題。 注意:MSOnline 1.0.x 版可能會在 2024 年 6 月 30 日之後發生中斷。

在 AD FS 伺服器上,開啟 Azure AD PowerShell (請確定您已安裝 MSOnline 模組) 並執行下列步驟︰

連線 包含網域的 Microsoft Entra ID contoso.com 連線-MsolService 更新 contoso.com Update-MsolFederatedDomain -DomainName contoso.com –SupportMultipleDomain 的同盟設定

網域同盟設定中的簽發者將會變更為 “http://contoso.com/adfs/services/trust"和發行宣告規則將會新增給 Microsoft Entra ID 信賴憑證者信任,以根據 UPN 後綴發出正確的 issuerId 值。

步驟 3︰建立 fabrikam.com 與 AD FS 的同盟

在 Azure AD PowerShell 工作階段中,執行下列步驟:連線 包含網域的 Microsoft Entra ID fabrikam.com

Connect-MsolService

將 fabrikam.com 受控網域轉換為同盟︰

Convert-MsolDomainToFederated -DomainName fabrikam.com -Verbose -SupportMultipleDomain

上述作業會建立網域 fabrikam.com 與相同 AD FS 的同盟。 您可以使用兩個網域的 Get-msoldomainfederationsettings 確認網域設定。