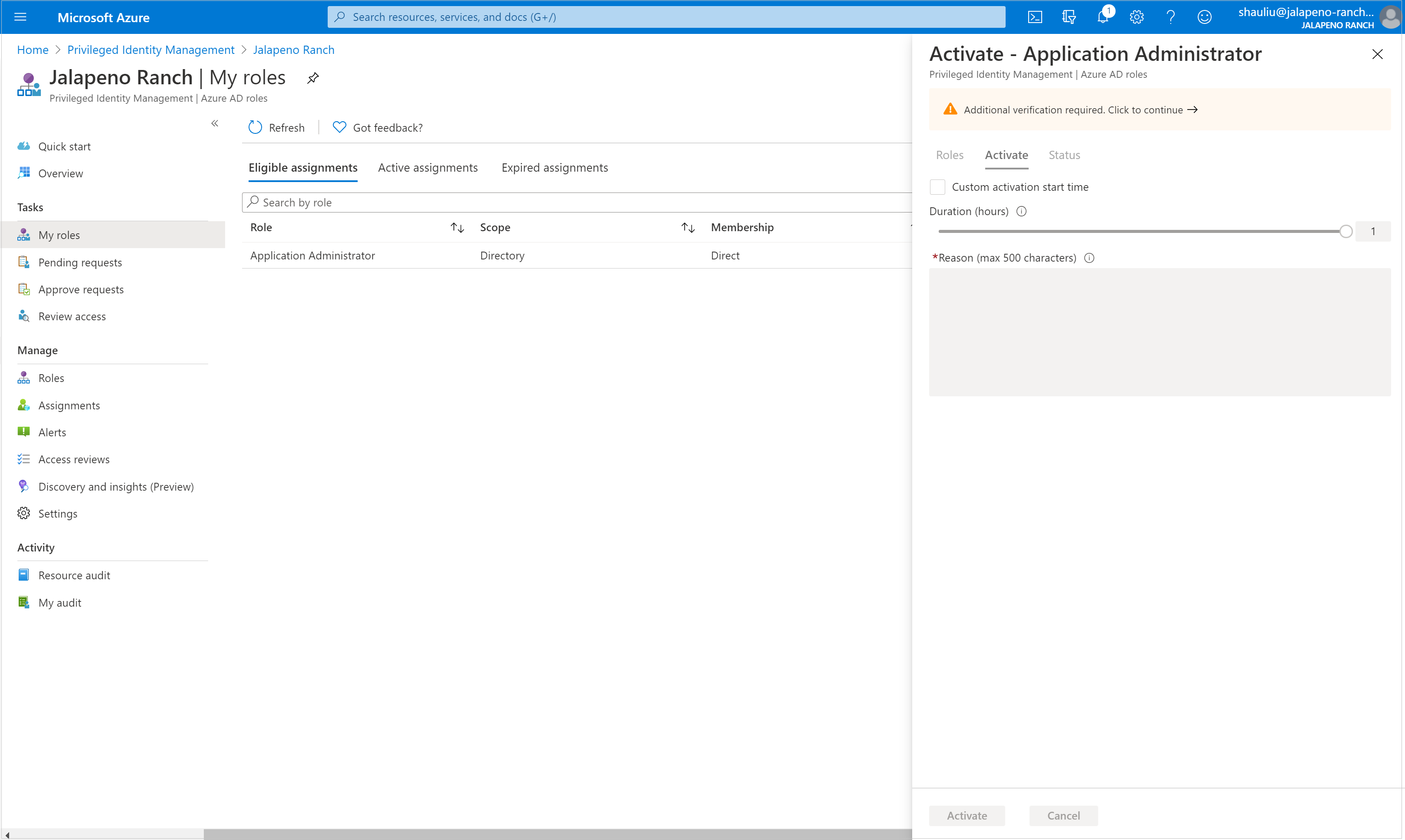

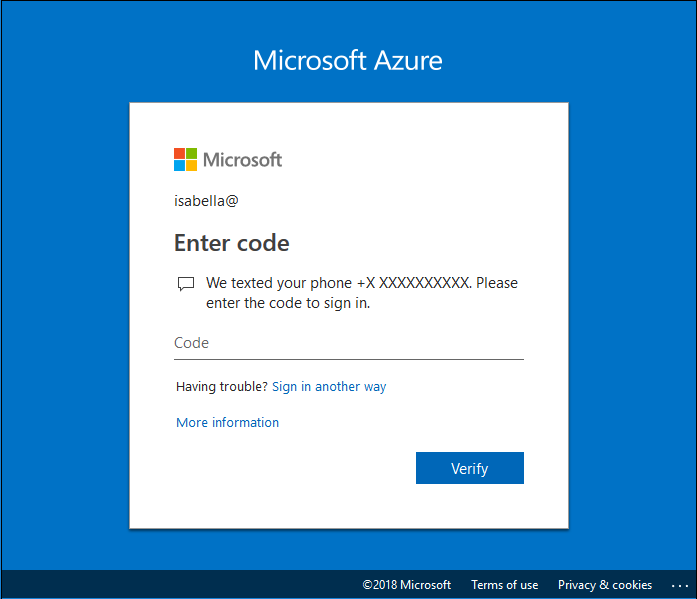

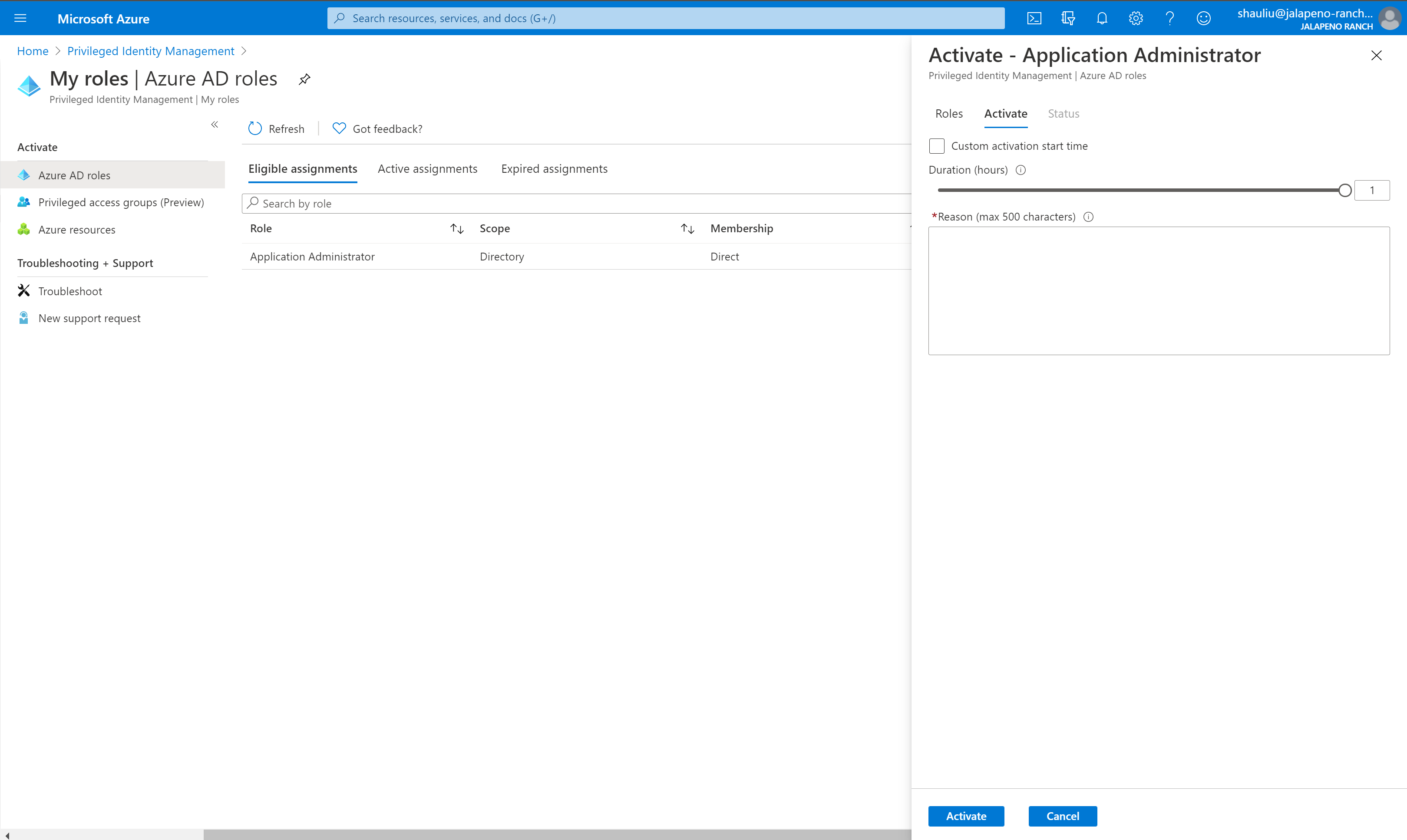

選取啟用。

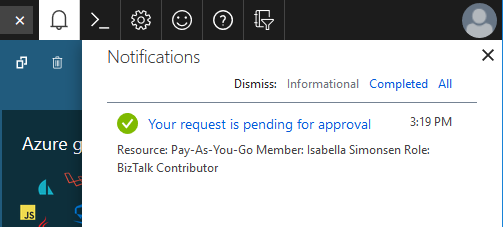

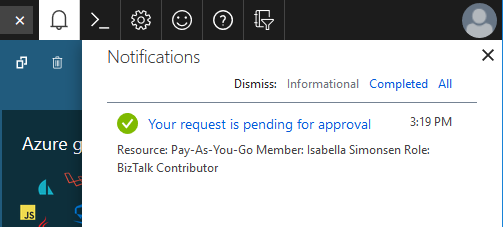

若角色需要核准才能啟用,便會在瀏覽器右上角顯示通知,提示您要求正在等待核准。

使用 Microsoft Graph API 啟動角色

如需適用於 PIM 的 Microsoft Graph API 詳細資訊,請參閱透過 Privileged Identity Management (PIM) API 來管理角色的概觀。

取得您可以啟動的所有合格角色

當使用者透過群組成員資格取得其角色資格時,此 Microsoft Graph 要求並不會傳回其資格。

HTTP 要求

GET https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests/filterByCurrentUser(on='principal')

HTTP 回應

為了節省空間,我們只會顯示一個角色的回應,但會列出您可以啟動的所有合格角色指派。

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#Collection(unifiedRoleEligibilityScheduleRequest)",

"value": [

{

"@odata.type": "#microsoft.graph.unifiedRoleEligibilityScheduleRequest",

"id": "50d34326-f243-4540-8bb5-2af6692aafd0",

"status": "Provisioned",

"createdDateTime": "2022-04-12T18:26:08.843Z",

"completedDateTime": "2022-04-12T18:26:08.89Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "50d34326-f243-4540-8bb5-2af6692aafd0",

"justification": "Assign Attribute Assignment Admin eligibility to myself",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-04-12T18:26:08.8911834Z",

"recurrence": null,

"expiration": {

"type": "afterDateTime",

"endDateTime": "2024-04-10T00:00:00Z",

"duration": null

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

]

}

透過理由自我啟用角色資格

HTTP 要求

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests

{

"action": "selfActivate",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4",

"directoryScopeId": "/",

"justification": "I need access to the Attribute Administrator role to manage attributes to be assigned to restricted AUs",

"scheduleInfo": {

"startDateTime": "2022-04-14T00:00:00.000Z",

"expiration": {

"type": "AfterDuration",

"duration": "PT5H"

}

},

"ticketInfo": {

"ticketNumber": "CONTOSO:Normal-67890",

"ticketSystem": "MS Project"

}

}

HTTP 回應

HTTP/1.1 201 Created

Content-Type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity",

"id": "911bab8a-6912-4de2-9dc0-2648ede7dd6d",

"status": "Granted",

"createdDateTime": "2022-04-13T08:52:32.6485851Z",

"completedDateTime": "2022-04-14T00:00:00Z",

"approvalId": null,

"customData": null,

"action": "selfActivate",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "911bab8a-6912-4de2-9dc0-2648ede7dd6d",

"justification": "I need access to the Attribute Administrator role to manage attributes to be assigned to restricted AUs",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "071cc716-8147-4397-a5ba-b2105951cc0b"

}

},

"scheduleInfo": {

"startDateTime": "2022-04-14T00:00:00Z",

"recurrence": null,

"expiration": {

"type": "afterDuration",

"endDateTime": null,

"duration": "PT5H"

}

},

"ticketInfo": {

"ticketNumber": "CONTOSO:Normal-67890",

"ticketSystem": "MS Project"

}

}

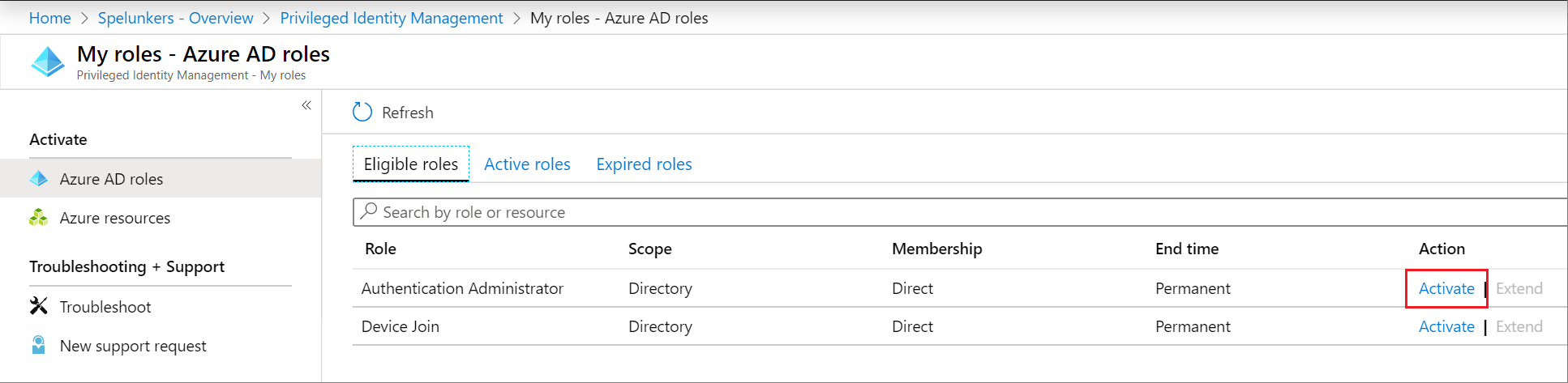

![[我的角色] 頁面,其中顯示您可以啟用的角色](media/pim-how-to-activate-role/my-roles.png)

![此螢幕擷取畫面顯示 [我的要求 - Microsoft Entra ID] 頁面,其中顯示您的擱置中要求](media/pim-how-to-activate-role/my-requests-page.png)

![[我的要求] 清單,其中反白顯示了 [取消] 動作](media/pim-resource-roles-activate-your-roles/resources-my-requests-cancel.png)