本文提供在 Azure 上現有或新的中樞和輪輻結構中,整合Azure VMware 解決方案部署的建議。

中樞和輪輻案例假設具有工作負載的混合式雲端環境:

- 使用 IaaS 或 PaaS 服務的原生 Azure

- Azure VMware 解決方案

- VMware vSphere 內部部署

架構

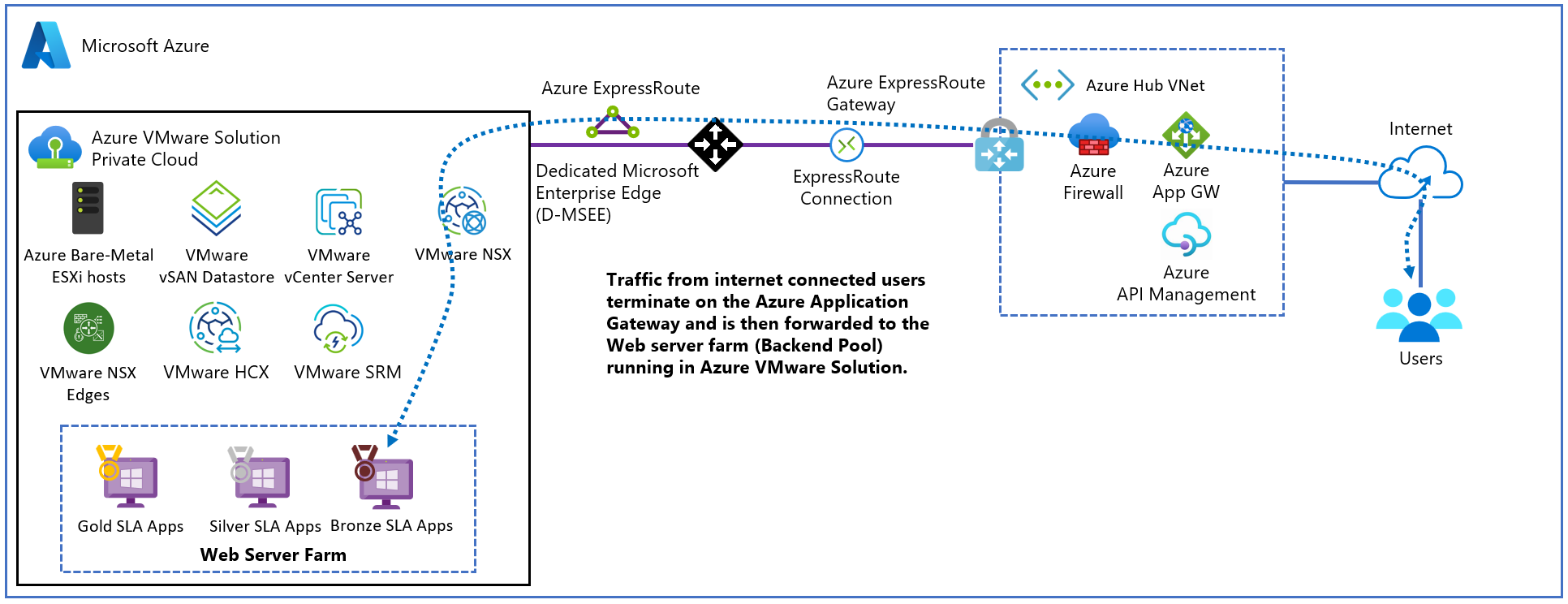

中樞是 Azure 虛擬網路,可作為內部部署和 Azure VMware 解決方案私人雲端的連線中心點。 輪輻是與中樞同儕節點的虛擬網路,可啟用跨虛擬網路通訊。

內部部署資料中心、Azure VMware 解決方案私人雲端和中樞之間的流量,會通過 Azure ExpressRoute 連線。 輪輻虛擬網路通常包含 IaaS 型工作負載,但可以有 PaaS 服務,例如 App Service 環境,其可直接整合虛擬網路,或其他已啟用 Azure Private Link 的 PaaS 服務。

重要

您可以使用現有的 ExpressRoute 閘道連線至 Azure VMware 解決方案,前提是不可超過每個虛擬網路四個 ExpressRoute 線路的限制。 不過,若要透過 ExpressRoute 從內部部署存取 Azure VMware 解決方案,則必須要有 ExpressRoute Global Reach,因為 ExpressRoute 閘道不會在其連線的線路之間提供可轉移的路由。

此圖顯示透過 ExpressRoute Global Reach 連線至內部部署和Azure VMware 解決方案的 Azure 中樞和輪輻部署範例。

此結構具有下列主要元件:

內部部署網站:客戶內部部署資料中心透過 ExpressRoute 連線,連線至 Azure。

Azure VMware 解決方案私人雲端:Azure VMware 解決方案軟體定義資料中心由一或多個 vSphere 叢集所構成,每個叢集最多有 16 部主機。

ExpressRoute 網路閘道:透過 ExpressRoute 連線,啟用 Azure VMware 解決方案私人雲端、中樞虛擬網路上的共用服務,以及 Spoke 虛擬網路上執行的工作負載之間的通訊。

ExpressRoute Global Reach:啟用內部部署與 Azure VMware 解決方案私人雲端之間的連線。 Azure VMware 解決方案與 Azure 網狀架構之間的連線僅可透過 ExpressRoute Global Reach。

S2S VPN 考量因素:只要符合 VMware HCX 的最低網路需求,即支援使用 Azure S2S VPN 至 Azure VMware 解決方案私人雲端的連線能力。

中樞虛擬網路:作為您內部部署以及 Azure VMware 解決方案私人雲端的連線中心點。

輪輻虛擬網路

IaaS 輪輻:裝載 Azure IaaS 型工作負載,包括 VM 可用性設定組和虛擬機器擴展集,以及對應的網路元件。

PaaS 輪輻:透過私人端點和 Private Link,使用私人位址裝載 Azure PaaS 服務。

Azure 防火牆:作為區隔輪輻與 Azure VMware 解決方案之間流量的中央部分。

應用程式閘道:公開並保護在 Azure IaaS/PaaS 上執行的 Web 應用程式,或 Azure VMware 解決方案虛擬機器 (VM)。 其會與其他服務整合,例如 APIM。

網路和安全性考量

ExpressRoute 連線可讓流量於內部部署、Azure VMware 解決方案,以及 Azure 網路網狀架構之間流動。 Azure VMware 解決方案會使用 ExpressRoute Global Reach 來實作此連線。

由於 ExpressRoute 閘道不會在其連線線路之間提供可轉移路由,因此內部部署連線也必須使用 ExpressRoute Global Reach 於內部部署 vSphere 環境與 Azure VMware 解決方案之間進行通訊。

如需 Azure VMware 解決方案網路和連線概念的詳細資訊,請參閱 Azure VMware 解決方案產品文件。

流量分割

Azure 防火牆是在中樞虛擬網路上部署的中樞和輪輻拓撲中央部分。 使用 Azure 防火牆或其他 Azure 支援的網路虛擬裝置 (NVA) 來建立流量規則,並分割不同輪輻與 Azure VMware 解決方案工作負載之間的通訊。

建立路由表以將流量導向至 Azure 防火牆。 針對輪輻虛擬網路來建立路由,並將預設路由設定為 Azure 防火牆的內部介面。 如此一來,當虛擬網路中的工作負載需要到達 Azure VMware 解決方案位址空間時,防火牆可以為之評估,並將對應的流量規則套用至允許或拒絕。

重要

不支援 GatewaySubnet 設定上位址首碼為 0.0.0.0/0 的路由。

在對應的路由表上設定特定網路的路由。 例如,從輪輻工作負載連線到 Azure VMware 解決方案管理和工作負載 IP 首碼的路由,反之亦然。

使用輪輻和中樞內的網路安全性群組,來建立更細微流量原則的第二層流量分割。

注意

從內部部署到 Azure VMware 解決方案的流量:Global Reach 會啟用內部部署工作負載之間的流量,不管是 VMware vSphere 型或其他,但該流量不會通過中樞上的 Azure 防火牆。 在此案例中,您必須在內部部署或 Azure VMware 解決方案中實作流量分割機制。

應用程式閘道

Azure 應用程式網路閘道 V1 和 V2 已經過 Web 應用程式測試,而這些 Web 應用程式是以後端集區的形式於 Azure VMware 解決方案 VM 上執行。 應用程式閘道是目前唯一支援的方法,可將 Azure VMware 解決方案 VM 上執行的 Web 應用程式公開至網際網路上。 其也可以安全地向內部使用者公開應用程式。

如需詳細資訊,請參閱應用程式閘道 Azure VMware 解決方案特定文章。

跳躍方塊和 Bastion

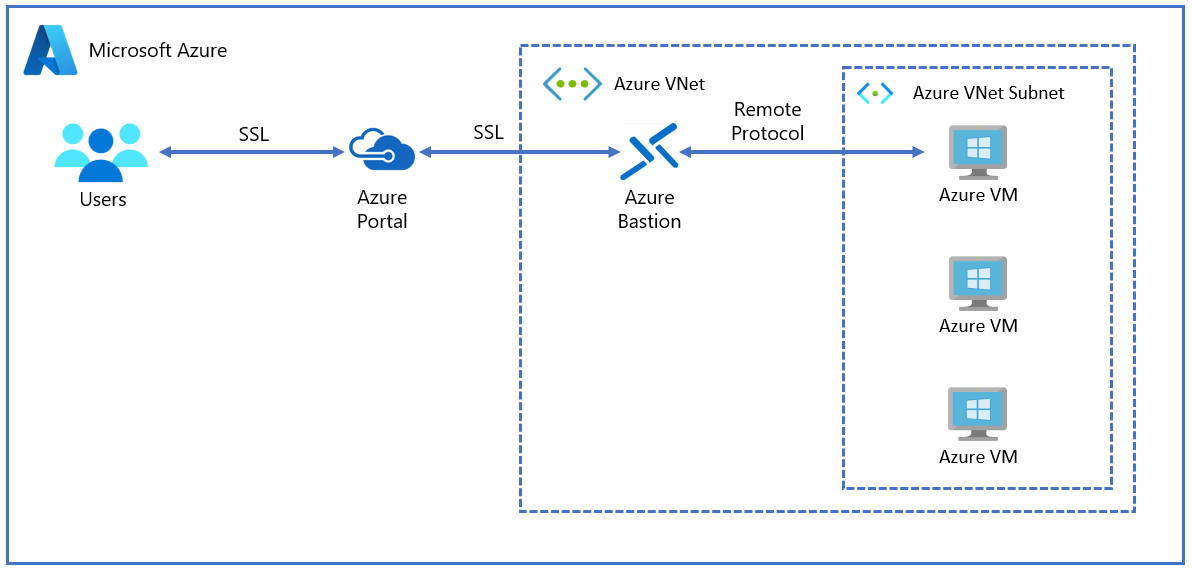

使用跳躍方塊存取 Azure VMware 解決方案環境,該方塊是部署於中樞虛擬網路內共用服務子網中的 Windows 10 或 Windows Server VM。

重要

建議將 Azure Bastion 服務連線到跳板機,以防止將 Azure VMware 解決方案公開至網際網路。 您無法使用 Azure Bastion 連線到 Azure VMware 解決方案 VM,因為這不是 Azure IaaS 物件。

作為安全性最佳做法,請在中樞虛擬網路內部署 Microsoft Azure Bastion 服務。 Azure Bastion 可為部署在 Azure 上的 VM 提供順暢的 RDP 和 SSH 存取,且不需為這些資源提供公用 IP 位址。 佈建 Azure Bastion 服務之後,您可以從 Azure 入口網站存取已選取的 VM。 建立連線之後,隨即開啟新的索引標籤,其會顯示跳躍方塊桌面,並從該桌面存取 Azure VMware 解決方案私人雲端管理平面。

重要

請勿為跳板 VM 提供公用 IP 位址,或向公用網際網路公開 3389/TCP 埠。

Azure DNS 解析考量

針對 Azure DNS 解析,有兩個可用選項:

使用部署在中樞上的網域控制站 (身分識別考量因素中所述),以作為名稱伺服器。

部署並設定 Azure DNS 私人區域。

最佳方法是結合這兩者,為 Azure VMware 解決方案、內部部署和 Azure 提供可靠的名稱解析。

一般設計建議:使用現有的 Active Directory 整合式 DNS,其已部署至中樞虛擬網路中至少兩個 Azure VM,並已設定在輪輻虛擬網路中,以在 DNS 設定中使用這些 Azure DNS 伺服器。

您可以使用 Azure 私用 DNS,而該 Azure 私用 DNS 區域會連結至虛擬網路。 DNS 伺服器會作為混合式解析程式,並使用客戶 Azure 私用 DNS 基礎結構,將條件式轉接至內部部署或 Azure VMware 解決方案執行 DNS。

若要自動管理在輪輻虛擬網路內部署 VM 的 DNS 記錄生命週期,請啟用自動註冊。 當啟用自動註冊時,私人 DNS 區域的最大數目可為一個。 如果停用自動註冊,則最大數目為 1000。

內部部署和 Azure VMware 解決方案伺服器,可以使用條件式轉寄站來設定,以解析 Azure 私用 DNS 區域中的 VM。

身分識別考量

基於身分識別目的,最佳方法是在中樞上部署至少一個網域控制站。 以區域分散式方式或 VM 可用性設定組,使用兩個共用服務子網。 如需將內部部署的 Active Directory (AD) 網域擴充至 Azure 的詳細資訊,請參閱 Azure 架構中心。

此外,在 Azure VMware 解決方案端部署另一個網域控制站,以作為 VMware vSphere 環境中的身分識別和 DNS 來源。

建議的最佳做法是整合 AD 網域與 Microsoft Entra ID。