針對 VMware NSX 開啟 NSX Edge 節點的公用 IP 位址

在本文中,瞭解如何在 VMware NSX Edge 節點上開啟公用 IP 位址,以針對 Azure VMware 解決方案 實例執行 VMware NSX。

提示

在您開啟 Azure VMware 解決方案 實例的因特網存取之前,請先檢閱因特網連線設計考慮。

NSX EDGE 節點的公用IP位址是 Azure VMware 解決方案 中開啟 Azure VMware 解決方案 環境的輸入和輸出因特網存取功能。

重要

IPv4 公用IP位址使用量可以直接取用 Azure VMware 解決方案,並根據定價 - 虛擬機IP位址中顯示的IPv4公用IP位址前綴收費。 數據輸入或輸出沒有任何費用與此服務相關。

公用IP位址範圍會透過 Azure 入口網站和 Azure VMware 解決方案私人雲端內的NSX介面,在 Azure VMware 解決方案 中設定。

透過這項功能,您具有下列功能:

- 保留和使用 NSX Edge 節點公用 IP 位址的一致且簡化的體驗。

- 能夠接收 1,000 個以上的公用 IP 位址。 大規模開啟因特網存取。

- 工作負載 VM 的輸入和輸出因特網存取。

- 分散式阻斷服務 (DDoS) 安全性保護,以防止來自因特網的網路流量。

- VMware HCX 移轉支援透過公用因特網。

重要

您可以在這些網路區塊中設定最多 64 個公用 IP 位址。 如果您想要設定超過 64 個公用 IP 位址,請提交支援票證,指出您需要的位址數目。

必要條件

- Azure VMware 解決方案 私人雲端。

- 為您的 NSX 實例設定的 DNS 伺服器。

參考架構

下圖顯示透過公用IP位址直接存取NSX Edge節點,從您的 Azure VMware 解決方案 私人雲端存取因特網。

重要

在 NSX Edge 節點的 NSX Edge 節點上使用公用 IP 位址與反向 DNS 查閱不相容。 如果您使用此案例,則無法在 Azure VMware 解決方案 中裝載郵件伺服器。

設定公用IP位址或範圍

若要設定公用IP位址或範圍,請使用 Azure 入口網站:

登入 Azure 入口網站,然後移至您的 Azure VMware 解決方案 私人雲端。

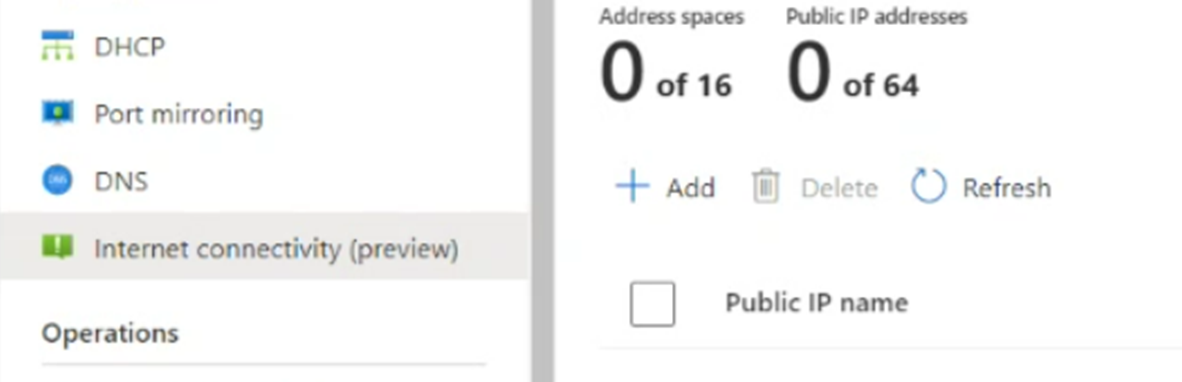

在 [工作負載網络] 底下的 [資源] 功能表上,選取 [因特網連線]。

選取 [使用公用IP到 NSX Edge] 複選框的 [連線]。

重要

在您選取公用IP位址之前,請確定您了解對現有環境的影響。 如需詳細資訊,請參閱 因特網聯機設計考慮。 考慮應包含風險風險降低檢閱,與您的相關網路和安全性治理與合規性小組。

選取 [公用IP]。

輸入公用IP名稱的值。 在 [ 位址空間] 下拉式清單中,選取子網大小。 然後,選取 [ 設定]。

此公用IP位址大約會在20分鐘內提供。

檢查子網是否已列出。 如果您沒有看到子網,請重新整理清單。 如果重新整理無法顯示子網,請再次嘗試設定。

設定公用IP位址之後,請選取 [連線 使用公用IP向下移至[NSX Edge]複選框,以關閉所有其他因特網選項。

選取 [儲存]。

您已成功為 Azure VMware 解決方案 私人雲端開啟因特網連線,並保留 Microsoft 配置的公用 IP 位址。 您現在可以將此公用IP位址設定為NSX Edge節點,讓 NSX 用於工作負載。 NSX 會用於所有虛擬機 (VM) 通訊。

您有三個選項可將保留的公用 IP 位址設定為 NSX 的 NXS Edge 節點:

- VM 的輸出因特網存取

- VM 的輸入因特網存取

- 用來篩選 T1 閘道 VM 流量的閘道防火牆

VM 的輸出因特網存取

使用埠位址轉換 (PAT) 的來源網路位址轉換 (SNAT) 服務,可讓許多 VM 使用一個 SNAT 服務。 使用這種類型的連線表示您可以為許多 VM 提供因特網連線。

重要

若要為指定的位址範圍啟用 SNAT,您必須 為要使用的特定地址範圍設定閘道防火牆規則 和 SNAT。 如果您不想針對特定位址範圍開啟 SNAT,您必須為 位址範圍建立 No-NAT 規則 ,才能從網路位址轉換 (NAT) 中排除。 若要讓 SNAT 服務如預期般運作,No-NAT 規則的優先順序應該低於 SNAT 規則。

建立 SNAT 規則

在您的 Azure VMware 解決方案 私人雲端中,選取 [VMware 認證]。

找出您的 NSX 管理員 URL 和認證。

登入 VMware NSX Manager。

移至 NAT 規則。

選取 T1 路由器。

選取 [ 新增 NAT 規則]。

輸入規則的名稱。

選取 [SNAT]。

或者,輸入來源,例如 SNAT 或目的地的子網。

輸入翻譯的IP位址。 此 IP 位址來自您在 Azure VMware 解決方案 入口網站中保留的公用 IP 位址範圍。

或者,為規則提供較高優先順序的數位。 此優先順序會將規則進一步向下移動規則清單,以確保會先比對更特定的規則。

選取 [儲存]。

記錄會透過記錄滑桿開啟。

如需 VMware NSX NAT 設定和選項的詳細資訊,請參閱 NSX 資料中心 NAT 管理員 istration 指南。

建立 No-NAT 規則

您可以在 NSX Manager 中建立 No-NAT 或 No-SNAT 規則,以排除執行 NAT 的特定相符專案。 此原則可用來允許私人IP位址流量略過現有的網路轉譯規則。

- 在您的 Azure VMware 解決方案 私人雲端中,選取 [VMware 認證]。

- 找出您的 NSX 管理員 URL 和認證。

- 登入 NSX 管理員,然後選取 [ NAT 規則]。

- 選取 T1 路由器,然後選取 [ 新增 NAT 規則]。

- 選取 [無 SNAT 規則] 作為 NAT 規則的類型。

- 選取 [ 來源 IP ] 值作為您不想翻譯的地址範圍。 [ 目的地 IP ] 值應該是您從來源 IP 位址範圍到達的任何內部位址。

- 選取 [儲存]。

VM 的輸入因特網存取

目的地網路翻譯 (DNAT) 服務可用來公開特定公用IP位址或特定埠上的VM。 此服務提供工作負載 VM 的輸入因特網存取。

建立DNAT規則

在您的 Azure VMware 解決方案 私人雲端中,選取 [VMware 認證]。

找出您的 NSX 管理員 URL 和認證。

登入 NSX 管理員,然後選取 [ NAT 規則]。

選取 T1 路由器,然後選取 [ 新增 DNAT 規則]。

輸入規則的名稱。

選取 [DNAT ] 作為動作。

針對目的地相符項目,輸入保留的公用IP位址。 此IP位址來自 Azure VMware 解決方案入口網站中保留的公用IP位址範圍。

針對翻譯的IP,輸入VM私人IP位址。

選取 [儲存]。

您可以選擇性地設定轉譯的埠或來源IP位址,以取得更明確的相符專案。

VM 現在會在特定公用IP位址或特定埠上公開至因特網。

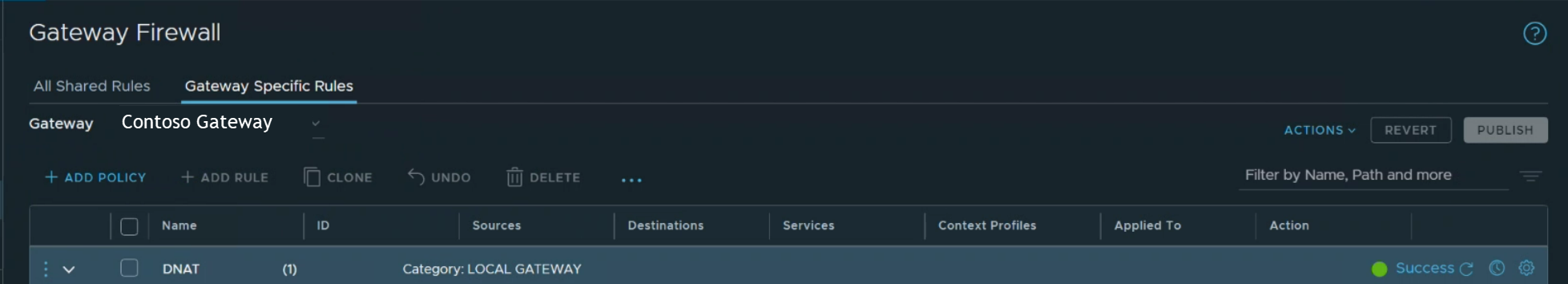

設定閘道防火牆以篩選 T1 閘道上 VM 的流量

您可以透過閘道防火牆,為進出公用因特網的網路流量提供安全性保護。

在您的 Azure VMware 解決方案 私人雲端中,選取 [VMware 認證]。

找出您的 NSX 管理員 URL 和認證。

登入 NSX 管理員。

在 [NSX 概觀] 頁面上,選取 [網關原則]。

選取 [ 網關特定規則],選擇 T1 閘道,然後選取 [ 新增原則]。

選取 [ 新增原則 ],然後輸入原則名稱。

選取原則,然後選取 [ 新增規則]。

設定規則:

- 選取 [ 新增規則]。

- 輸入描述性名稱。

- 設定來源、目的地、服務和動作。

選取 [比對外部位址 ],將防火牆規則套用至 NAT 規則的外部位址。

例如,下列規則會設定為 [比對外部位址]。 此設定允許安全殼層 (SSH) 流量輸入至公用IP位址。

如果 指定 [比對內部位址 ],則目的地是 VM 的內部或私人 IP 位址。

如需 NSX 閘道防火牆的詳細資訊,請參閱 NSX 閘道防火牆 管理員 管理指南。 分散式防火牆可用來篩選對 VM 的流量。 如需詳細資訊,請參閱 NSX Distributed Firewall 管理員 istration Guide。