Azure Bastion 的設計架構

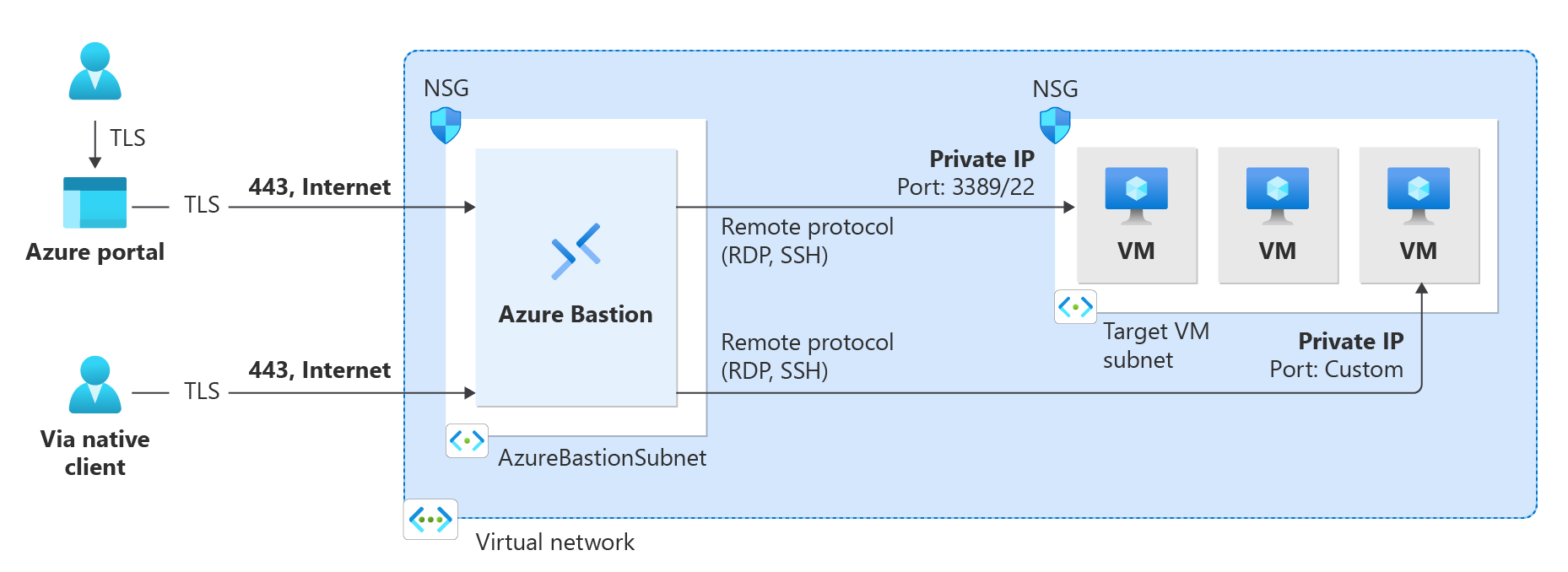

Azure Bastion 會根據選取的 SKU 和選項組態,提供多個部署架構。 針對大部分的 SKU,Bastion 會部署到虛擬網路,並支援虛擬網路對等互連。 具體而言,Azure Bastion 會管理本機或對等互連虛擬網路中所建立 VM 的 RDP/SSH 連線能力。

RDP 和 SSH 是連接到 Azure 中運行的工作負載的一些基本方法。 透過網際網路公開 RDP/SSH 連接埠並非預期,而且會視為重大威脅。 這通常是由於協定弱點造成的。 為了抑制這項威脅表面,您可以在周邊網路的公用端部署堡壘主機 (也稱為「跳板伺服器」)。 堡壘主機伺服器是設計及設定來防禦攻擊。 堡壘伺服器也會提供與位於堡壘後方 (以及進一步的網路內) 工作負載的 RDP 和 SSH 連線。

部署 Bastion 時選取的 SKU 會決定架構和可用的功能。 您可升級至較高的 SKU 以支援更多功能,但在部署後無法降級 SKU。 部署時必須設定某些架構,例如僅限私人和開發人員 SKU。

部署 - 基本 SKU 和更新版本

使用基本 SKU 或更高版本時,Bastion 會使用下列架構和工作流程。

- Bastion 主機部署在包含至少 /26 前置詞之 AzureBastionSubnet 子網路的虛擬網路中。

- 使用者會使用任何 HTML5 瀏覽器連線到 Azure 入口網站,並選取要連線的虛擬機器。 Azure VM 不需要公用 IP 位址。

- 只要按一下,RDP/SSH 工作階段就會在瀏覽器中開啟。

針對某些設定,使用者可透過原生作業系統用戶端連線到虛擬機器。

如需設定步驟,請參閱:

部署 - 開發人員 SKU

Bastion 開發人員 SKU 是免費的輕量型 SKU。 此 SKU 適用於想要不需額外的 Bastion 功能或主機調整,安全地連線至 VM 的開發/測試使用者。 您可以透過開發人員 SKU,透過虛擬機連線頁面,一次直接連線到一個 Azure VM。

當您使用開發人員 SKU 部署 Bastion 時,部署需求會與使用其他 SKU 進行部署時有所不同。 通常在您建立堡壘主機時,會將主機部署到虛擬網路中的 AzureBastionSubnet。 堡壘主機僅供您使用。 使用開發人員 SKU 時,不會將堡壘主機部署到虛擬網路,而且您不需要 AzureBastionSubnet。 不過,開發人員 SKU 堡壘主機不是專用資源。 相反地,它是共用集區的一部分。

因為開發人員 SKU 堡壘資源不是專用的,因此開發人員 SKU 的功能會受到限制。 如需 SKU 所列的功能,請參閱 Bastion 組態設定 SKU 區域。 如果需要支援更多功能,您隨時都可以將開發人員 SKU 升級至較高的 SKU。 請參閱升級 SKU。

如需開發人員 SKU 的詳細資訊,請參閱部署 Azure Bastion - 開發人員 SKU。

部署 - 僅限私人

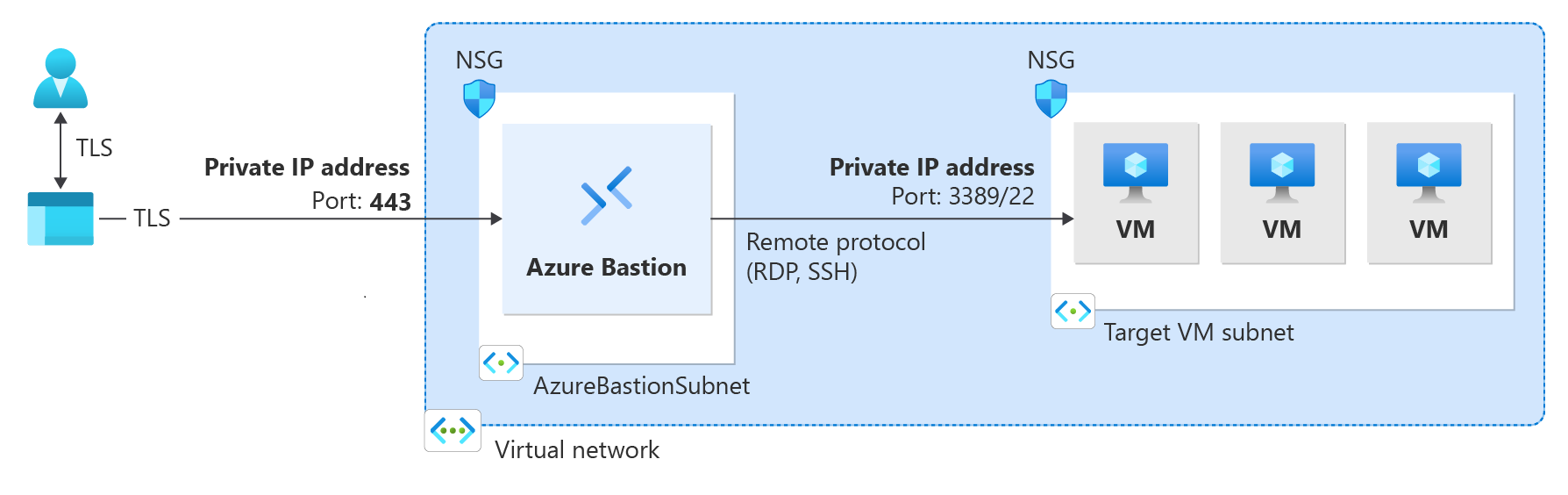

僅限私人的 Bastion 部署會建立僅允許私人 IP 位址存取的 Bastion 非網際網路可路由部署,以鎖定端對端工作負載。 僅限私人的 Bastion 部署不允許透過公用 IP 位址連線到堡壘主機。 相反地,一般 Azure Bastion 部署可讓使用者使用公用 IP 位址連線到堡壘主機。

此圖顯示 Bastion 僅限私人的部署架構。 透過 ExpressRoute 私人對等互連連線到 Azure 的使用者,可使用堡壘主機的私人 IP 位址安全地連線到 Bastion。 Bastion 接著可透過私人 IP 位址連線到與堡壘主機位於相同虛擬網路內的虛擬機器。 在僅限私人的 Bastion 部署中,Bastion 不允許虛擬網路外部的輸出存取。

考量因素:

僅限私人的 Bastion 會在部署時進行設定,而且需要進階 SKU 層。

您無法從一般 Bastion 部署變更為僅限私人的部署。

若要將僅限私人的 Bastion 部署至已具有 Bastion 部署的虛擬網路,請先從您的虛擬網路中移除 Bastion,然後以僅限私人形式將 Bastion 部署回虛擬網路。 您不需要刪除並重新建立 AzureBastionSubnet。

如果您想要建立端對端私人連線,請使用原生用戶端進行連線,而不是透過 Azure 入口網站連線。

如果您的用戶端電腦是內部部署且非 Azure,您必須在 Bastion 資源上部署 ExpressRoute 或 VPN,並啟用 IP 型連線

如需僅限私人部署的詳細資訊,請參閱將 Bastion 部署為僅限私人。