身分識別架構設計

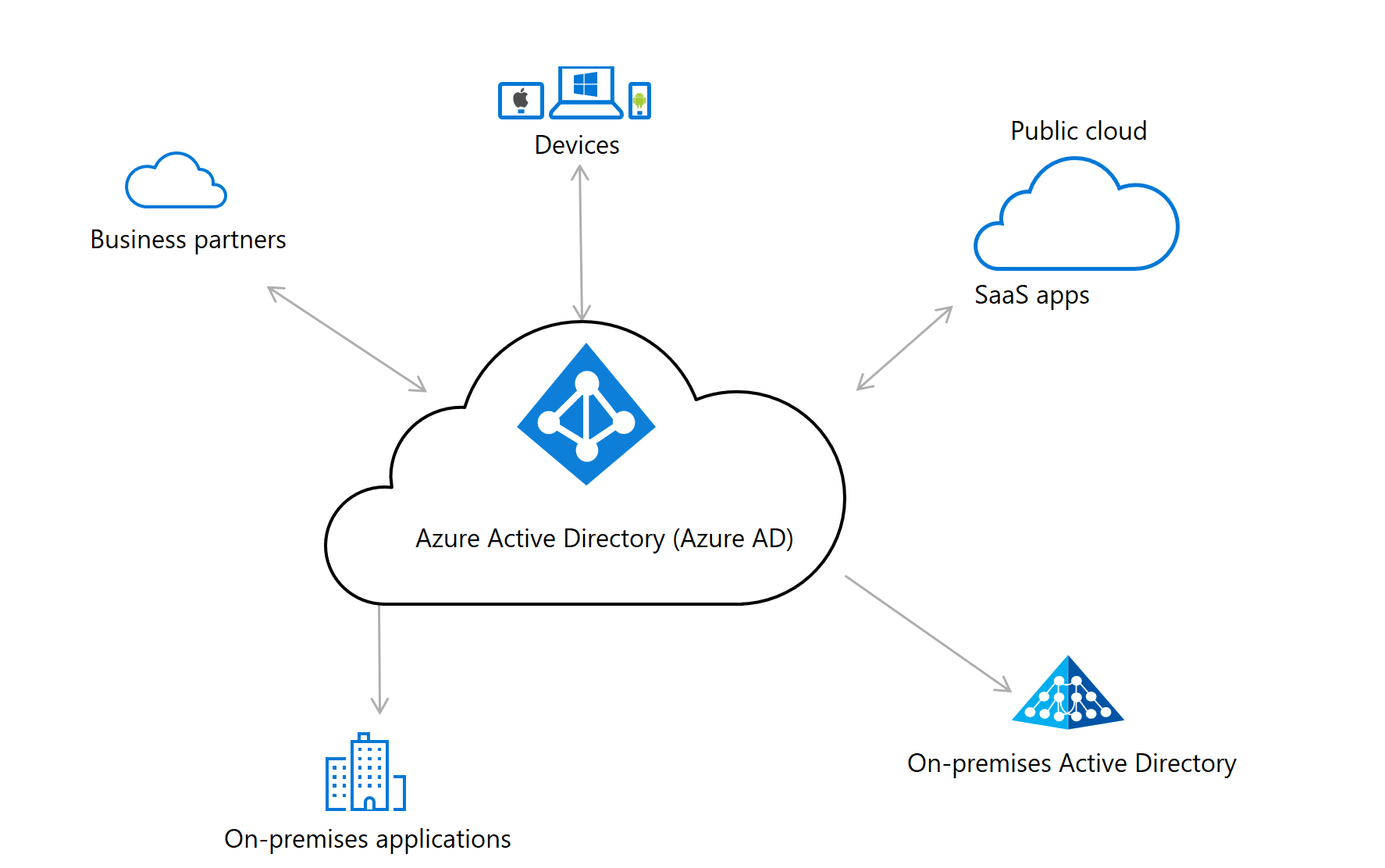

身分識別與存取管理 (IAM) 架構提供保護數據和資源的架構。 內部網路會在內部部署系統中建立安全性界限。 在雲端環境中,周邊網路和防火牆不足以管理應用程式和數據的存取權。 相反地,公用雲端系統會依賴身分識別解決方案來獲得界限安全性。

身分識別解決方案可控制對組織的應用程式和資料的存取。 使用者、裝置和應用程式具有身分識別。 IAM 元件支援這些和其他身分識別的驗證和授權。 驗證程序可控制誰或什麼在使用帳戶。 授權可控制使用者可以在應用程式中執行的動作。

無論您是剛開始評估身分識別解決方案,還是想要擴充您目前的實作,Azure 都會提供許多選項。 其中一個範例是 Microsoft Entra ID,這是提供身分識別管理與存取控制功能的雲端服務。 若要決定解決方案,請從了解此服務和其他 Azure 元件、工具和參考架構開始。

Azure 上的身分識別簡介

如果您不熟悉 IAM,最好的起點是Microsoft Learn。 這個免費的在線平臺提供各種產品和服務的影片、教學課程和實際操作訓練。

下列資源可協助您瞭解 IAM 的核心概念。

學習路徑

- Microsoft安全性、合規性和身分識別基本概念:描述Microsoft身分識別和存取管理解決方案的功能

- 實作Microsoft身分識別 – 關聯

- SC-300:實作身分識別管理解決方案

- MS-500 第 1 部分 - 實作和管理身分識別和存取

模組

邁向生產的路徑

在您涵蓋身分識別管理的基本概念之後,下一個步驟是開發您的解決方案。

設計

若要探索身分識別解決方案的選項,請參閱下列資源:

如需提供中央身分識別存取權的三項服務比較,請參閱比較自我管理 Active Directory 網域服務、Microsoft Entra 標識符,以及受控Microsoft Entra Domain Services。

如需將計費供應專案與Microsoft Entra 租用戶產生關聯的詳細資訊,請參閱 Azure 計費供應專案和 Active Directory 租使用者。

若要評估身分識別和存取基礎的選項,請參閱 Azure 身分識別和存取管理設計區域。

若要探索組織部署至雲端之資源的方式,請參閱 資源組織。

如需各種驗證選項的比較,請參閱 為Microsoft Entra 混合式身分識別解決方案選擇正確的驗證方法。

如需完整的混合式身分識別解決方案,請參閱 Microsoft Entra ID 如何為內部部署工作負載提供雲端控管的管理。

若要瞭解如何Microsoft Entra Connect 如何整合內部部署目錄與 Microsoft Entra ID,請參閱 什麼是 Microsoft Entra Connect?。

實作

當您決定方法時,接下來會進行實作。 如需部署建議,請參閱下列資源:

如需多租用戶解決方案的一系列文章和程式碼範例,請參閱 多租使用者應用程式中的身分識別管理。

如需部署 Microsoft Entra 識別符的相關信息,請參閱下列資源:

若要瞭解如何使用 Microsoft Entra ID 來保護單頁應用程式,請參閱使用 Microsoft 身分識別平台 註冊單頁應用程式的教學課程。

最佳作法

透過自動化、自助和單一登錄等功能,Microsoft Entra ID 可以提升生產力。 如需從這項服務獲益的一般資訊,請參閱 具有 Microsoft Entra 識別符的強身分識別基礎的四個步驟。

若要檢查您的Microsoft Entra 實作是否符合 Azure 安全性基準 2.0 版,請參閱 Azure 安全性基準以取得Microsoft Entra ID。

某些解決方案會使用租使用者中的私人端點來連線到 Azure 服務。 若要查看私人端點的安全性問題指導方針,請參閱 限制 Azure 中的跨租使用者私人端點連線。

如需下列案例的建議,請參閱 整合內部部署 AD 網域與 Microsoft Entra 識別碼:

- 授與貴組織的遠端使用者對 Azure Web 應用程式的存取權

- 為用戶實作自助功能

- 使用內部部署網路和未由虛擬專用網 (VPN) 通道或 ExpressRoute 線路連線的虛擬網路

如需將應用程式遷移至 Microsoft Entra ID 的一般資訊和指導方針,請參閱下列文章:

基準實作套件

這些參考架構提供各種案例的基準實作:

隨時掌握身分識別

Microsoft Entra 標識符會持續獲得改善。

- 若要掌握最近的發展,請參閱Microsoft EntraID的新功能?

- 如需顯示新重要功能和服務的藍圖,請參閱 Azure 更新。

其他資源

下列資源提供特定案例的實際建議和資訊。

Microsoft教育環境中的項目標識碼

- Microsoft Entra 租用戶的簡介

- 為大型機構設計多目錄架構

- 設計租用戶設定

- 設計驗證和認證策略

- 設計帳戶策略

- 設計身分識別治理

- COVID-19 期間已更新 Microsoft 365 EDU 部署的指導方針