安全性警示和事件

本文說明適用於雲端的 Microsoft Defender 中的安全性警示和通知。

什麼是安全性警示:

安全性警示是適用於雲端的 Defender 工作負載保護計劃在您的 Azure、混合式或多雲端環境中識別到威脅時產生的通知。

- 當您針對特定資源類型啟用 Defender 方案時,可用的進階偵測就會觸發安全性警示。

- 每個警示都會提供受影響的資源、問題和補救步驟的詳細資料。

- 適用於雲端的 Defender 會將警示分類,並依嚴重性排定警示的優先順序。

- 警示會在入口網站中顯示 90 天,即使與警示相關的資源在該期間被刪除也一樣。 這是因為警示可能會指出組織中需要進一步調查的潛在缺口。

- 警示可以匯出為 CSV 格式。

- 警示也可以直接串流至安全性資訊與事件管理 (SIEM),例如 Microsoft Sentinel、安全性協調流程自動化回應 (SOAR) 或 IT 服務管理 (ITSM) 解決方案。

- 適用於雲端的 Defender 會運用 MITRE 攻擊矩陣,將警示與其認知意圖建立關聯,這會協助正式化安全性領域知識。

如何分類警示?

警示具有已指派的嚴重性層級,可協助排定每個警示處理方式的優先順序。 嚴重性的依據為:

- 特定觸發程序

- 導致警示的活動背後有惡意意圖的信賴等級

| 嚴重性 | 建議的回應 |

|---|---|

| 高 | 您的資源很可能遭到破壞。 您應立即加以了解。 適用於雲端的 Defender 在不良意圖和用來發出警示的調查結果方面都具有高信賴度。 例如,偵測有已知惡意工具 (例如 Mimikatz,這是常用來竊取認證的工具) 正在執行的警示。 |

| 中 | 這可能是表示資源遭到破壞的可疑活動。 適用於雲端的 Defender 在分析或調查結果方面具有中信賴度,在不良意圖方面的信賴度則為中至高。 這些通常是機器學習或異常型的偵測,例如來自異常位置的登入嘗試。 |

| 低 | 這有可能是良性確判或已遭封鎖的攻擊。 適用於雲端的 Defender 不確定意圖為惡意,所以活動可能無害。 例如,記錄清除是攻擊者試圖隱藏行跡時,可能出現的活動,但多數時,記錄清除是管理員執行的日常作業。 適用於雲端的 Defender 在封鎖攻擊時通常不會通知您,除非是我們建議您查看的特殊案例。 |

| Informational | 事件通常是多個警示組成,部分單獨顯示的可能是資訊警示,但和其他警示相關時,或許該進一步查看。 |

什麼是安全性事件?

安全性事件是相關警示的集合。

事件可讓您從單一位置檢視攻擊及其相關警示,以便快速了解攻擊者所採取的動作,以及受影響的資源。

隨著威脅的涵蓋範圍持續擴大,即使是最輕微的損害,也需要偵測。 將不同的警示分級並識別實際攻擊,對於安全性分析師來說很有挑戰性。 藉由將警示和低精確度訊號與安全性事件相互關聯,適用於雲端的 Defender 可協助分析師處理這種警示疲勞。

在雲端中,攻擊可能會在不同的租用戶之間發生,因此適用於雲端的 Defender 可以結合 AI 演算法,來分析每個 Azure 訂用帳戶上報告的攻擊序列。 此技術會將攻擊序列識別為普遍的警示模式,而不只是彼此相關聯。

在調查事件期間,分析師通常需要額外的內容,才能觸達關於威脅的本質,以及如何降低威脅的結論。 例如,即使偵測到網路異常,若不了解網路上或關於鎖定為目標的資源發生了什麼其他情況,則難以了解後續要採取的動作。 為了協助,安全性事件可以包含成品、相關事件和資訊。 安全性事件可用的其他資訊會根據偵測到的威脅類型和環境設定而有所不同。

將警示與事件相互關聯

適用於雲端的 Defender 會將警示和內容訊號與事件相互關聯。

- 相互關聯會查看資源之間的不同訊號,並結合安全性知識與 AI 以分析警示,並探索最新發生的攻擊模式。

- 藉由使用針對每個攻擊步驟收集的資訊,適用於雲端的 Defender 也可排除看似攻擊步驟、但實際上不是的活動。

提示

在事件參考中,檢閱事件相互關聯所能產生的安全性事件清單。

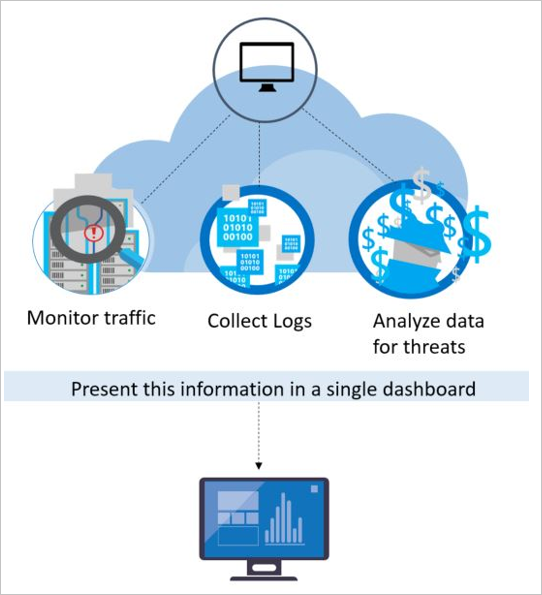

適用於雲端的 Defender 如何偵測威脅?

為了偵測真正的威脅並減少誤判,適用於雲端的 Defender 會監視資源、收集和分析威脅的資料,而經常將多個來源的資料相互關聯。

Microsoft 計畫

適用於雲端的 Microsoft Defender 的優勢在於 上上下下都設有資訊安全研究和資料科學小組,負責持續監視威脅態勢中的變化。 這包括下列計畫:

Microsoft 安全性專員:持續與致力於特殊安全性領域 (例如鑑識與 Web 攻擊偵測) 的 Microsoft 團隊攜手合作。

Microsoft 安全性研究:我們的研究人員會持續監視威脅。 Microsoft 的雲端和內部部署遍布全球,所以我們有大量遙測資料集的存取權。 資料集的內容包羅萬象,讓我們能找出最新的攻擊模式,及內部部署消費、企業產品和線上服務趨勢。 因此,適用於雲端的 Defender 可以在攻擊者發行新的和日益複雜的攻擊時,快速地更新其偵測演算法。 這種方法可協助您跟上瞬息萬變的威脅環境。

威脅情報監視:威脅情報包含有關現有或新興威脅的機制、指標、影響和可採取動作的建議。 安全性社群會共用此資訊,而 Microsoft 會持續監視來自內部和外部來源的威脅情報摘要。

訊號共用:共用和分析安全性小組對於 Microsoft 的各種雲端和內部部署服務、伺服器及用戶端端點裝置組合所提供的見解。

偵測微調︰對真正的客戶資料集執行演算法,而資訊安全研究人員會與客戶一起驗證結果。 確判為真和誤判為真可用來縮小機器學習演算法的範圍。

結合上述努力終於獲得全新及改善的偵測功能,您因而立即受惠 – 不需採取任何的動作。

安全性分析

適用於雲端的 Defender 會運用進階安全性分析,其遠勝於以簽章為基礎的方法。 巨量資料和 機器學習 技術突破可用來評估整個雲端網狀架構的事件 – 使用手動方式來偵測無法識別的威脅,以及預測攻擊的演化。 這些安全性分析包括:

整合性威脅情報

Microsoft 有大量全域威脅情報。 遙測資料來自多個來源,例如 Azure、Microsoft 365、Microsoft CRM Online、Microsoft Dynamics AX、outlook.com、MSN.com、Microsoft Digital Crimes Unit (DCU) 和 Microsoft 安全回應中心 (MSRC)。 研究人員也會收到主要雲端服務提供者之間共用的威脅情報資訊,以及來自其他協力廠商的摘要內容。 適用於雲端的 Microsoft Defender 可以使用這項資訊,來警示您來自已知不良執行者的威脅。

行為分析

行為分析是一種可分析及比較資料與一組已知模式的技術。 不過,這些模式並非簡單的簽章。 它們會透過已套用至大型資料集的複雜機器學習演算法來決定。 它們也能透過專業分析師仔細分析惡意行為來判定。 適用於雲端的 Microsoft Defender 可以使用行為分析,根據虛擬機器記錄、虛擬網路裝置記錄、網狀架構記錄和其他來源的分析,找出遭到入侵的資源。

異常偵測

適用於雲端的 Defender 也會使用異常偵測來識別威脅。 相較於行為分析 (這取決於衍生自大型資料集的已知模式),異常偵測更加「個人化」,且著重於您的部署專用的基準。 機器學習服務適用於判斷您部署的正常活動,然後產生規則來定義可能代表安全性事件的極端狀況。

匯出警示

您有一系列選項可檢視適用於雲端的 Defender 外的警示,包括:

- 警示儀表板上的 [下載 CSV 報告] 可提供一次性匯出至 CSV。

- 從環境設定連續匯出可讓您設定 Log Analytics 工作區和事件中樞的安全性警示和建議串流。 深入了解。

- Microsoft Sentinel 連接器 會將來自適用於雲端的 Microsoft Defender 的安全性警示串流至 Microsoft Sentinel。 深入了解。

了解如何將警示串流處理至 SIEM、SOAR 或 IT 服務管理解決方案,以及如何持續匯出資料。

下一步

在本文中,您已了解到適用於雲端的 Defender 中不同類型的警示。 如需詳細資訊,請參閱

- Azure 活動記錄中的安全性警示 - Azure 入口網站有提供安全性警示,也可透過程式設計方式取得,此外安全性警示和事件還會在 Azure 活動記錄中以事件的形式接受稽核

- 適用於雲端的 Defender 警示的參考表

- 回應安全性警示

- 了解如何管理適用於雲端的 Defender 中的安全性事件。