啟用機器上適用於 SQL 伺服器的 Microsoft Defender

適用於 SQL 的 Defender 可識別並降低潛在的資料庫弱點,並偵測可能表示資料庫威脅的異常活動,以保護您的 IaaS SQL Server。

適用於雲端的 Defender 會在偵測到可疑的資料庫活動、可能有害的嘗試存取或惡意探索 SQL 機器、SQL 插入式攻擊、異常資料庫存取和查詢模式時填入警示。 這些類型的事件所建立的警示會出現在 警示參考頁面上。

適用於雲端的 Defender 會使用弱點評量來探索、追蹤及協助您補救潛在的資料庫弱點。 評量掃描可讓您概略了解 SQL 機器的安全性狀態,並提供任何安全性結果的詳細資料。

機器上適用於 SQL 伺服器的 Defender 可保護裝載於 Azure、多重雲端,甚至是內部部署機器中的 SQL 伺服器。

深入了解 虛擬機器上的 SQL Server

針對內部部署 SQL Server,您可以深入了解 Azure Arc 所啟用的 SQL Server,以及如何在沒有 Azure Arc 的情況下在 Windows 電腦上安裝 Log Analytics 代理程式。

針對多重雲端 SQL 伺服器:

可用性

| 層面 | 詳細資料 |

|---|---|

| 版本狀態: | 公開上市 (GA) |

| 定價: | 適用於電腦上 SQL Server 的 Microsoft Defender 計費方式如定價頁面上所示 |

| 受保護的 SQL 版本: | SQL Server 版本: 2012、2014、2016、2017、2019、2022 - Azure 虛擬機器上的 SQL - 已啟用 Azure Arc 的伺服器上的 SQL Server |

| 雲端: |

使用 AMA 代理程式,在 Azure 以外的機器上啟用適用於 SQL 的 Defender

在 Azure 以外的機器上,啟用適用於 SQL 的 Defender 所需具備的條件

有效的 Azure 訂閱。

在您想要指派原則的訂用帳戶上,具備訂用帳戶擁有者權限。

機器上的 SQL Server 必要條件:

- 權限:執行 SQL Server 的 Windows 使用者必須在資料庫上具有系統管理員角色。

- 延伸模組:應將下列延伸模組新增至允許清單:

- 適用於 SQL 的 Defender (IaaS 和 Arc):

- 發行者:Microsoft.Azure.AzureDefenderForSQL

- 類型:AdvancedThreatProtection.Windows

- SQL IaaS 延伸模組 (IaaS):

- 發行者:Microsoft.SqlServer.Management

- 類型:SqlIaaSAgent

- SQL IaaS 延伸模組 (Arc):

- 發行者:Microsoft.AzureData

- 類型:WindowsAgent.SqlServer

- AMA 延伸模組 (IaaS 和 Arc):

- 發行者:Microsoft.Azure.Monitor

- 類型:AzureMonitorWindowsAgent

- 適用於 SQL 的 Defender (IaaS 和 Arc):

拒絕原則允許清單中的命名慣例

適用於 SQL 的 Defender 會在建立資源時使用下列命名慣例:

- DCR:

MicrosoftDefenderForSQL--dcr - DCRA:

/Microsoft.Insights/MicrosoftDefenderForSQL-RulesAssociation - 資源群組:

DefaultResourceGroup- - Log Analytics 工作區:

D4SQL--

- DCR:

適用於 SQL 的 Defender 會使用 MicrosoftDefenderForSQL 作為 createdBy 資料庫標記。

在 Azure 以外的機器上啟用適用於 SQL 的 Defender 所需步驟

將 SQL Server 連線到 Azure Arc。如果要深入了解支援的作業系統、連線設定和必要權限,請參閱下列文件:

安裝 Azure Arc 之後,會將 SQL Server 的 Azure 延伸模組自動安裝在資料庫伺服器。 如需詳細資訊,請參閱管理透過 Azure Arc 啟用的 SQL Server 的自動連線。

啟用適用於 SQL 的 Defender

登入 Azure 入口網站。

搜尋並選取 [適用於雲端的 Microsoft Defender]。

在適用於雲端的 Microsoft Defender 功能表,選取 [環境設定]。

選取相關的訂用帳戶。

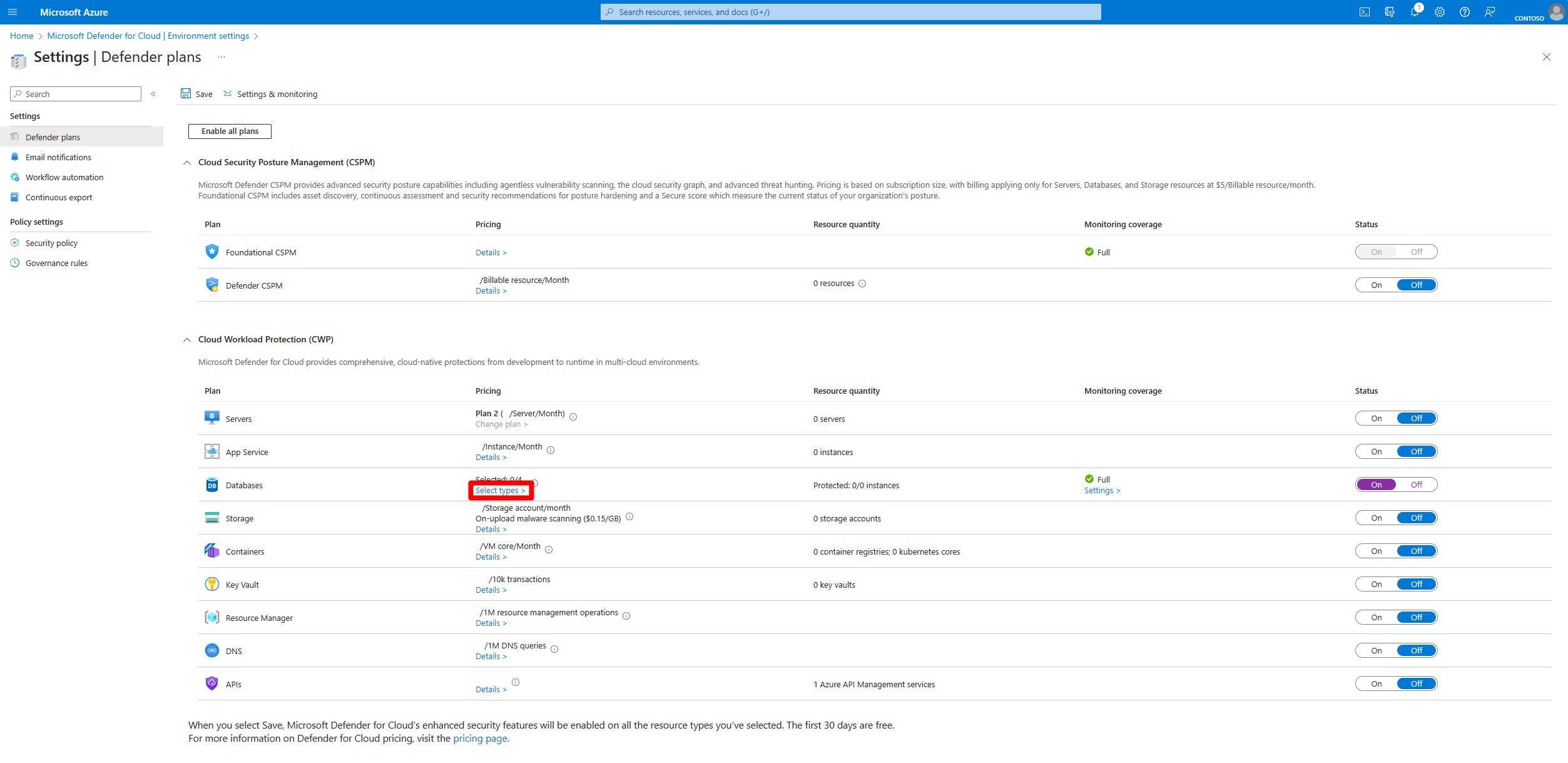

在 [Defender 方案] 頁面上,找出 [資料庫] 方案,然後選取 [選取類型]。

在 [資源類型] 選取視窗中,將 機器上的 SQL Server 方案切換為 [開啟]。

選取繼續。

選取 [儲存]。

啟用之後,我們會使用下列其中一個原則計劃:

- 設定 SQL VM 和已啟用 Arc 的 SQL Server,以使用預設 LAW 的 Log Analytics 工作區 (LAW),安裝適用於 SQL 和 AMA 的 Microsoft Defender。 這會使用資料收集規則和預設的 Log Analytics 工作區,來建立資源群組。 如需 Log Analytics 工作區的詳細資訊,請參閱 Log Analytics 工作區概觀。

- 設定 SQL VM 和已啟用 Arc 的 SQL Server,以使用使用者定義的 LAW 安裝適用於 SQL 和 AMA 的 Microsoft Defender。 這會在預先定義的區域中,建立具有資料收集規則和自訂 Log Analytics 工作區的資源群組。 在此流程期間,我們會安裝 Azure 監視代理程式。 如需安裝 AMA 代理程式選項的詳細資訊,請參閱 Azure 監視器代理程式必要條件。

若要完成安裝流程,2017 版和更舊版本需要重新啟動 SQL Server (執行個體)。

使用 AMA 代理程式,在 Azure 虛擬機器上啟用適用於 SQL 的 Defender

在 Azure 虛擬機器上,啟用適用於 SQL 的 Defender 所需具備的條件

- 有效的 Azure 訂閱。

- 在您想要指派原則的訂用帳戶上,具備訂用帳戶擁有者權限。

- 機器上的 SQL Server 必要條件:

- 權限:執行 SQL Server 的 Windows 使用者必須在資料庫上具有系統管理員角色。

- 延伸模組:應將下列延伸模組新增至允許清單:

- 適用於 SQL 的 Defender (IaaS 和 Arc):

- 發行者:Microsoft.Azure.AzureDefenderForSQL

- 類型:AdvancedThreatProtection.Windows

- SQL IaaS 延伸模組 (IaaS):

- 發行者:Microsoft.SqlServer.Management

- 類型:SqlIaaSAgent

- SQL IaaS 延伸模組 (Arc):

- 發行者:Microsoft.AzureData

- 類型:WindowsAgent.SqlServer

- AMA 延伸模組 (IaaS 和 Arc):

- 發行者:Microsoft.Azure.Monitor

- 類型:AzureMonitorWindowsAgent

- 適用於 SQL 的 Defender (IaaS 和 Arc):

- 由於我們正在美國東部建立資源群組,因此在啟用自動佈建的流程中,需要允許此區域,否則適用於 SQL 的 Defender 將無法順利完成安裝流程。

在 Azure 虛擬機器上啟用適用於 SQL 的 Defender 所需步驟

登入 Azure 入口網站。

搜尋並選取 [適用於雲端的 Microsoft Defender]。

在適用於雲端的 Microsoft Defender 功能表,選取 [環境設定]。

選取相關的訂用帳戶。

在 [Defender 方案] 頁面上,找出 [資料庫] 方案,然後選取 [選取類型]。

在 [資源類型] 選取視窗中,將 機器上的 SQL Server 方案切換為 [開啟]。

選取繼續。

選取 [儲存]。

啟用之後,我們會使用下列其中一個原則計劃:

- 設定 SQL VM 和已啟用 Arc 的 SQL Server,以使用預設 LAW 的 Log Analytics 工作區 (LAW),安裝適用於 SQL 和 AMA 的 Microsoft Defender。 這會在美國東部建立資源群組和受控識別。 如需使用受控識別的詳細資訊,請參閱 Azure 監視器中代理程式適用的 Resource Manager 範本範例。 此外,也會建立資源群組,其中包含資料收集規則 (DCR) 和預設的 LAW。 所有資源都會合併在此單一資源群組之下。 系統會建立 DCR 和 LAW,以配合虛擬機器 (VM) 的區域。

- 設定 SQL VM 和已啟用 Arc 的 SQL Server,以使用使用者定義的 LAW 安裝適用於 SQL 和 AMA 的 Microsoft Defender。 這會在美國東部建立資源群組和受控識別。 如需使用受控識別的詳細資訊,請參閱 Azure 監視器中代理程式適用的 Resource Manager 範本範例。 也會在預先定義的區域中建立具有 DCR 和自訂 LAW 的資源群組。

若要完成安裝流程,2017 版和更舊版本需要重新啟動 SQL Server (執行個體)。

常見問題

部署完成後,我們需要等候多久才能看到成功的部署?

SQL IaaS 延伸模組大約需要 30 分鐘的時間,才能更新保護狀態,前提是已滿足所有必要條件。

如何確認部署已成功結束,以及資料庫現在是否已受到保護?

- 在 Azure 入口網站中的上方搜尋列中尋找該資料庫。

- 在 [安全性] 索引標籤下,選取 [適用於雲端的 Defender]。

- 檢查 [保護狀態]。 如果狀態是 [受保護],表示部署成功。

在 Azure SQL VM 的安裝流程期間建立的受控識別用途為何?

受控識別是 Azure 原則的一部分 (而 Azure 原則會推送 AMA)。 AMA 會用來存取資料庫以收集資料,並透過 Log Analytics 工作區 (LAW) 將其傳送至適用於雲端的 Defender。 如需使用受控識別的詳細資訊,請參閱 Azure 監視器中代理程式適用的 Resource Manager 範本範例。

我可以使用自己的 DCR 或受控識別,而不是使用適用於雲端的 Defender 來建立新身分識別嗎?

可以,我們只允許您使用下列指令碼,自備身分識別或 DCR。 如需詳細資訊,請參閱在機器上大規模啟用適用於 SQL 伺服器的 Microsoft Defender。

自動佈建程序中會建立多少個資源群組和記錄分析工作區?

根據預設,我們為每個擁有 SQL 機器的區域建立資源群組、工作區和資料收集規則 (DCR)。 如果您選擇自訂工作區選項,則只會在與工作區相同的位置建立資源群組和 DCR。

如何在具有 AMA 的機器上大規模啟用 SQL 伺服器?

請參閱在機器上大規模啟用適用於 SQL 伺服器的 Microsoft Defender,了解如何同時在多個訂用帳戶上,啟用 Microsoft Defender 進行 SQL 自動佈建。 也適用於裝載於 Azure 虛擬機器、內部部署環境的 SQL 伺服器,以及已啟用 Azure Arc 的 SQL 伺服器。

在 LAW 中與 AMA 搭配使用的資料表有哪些?

在 SQL VM 上適用於 SQL 的 Defender,以及已啟用 Arc 的 SQL 伺服器會使用 Log Analytics 工作區 (LAW),將資料從資料庫傳輸到適用於雲端的 Defender 入口網站。 這表示不會在 LAW 本機儲存任何資料。 當 MMA 遭到取代時,在名為 SQLAtpStatus 和 SqlVulnerabilityAssessmentScanStatus 的 LAW 中的資料表將會遭到淘汰。 可以在適用於雲端的 Defender 入口網站中檢視 ATP 和 VA 狀態。

適用於 SQL 的 Defender 如何從 SQL Server 收集記錄?

從 SQL Server 2017 開始,適用於 SQL 的 Defender 會使用 Xevent。 在舊版 SQL Server 上,適用於 SQL 的 Defender 會使用 SQL Server 稽核記錄來收集記錄。

我在原則計劃中,看到名為 enableCollectionOfSqlQueriesForSecurityResearch 的參數。 這表示會收集我的資料以供分析嗎?

此參數目前並未使用。 其預設值為 false,表示除非您主動變更值,否則其會維持 false。 此參數沒有任何作用。

相關內容

如需相關資訊,請參閱以下資源:

- 適用於 Azure SQL 的 Microsoft Defender 如何隨時保護 SQL Server。

- SQL Database 和 Azure Synapse Analytics 的安全性警示

- 請參閱有關適用於資料庫的 Defender 的常見問題。