使用安全性建議增強安全性態勢

使用適用於 IoT 的 Microsoft Defender 安全性建議,增強網路中狀況不良裝置之間的網路安全性態勢。 建立可採取動作、已排定優先順序的風險降低計畫,解決 OT/IoT 網路中的獨特挑戰,藉此降低您的受攻擊面。

重要

[建議] 頁面目前為預覽版。 請參閱 Microsoft Azure Preview 補充使用規定,了解適用於搶鮮版 (Beta)、預覽版或尚未正式發行 Azure 功能的其他法律條款。

檢視安全性建議

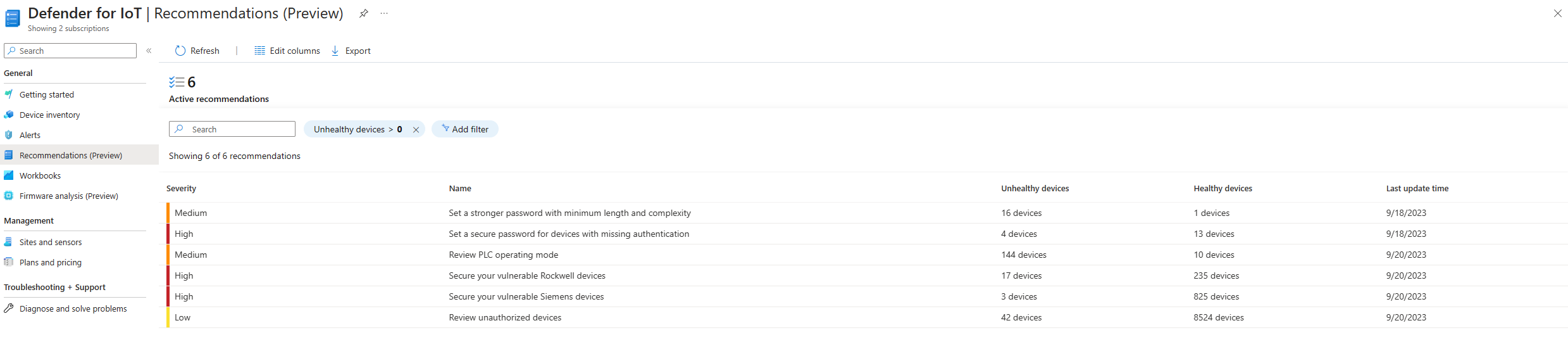

您可以在 Azure 入口網站中適用於 IoT 的 Defender [建議] 頁面上,檢視適合您組織的所有目前建議。 例如:

作用中建議小工具指出的建議數目,代表您目前可以針對狀況不良裝置採取的可動作步驟。 建議您定期檢閱狀況不良的裝置、採取建議的動作,並盡可能降低作用中建議的數目。

注意

方格中只顯示與您環境相關的建議,至少會找到一個狀況良好或狀況不良的裝置。 您不會看到與您網路中任何裝置無關的建議。

建議以方格顯示,其中包含下列資料行中的詳細資料:

| 資料行名稱 | 描述 |

|---|---|

| 嚴重性 | 表示所建議風險降低步驟的緊迫性。 |

| 名稱 | 建議的名稱,指出所建議風險降低步驟的摘要。 |

| 狀況不良的裝置 | 偵測到的裝置數目,這些裝置與建議步驟相關。 |

| 狀況良好的裝置 | 偵測到的裝置數目,這些裝置涵蓋在建議步驟範圍內且不需要採取任何動作。 |

| 上次更新時間 | 上次在偵測到的裝置上觸發建議的時間。 |

執行下列其中一項動作可修改列出的建議資料:

- 選取

[編輯資料行],新增或移除方格中的資料行。

[編輯資料行],新增或移除方格中的資料行。 - 從 [搜尋] 方塊中輸入關鍵詞以篩選清單,或選取 [新增篩選],依任何建議資料行篩選方格。

若要匯出適用於您網路的所有建議 CSV 檔案,請選取  [匯出]。

[匯出]。

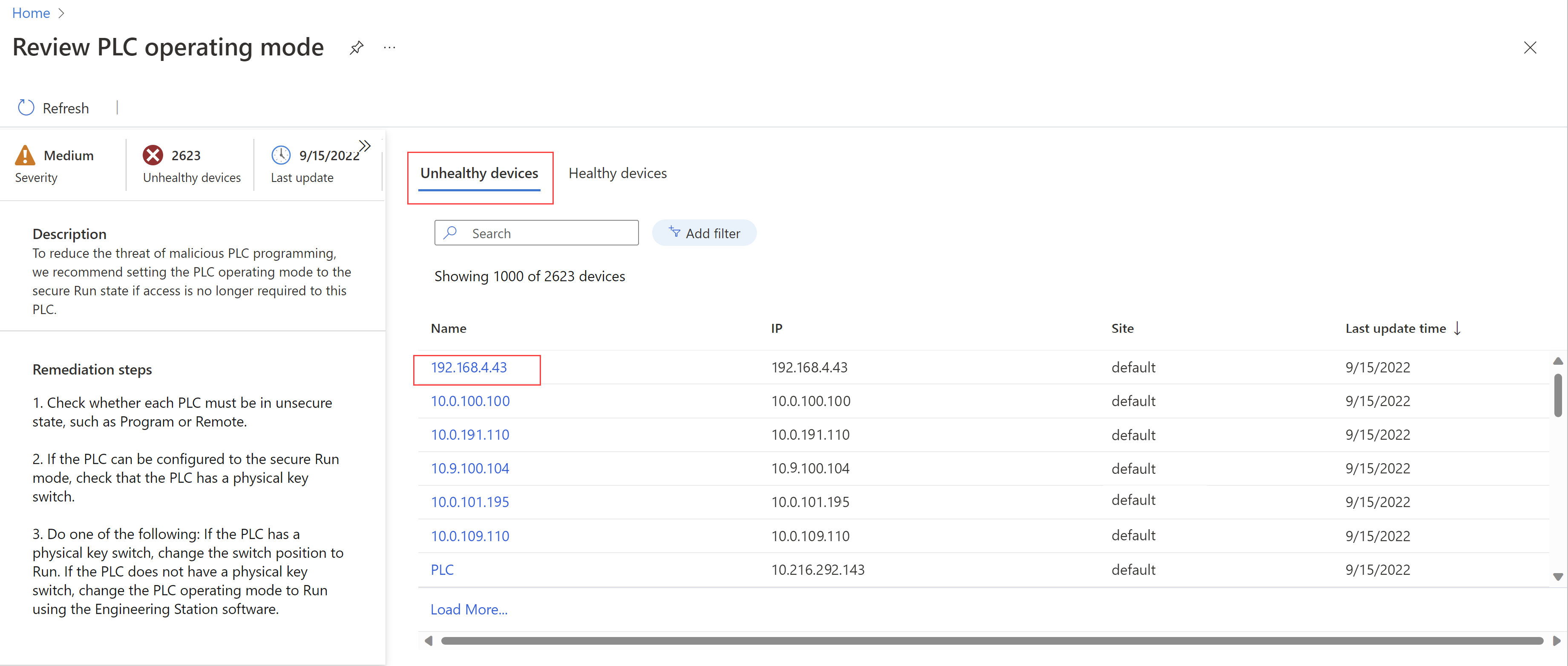

檢視建議的詳細資料

在方格中,選取您要向下切入以取得詳細資料的特定建議。 建議名稱會顯示為頁面的標題。 左側小工具中的詳細資料包含建議的嚴重性、偵測到狀況不良的裝置數目,以及上次更新的日期和時間。

左窗格也顯示下列資訊:

- 描述:更多所建議風險降低步驟的內容

- 補救步驟:建議用於狀況不良裝置的風險降低步驟完整清單

在 [狀況不良的裝置] 和 [狀況良好的裝置] 索引標籤之間切換,可以針對選取的建議檢閱網路中偵測到的裝置狀態。

例如:

依裝置檢視建議詳細資料

您可能想要檢閱特定裝置的所有建議,以便全部一起處理。

建議也會列在每個偵測到的裝置 [裝置詳細資料] 頁面上,您可以從 [裝置清查] 頁面存取,或從建議詳細資料頁面上的狀況良好或狀況不良裝置清單存取。

在裝置詳細資料頁面上,選取 [建議] 索引標籤,檢視所選裝置特定的安全性建議清單。

例如:

支援的安全性建議

Azure 入口網站中 OT 裝置會顯示下列建議:

| 名稱 | 描述 |

|---|---|

| OT 網路感應器 | |

| 檢閱 PLC 作業模式 | 找到具有此建議的裝置,且 PLC 設定為不安全的作業模式狀態。 如果 PLC 不再需要存取權,建議您將 PLC 操作模式設定為 [安全執行] 狀態,降低惡意 PLC 程式設計的威脅。 |

| 檢閱未經授權的裝置 | 必須識別具有此建議的裝置並授權為網路基準的一部分。 建議您採取動作來識別任何指定的裝置。 中斷即使在調查後仍未知的任何裝置與網路連線,以減少流氓或潛在惡意裝置的威脅。 |

| 保護易受攻擊的 <廠商> 裝置 | 此建議的裝置被發現有一或多個具重大嚴重性的弱點,這些裝置依廠商進行編排。 建議您遵循裝置廠商或 CISA 所列出的步驟 (網路安全暨基礎設施安全局)。 若要查看必要的補救步驟: 1.從狀況不良的裝置清單中選擇一個裝置,查看其弱點的完整清單。 2.在 [弱點] 索引標籤中,在您要緩解的危急 CVE,選擇其 [名稱] 資料行中的連結。 完整詳細資料會在 NVD (國家弱點資料庫) 中開啟。 3.捲動至 NVD References to Advisories, Solutions, and Tools 一節,然後選擇任何列出的連結以取得詳細資訊。 隨即開啟廠商或 CISA 的諮詢頁面。 4.尋找並執行針對您案例列出的補救步驟。 某些弱點無法透過修補程式進行補救。 |

| 為缺少驗證的裝置設定安全密碼 | 此建議的裝置被發現不需要驗證即可成功登入。 建議您啟用驗證,並設定具長度下限和複雜性的強式密碼。 |

| 設定具長度下限和複雜性的強式密碼 | 此建議的裝置被發現使用弱式密碼即可成功登入。 建議您將裝置密碼變更為具八個字元以上的密碼,並包含下列其中 3 個類別的字元: - 大寫字母 - 小寫字母 - 特殊字元 - 數字 (0-9) |

| 停用不安全的系統管理通訊協定 | 此建議的裝置暴露於惡意威脅之中,因為這些裝置使用 Telnet,這不是安全且加密的通訊協定。 建議您切換為更安全的通訊協定 (例如 SSH),完全停用該伺服器,或是套用網路存取限制。 |

您可能會在 [建議] 頁面中看到其他建議,這些建議與適用於 IoT 的 Defender 微代理程式相關。

下列適用於端點的 Defender 建議與企業 IoT 客戶相關,僅於 Microsoft 365 Defender 中提供:

- 需要 VNC 管理介面的驗證

- 停用不安全的系統管理通訊協定 – Telnet

- 移除不安全的系統管理通訊協定 SNMP V1 和 SNMP V2

- 需要 VNC 管理介面的驗證

如需詳細資訊,請參閱安全性建議。