Azure 防火牆標準版功能

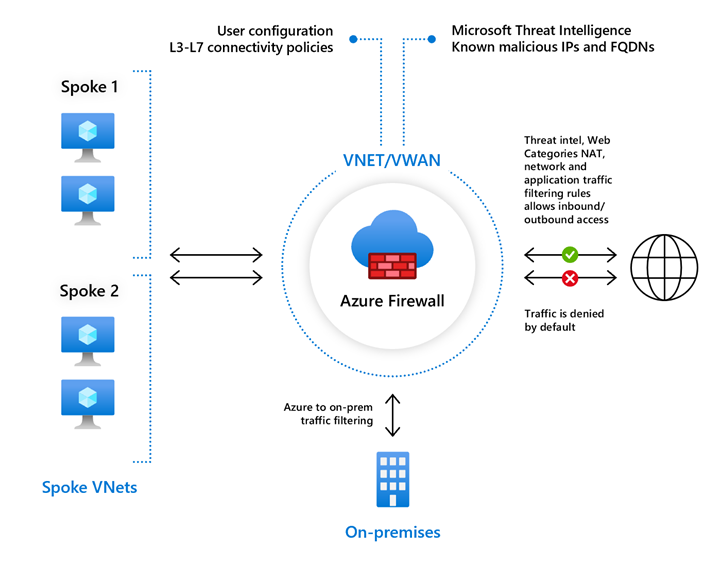

Azure 防火牆標準版是受控的雲端式網路安全性服務,可以保護您的 Azure 虛擬網路資源。

Azure 防火牆包含下列功能:

- 內建高可用性

- 可用性區域

- 不受限制的雲端延展性

- 應用程式 FQDN 篩選規則

- 網路流量篩選規則

- FQDN 標籤

- 服務標籤

- 威脅情報

- DNS Proxy

- 自訂 DNS

- 網路規則中的 FQDN

- 在強制通道模式中不使用公用 IP 位址的部署

- 輸出 SNAT 支援

- 輸入 DNAT 支援

- 多個公用 IP 位址

- Azure 監視器記錄

- 已強制進行通道作業

- Web 類別

- 認證

若要比較所有防火牆 SKU 的 Azure 防火牆功能,請參閱選擇正確的 Azure 防火牆 SKU 以符合您的需求。

內建高可用性

高可用性是內建的,因此不需要額外的負載平衡器,您也不需要進行任何設定。

可用性區域

Azure 防火牆可在部署期間進行設定,以跨越多個可用性區域來增加可用性。 透過可用性區域,您的可用性會增加到 99.99% 運作時間。 如需詳細資訊,請參閱 Azure 防火牆服務等級協定 (SLA)。 選取兩個以上的可用性區域時,系統會提供 99.99% 執行時間 SLA。

您也可以使用服務標準 99.95% SLA ,將 Azure 防火牆關聯至特定區域。

部署於多個「可用性區域」的防火牆不會產生額外費用。 此外,Microsoft 已宣佈,無論您在 Azure 資源上使用私人或公用 IP,Azure 都不會針對跨可用性區域的資料傳輸收費。

當防火牆調整時,會在其所在的區域中建立執行個體。 因此,如果防火牆僅位於「區域 1」,則會在「區域 1」中建立新的執行個體。 如果防火牆位於這三個區域中,則會在調整時跨三個區域建立執行個體。

Azure 防火牆可用性區域可用於支援可用性區域的區域中。 如需詳細資訊,請參閱 Azure 中支援可用性區域的區域。

注意

可用性區域只能在部署期間進行設定。 您無法對現有的防火牆設定包含可用性區域。

如需可用性區域的詳細資訊,請參閱 Azure 中的區域和可用性區域。

不受限制的雲端延展性

Azure 防火牆可以隨著您的需求擴增,以容納多變的網路流量,因此您不需要為尖峰流量編列預算。

應用程式 FQDN 篩選規則

您可以將輸出 HTTP/S 流量或 Azure SQL 流量限制為包含萬用字元的特殊完整網域名稱 (FQDN) 清單。 這項功能不需要 TLS 終止。

下列影片示範如何建立應用程式規則:

網路流量篩選規則

您可以依據來源和目的地 IP 位址、連接埠及通訊協定,集中建立「允許」或「拒絕」網路篩選規則。 Azure 防火牆是完全具狀態的,因此能夠分辨不同連線類型的合法封包。 規則會橫跨多個訂用帳戶和虛擬網路強制執行及記錄。

Azure 防火牆支援第 3 層和第 4 層網路通訊協定的具狀態篩選。 在 [網路規則] 中選取 [任意] 通訊協定,然後選取連接埠的萬用字元 *,即可篩選第 3 層 IP 通訊協定。

FQDN 標籤

FQDN 標籤讓您輕鬆就能允許已知的 Azure 服務網路流量通過您的防火牆。 舉例來說,當您要允許 Windows Update 網路流量通過防火牆時。 您可以建立應用程式規則,並包含 Windows Update 標籤。 現在,來自 Windows Update 的網路流量就能通過您的防火牆。

服務標籤

服務標籤表示一組 IP 位址前置詞,有助於降低建立安全性規則的複雜性。 您無法建立自己的服務標籤,也無法指定標籤中包含哪些 IP 位址。 Microsoft 會管理服務標籤所包含的位址首碼,並在位址變更時自動更新服務標籤。

威脅情報

您可為防火牆啟用威脅情報型篩選,以警示並拒絕來自/傳向已知惡意 IP 位址和網域的流量。 IP 位址和網域來自 Microsoft 威脅情報摘要。

DNS Proxy

啟用 DNS Proxy 後,Azure 防火牆可以處理來自虛擬網路的 DNS 查詢,並將其轉送至所需的 DNS 伺服器。 若要在網路規則中具有可靠的 FQDN 篩選,則這項功能非常重要且必要。 您可以在 Azure 防火牆和 [防火牆原則] 設定中啟用 DNS Proxy。 若要深入瞭解 DNS Proxy,請參閱 Azure 防火牆 DNS 設定。

自訂 DNS

自訂 DNS 可讓您將 Azure 防火牆設定為使用自己的 DNS 伺服器,同時確保防火牆輸出相依性仍會透過 Azure DNS 解析。 您可以在 Azure 防火牆和防火牆原則 DNS 設定中設定單一 DNS 伺服器或多部伺服器。 若要深入瞭解自訂 DNS,請參閱 Azure 防火牆 DNS 設定。

Azure 防火牆也可以使用 Azure 私人 DNS 來解析名稱。 Azure 防火牆所在的虛擬網路必須連結至 Azure 私人區域。 若要深入瞭解,請參閱搭配私人連結使用 Azure 防火牆 作為 DNS 轉寄站。

網路規則中的 FQDN

您可以根據 Azure 防火牆和 [防火牆原則] 中的 DNS 解析,在網路規則中使用完整網域名稱 (FQDN)。

規則集合中指定的 FQDN 會根據您的防火牆 DNS 設定轉譯為 IP 位址。 這項功能可讓您使用 FQDN 搭配任何 TCP/UDP 通訊協定 (包含 NTP、SSH、RDP 等) 來篩選輸出流量。 由於這項功能是以 DNS 解析為基礎,因此強烈建議您啟用 DNS Proxy,以確保名稱解析與受保護的虛擬機器和防火牆一致。

在強制通道模式中不使用公用 IP 位址部署 Azure 防火牆

Azure 防火牆服務基於運作目的需要公用 IP 位址。 雖然安全,但某些部署偏好不直接向網際網路公開公用 IP 位址。

在這種情況下,您可以在強制通道模式中部署 Azure 防火牆。 此設定會建立管理 NIC,供 Azure 防火牆用於其作業。 租用戶資料路徑網路可以在不使用公用 IP 位址的情況下設定,且網際網路流量可以強制通道傳送至另一個防火牆或封鎖。

無法在執行階段設定強制通道模式。 您可以重新部署防火牆,或使用停止並啟動設備,在強制通道模式中重新設定現有的 Azure 防火牆。 在安全中樞部署的防火牆一律會以強制通道模式部署。

輸出 SNAT 支援

所有輸出虛擬網路流量 IP 位址都會轉譯成 Azure 防火牆公用 IP (來源網路位址轉譯)。 您可以識別並允許從您的虛擬網路到遠端網際網路目的地的流量。 當 Azure 防火牆設定了多個公用 IP 以提供輸出連線時,將會視需要根據可用的連接埠使用公用 IP。 防火牆會隨機挑選第一個公用 IP,並等到因為 SNAT 連接埠耗盡而無法再從目前的公用 IP 進行連線時,才會使用下一個可用的公用 IP。

在具有高輸送量或動態流量模式的案例中,建議使用 Azure NAT 閘道。 Azure NAT 閘道會動態選取公用 IP 以提供輸出連線。 若要深入了解如何整合 NAT 閘道與 Azure 防火牆,請參閱使用 Azure NAT 閘道調整 SNAT 連接埠。

Azure NAT 閘道可與 Azure 防火牆搭配使用,只要將 NAT 閘道與 Azure 防火牆子網路產生關聯即可。 如需此設定的指引,請參閱整合 NAT 閘道與 Azure 防火牆教學課程。

目的地 IP 為 IANA RFC 1918 的私人 IP 範圍時,Azure 防火牆不會進行 SNAT 轉譯。

如果您的組織使用私人網路的公用 IP 位址範圍,Azure 防火牆會將流量 SNAT 轉譯到 AzureFirewallSubnet 其中一個防火牆私人 IP 位址。 您可以將 Azure 防火牆設定為不要 SNAT 公用 IP 位址範圍。 如需詳細資訊,請參閱 Azure 防火牆 SNAT 私人 IP 位址範圍。

您可以在 Azure 防火牆計量中監視 SNAT 連接埠使用率。 若要深入瞭解,請參閱防火牆記錄和計量文件中的 SNAT 連接埠使用率建議。

如需 Azure 防火牆 NAT 行為的詳細資訊,請參閱 Azure 防火牆 NAT 行為。

輸入 DNAT 支援

傳送到您防火牆公用 IP 位址的輸入網際網路流量會轉譯 (目的地網路位址轉譯),並篩選至您虛擬網路上的私人 IP 位址。

多個公用 IP 位址

您可以將多個公用 IP 位址 (最多 250 個) 與您的防火牆相關聯。

這適用於下列案例:

- DNAT - 您可以將多個標準連接埠執行個體轉譯到後端伺服器。 例如,如果您有兩個公用 IP 位址,您可以為這兩個 IP 位址轉譯 TCP 通訊埠 3389 (RDP)。

- SNAT - 更多連接埠可用於輸出 SNAT 連線,降低 SNAT 連接埠耗盡的可能性。 目前,Azure 防火牆會隨機選取來源公用 IP 位址以用於連線。 如果您的網路上有任何下游篩選,則您必須允許與防火牆相關聯的所有公用 IP 位址。 請考慮使用公用 IP 位址首碼來簡化此設定。

如需 NAT 行為的詳細資訊,請參閱 Azure 防火牆 NAT 行為。

Azure 監視器記錄

所有事件都會與 Azure 監視器整合,讓您可以將記錄封存至儲存體帳戶、將事件串流至事件中樞,或者將其傳送到 Azure 監視器記錄。 如需 Azure 監視器記錄範例,請參閱適用於 Azure 防火牆的 Azure 監視器記錄。

如需詳細資訊,請參閱教學課程:監視 Azure 防火牆記錄和計量。

Azure 防火牆活頁簿提供用於 Azure 防火牆資料分析的彈性畫布。 您可以使用畫布在Azure 入口網站內建立豐富的視覺效果報告。 如需詳細資訊,請參閱使用 Azure 防火牆活頁簿監視記錄。

已強制進行通道作業

您可以設定 Azure 防火牆,將所有網際網路繫結流量路由傳送至指定的下一個躍點,而不是直接前往網際網路。 例如,您可有內部部署邊緣防火牆或其他網路虛擬設備 (NVA) 能先處理網路流量,再將其傳遞至網際網路。 如需詳細資訊,請參閱 Azure 防火牆強制通道。

Web 類別

Web 類別可讓管理員允許或拒絕使用者對某些網站類別 (例如賭博網站、社交媒體網站等) 的存取。 Web 類別隨附於 Azure 防火牆標準版,但在 Azure 防火牆進階版中會更精細。 相對於標準版 SKU 中的 Web 類別功能會根據 FQDN 比對類別,進階版 SKU 會根據 HTTP 和 HTTPS 流量的整個 URL 比對類別。 如需 Azure 防火牆進階版的詳細資訊,請參閱 Azure 防火牆進階版功能。

例如,如果 Azure 防火牆攔截 www.google.com/news 的 HTTPS 要求,則預期會有下列分類:

防火牆標準版 - 僅檢查 FQDN 部分,因此

www.google.com會分類為搜尋引擎。防火牆進階版 - 檢查完整 URL,因此

www.google.com/news會分類為新聞。

這些類別會根據責任、高頻寬、商務用途、生產力損失、一般隨意瀏覽和未分類的嚴重性來組織。

類別例外狀況

您可以建立 Web 類別規則的例外狀況。 在規則集合群組內建立優先順序較高的個別允許或拒絕規則集合。 例如,您可以設定允許優先順序為 100 www.linkedin.com 的規則集合,以及拒絕優先順序為 200 社交網路的規則集合。 這會為預先定義的社交網路 Web 類別建立例外狀況。

認證

Azure 防火牆符合支付卡產業 (PCI)、服務組織控制 (SOC) 和國際標準化組織 (ISO) 規範。 如需詳細資訊,請參閱 Azure 防火牆合規性認證。