指派金鑰保存庫存取原則 (舊版)

重要

使用存取原則許可權模型時,具有Contributor、 Key Vault Contributor或任何其他角色的使用者,包含Microsoft.KeyVault/vaults/write密鑰保存庫管理平面許可權的使用者可以藉由設定 金鑰保存庫 存取原則來授與自己數據平面存取權。 若要防止未經授權的密鑰保存庫、金鑰、秘密和憑證存取和管理,請務必限制存取原則許可權模型中密鑰保存庫的參與者角色存取權。 若要降低此風險,建議您使用角色型 存取控制 (RBAC) 許可權模型,其會將許可權管理限制為「擁有者」和「使用者存取系統管理員」角色,以明確區分安全性作業與系統管理職責。 如需詳細資訊,請參閱 金鑰保存庫 RBAC 指南和什麼是 Azure RBAC?

Key Vault 存取原則會決定指定的安全性主體 (即使用者、應用程式或使用者群組) 是否可以對 Key Vault 的祕密、金鑰和憑證執行不同的作業。 您可以使用 Azure 入口網站、Azure CLI 或 Azure PowerShell 來指派存取原則。

金鑰保存庫可支援高達 1024 個存取原則項目,每個項目都可授與不同權限組合給特定的安全性主體。 由於這項限制,建議您盡可能將存取原則指派給使用者群組,而不是個別使用者。 您可以使用群組,更輕鬆地管理組織中多位人員的權限。 如需詳細資訊,請參閱 使用 Microsoft Entra 群組管理應用程式和資源存取。

指派存取原則。

在 Azure 入口網站中,瀏覽至 Key Vault 資源。

選取 [存取原則],然後選取 [建立]:

![選取 [存取原則],選取 [新增角色指派]](../media/authentication/assign-access-01.png)

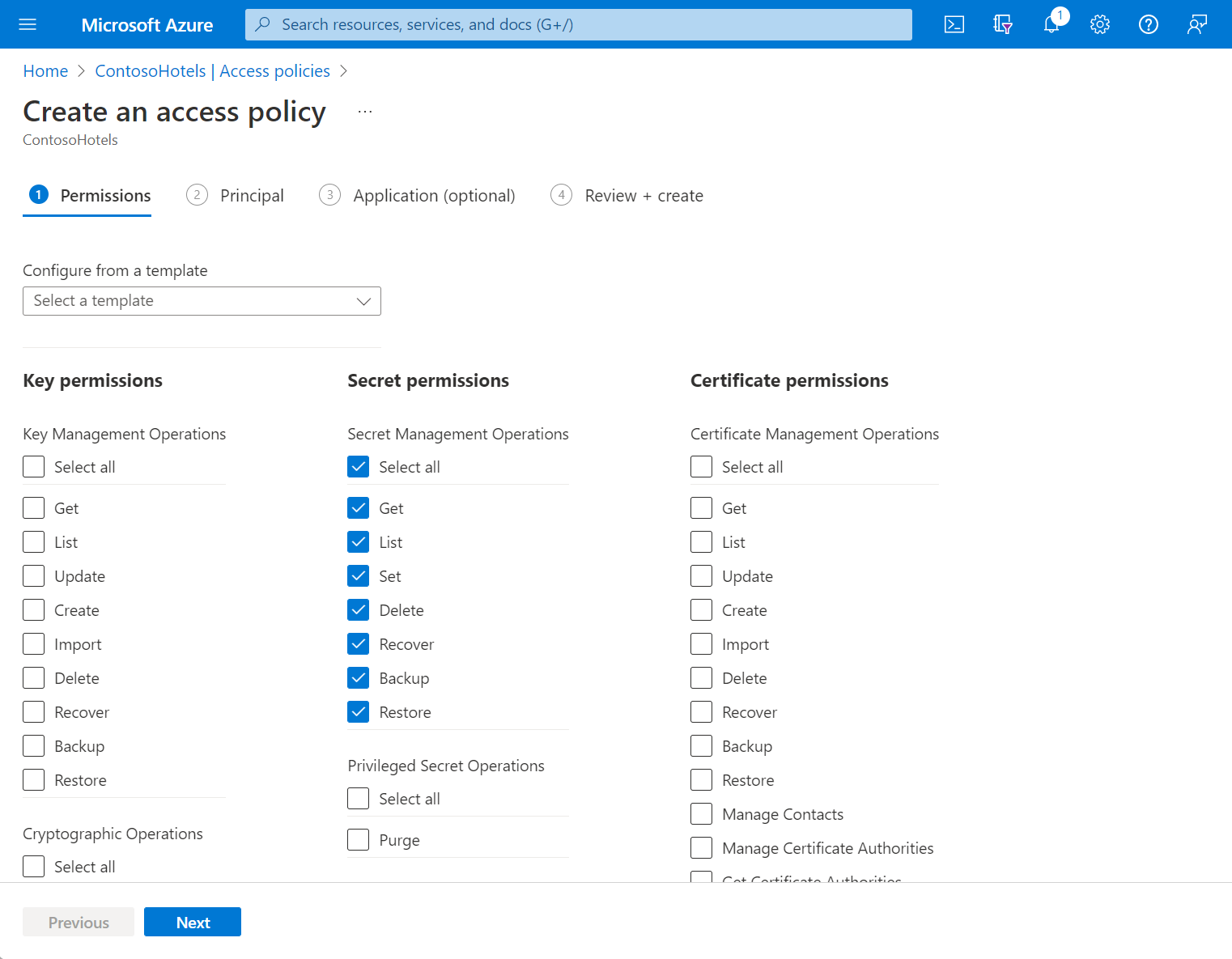

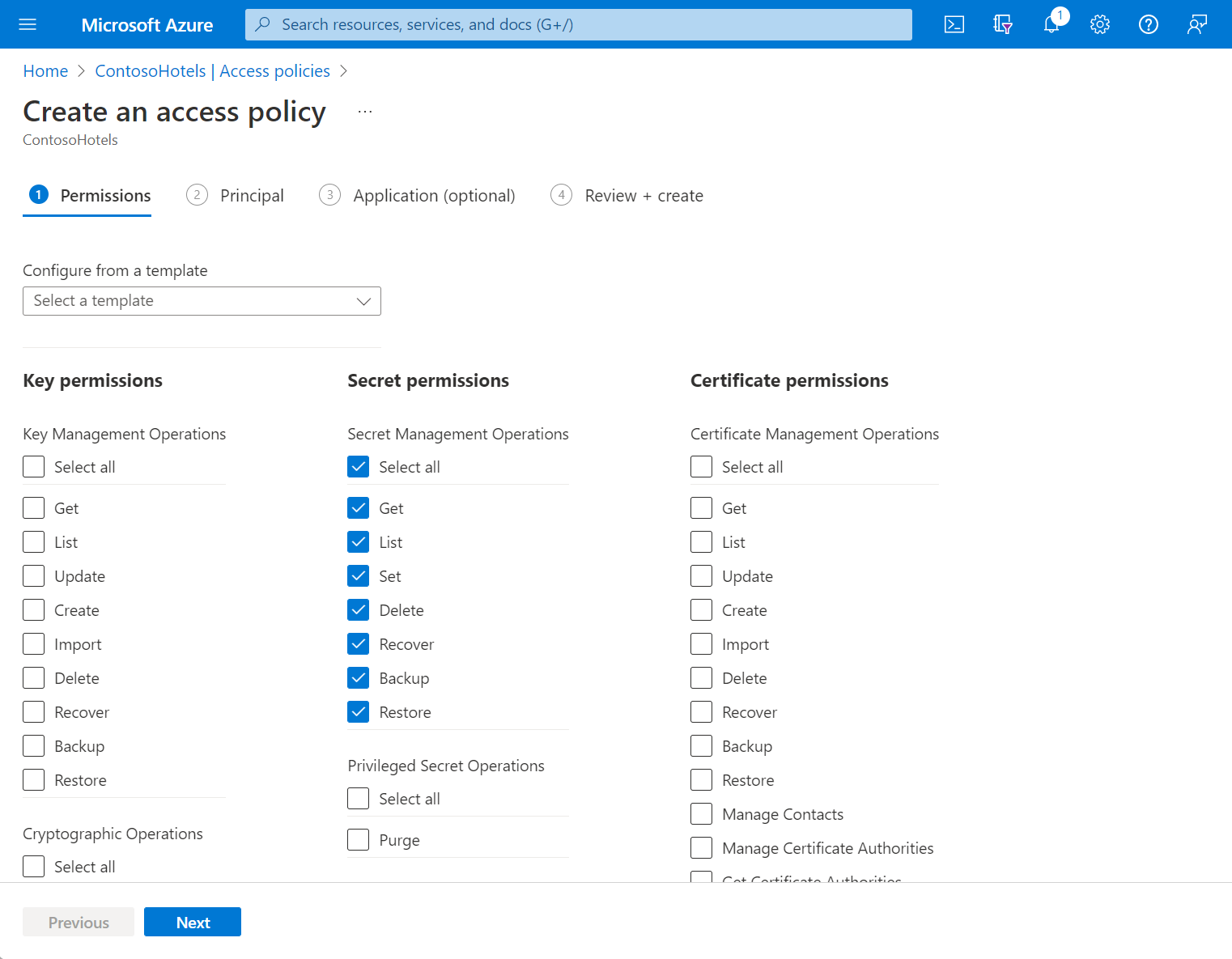

在 [金鑰權限]、[祕密權限] 和 [憑證權限] 底下,選取您要的權限。

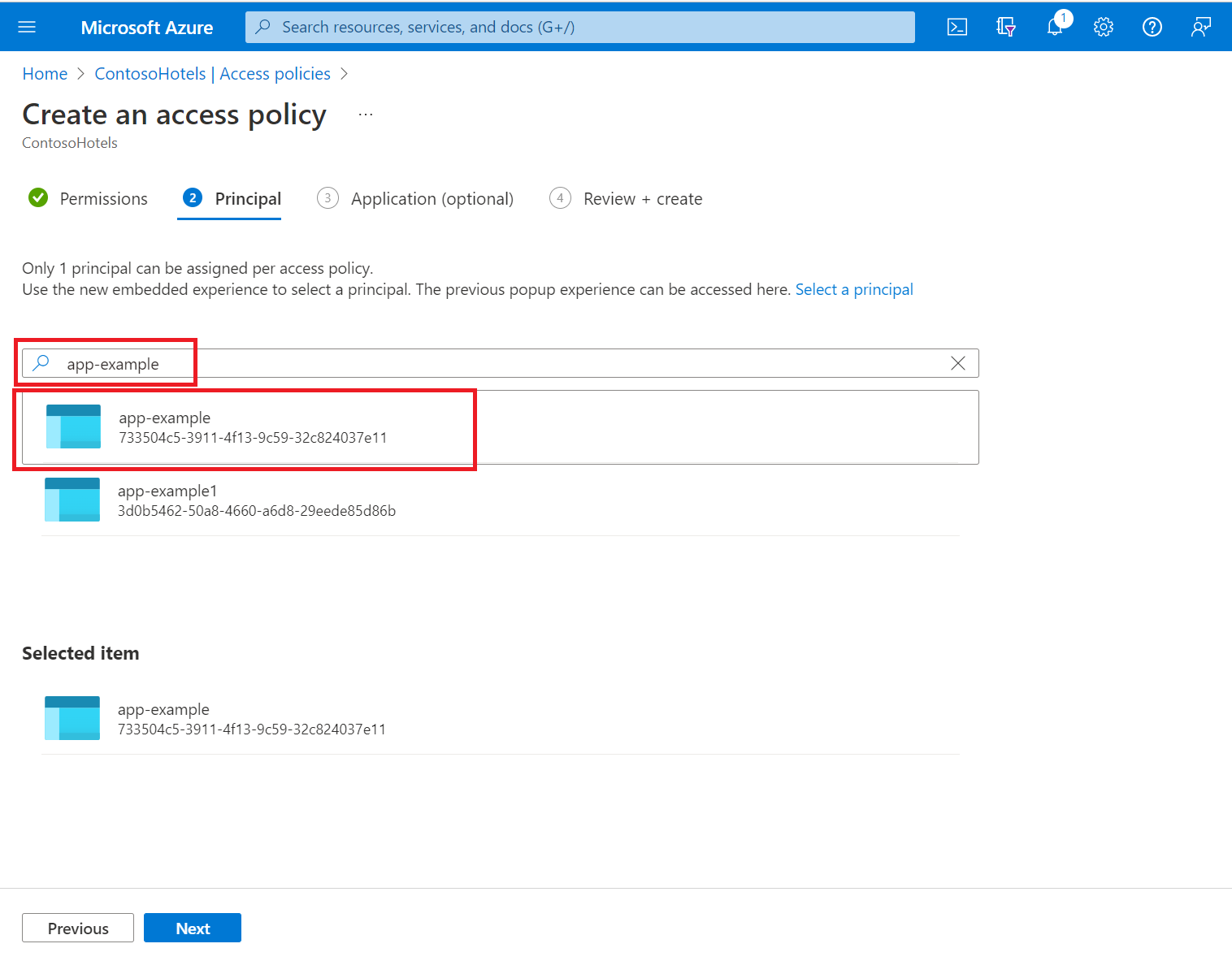

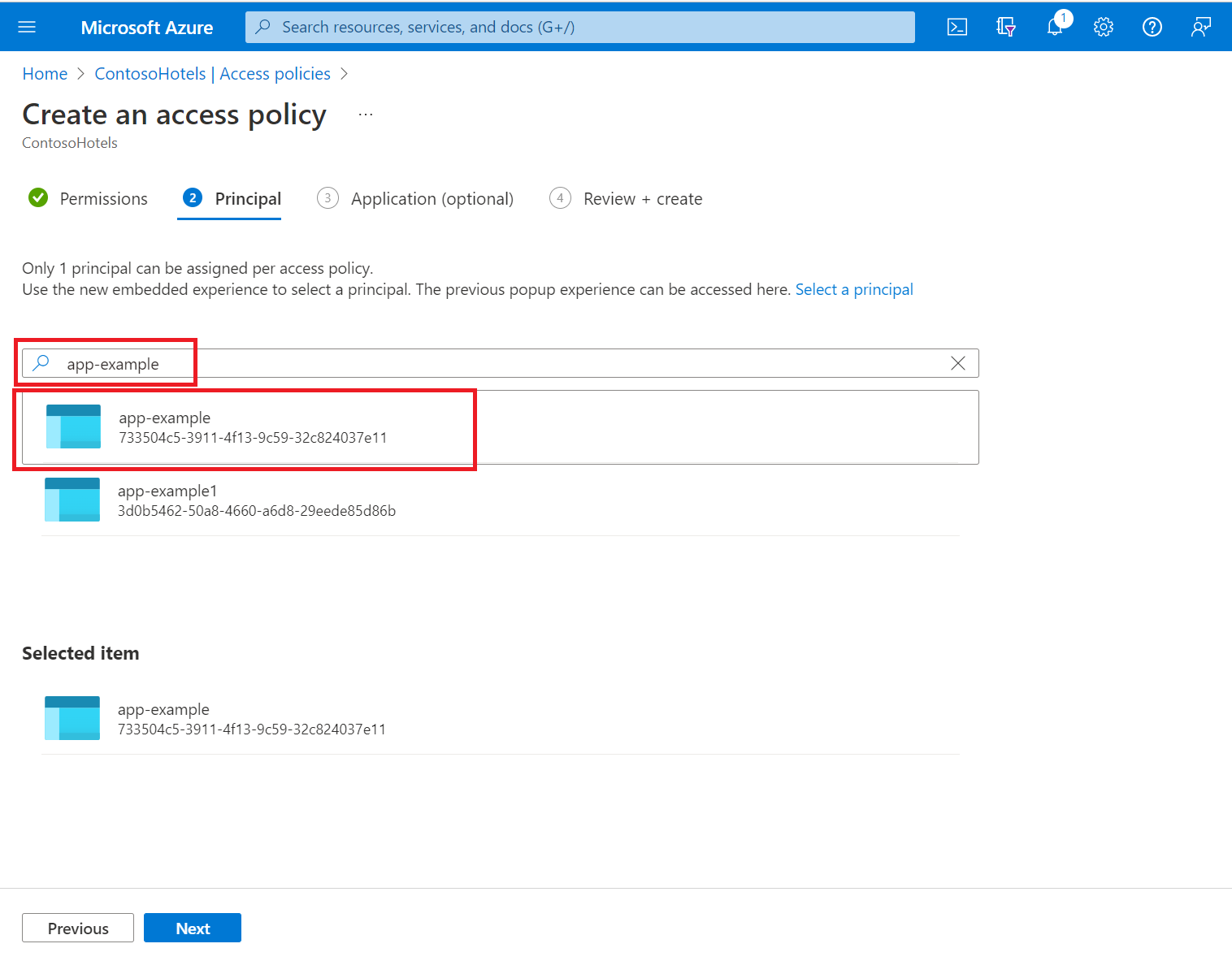

在 [主體] 選取窗格底下,在搜尋欄位中輸入使用者、應用程式或服務主體的名稱,然後選取適當的結果。

如果您使用應用程式的受控識別,請搜尋並選取應用程式本身的名稱。 (如需安全性主體的詳細資訊,請參閱 Key Vault 驗證。

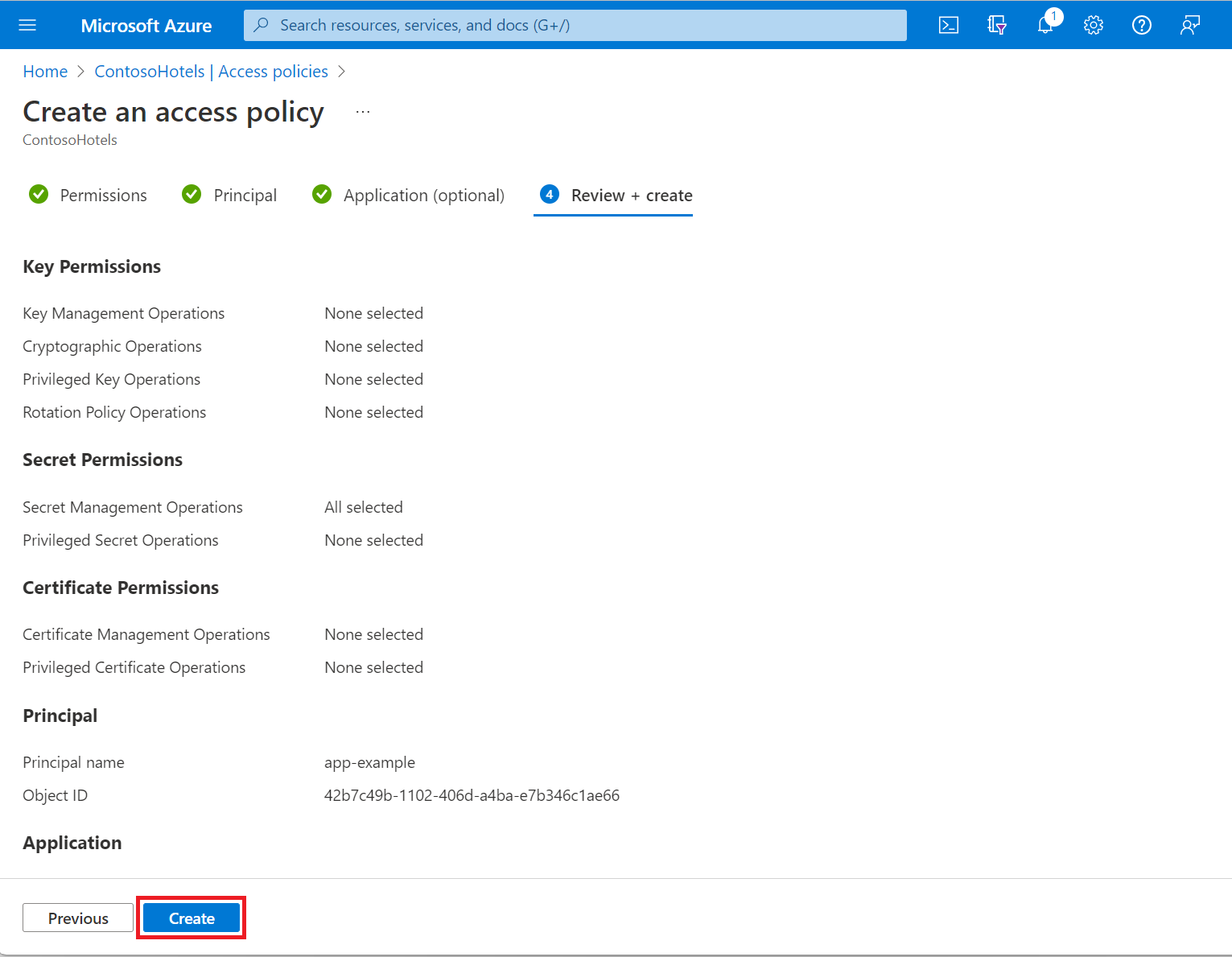

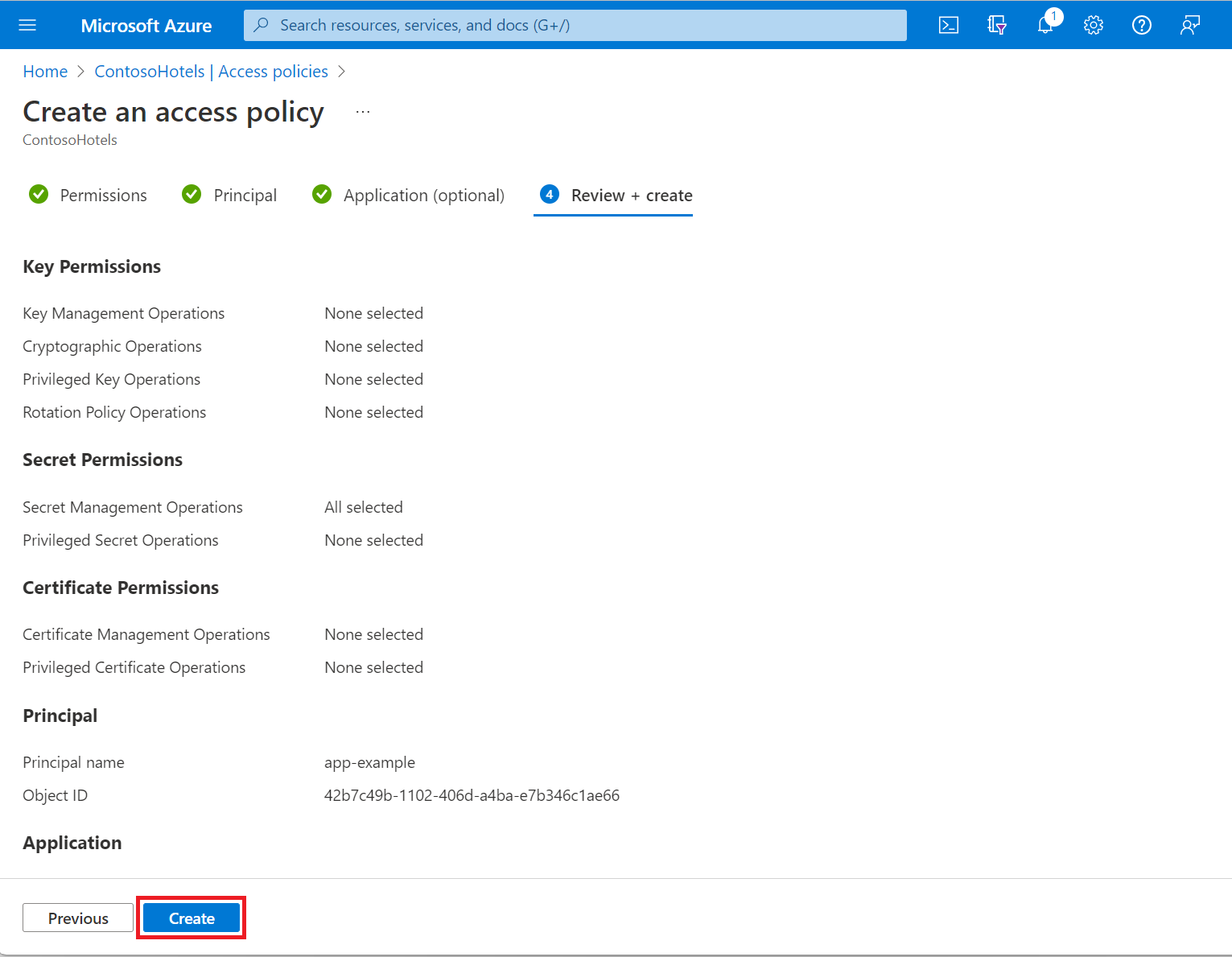

檢閱存取原則變更,然後選取 [建立] 以儲存存取原則。

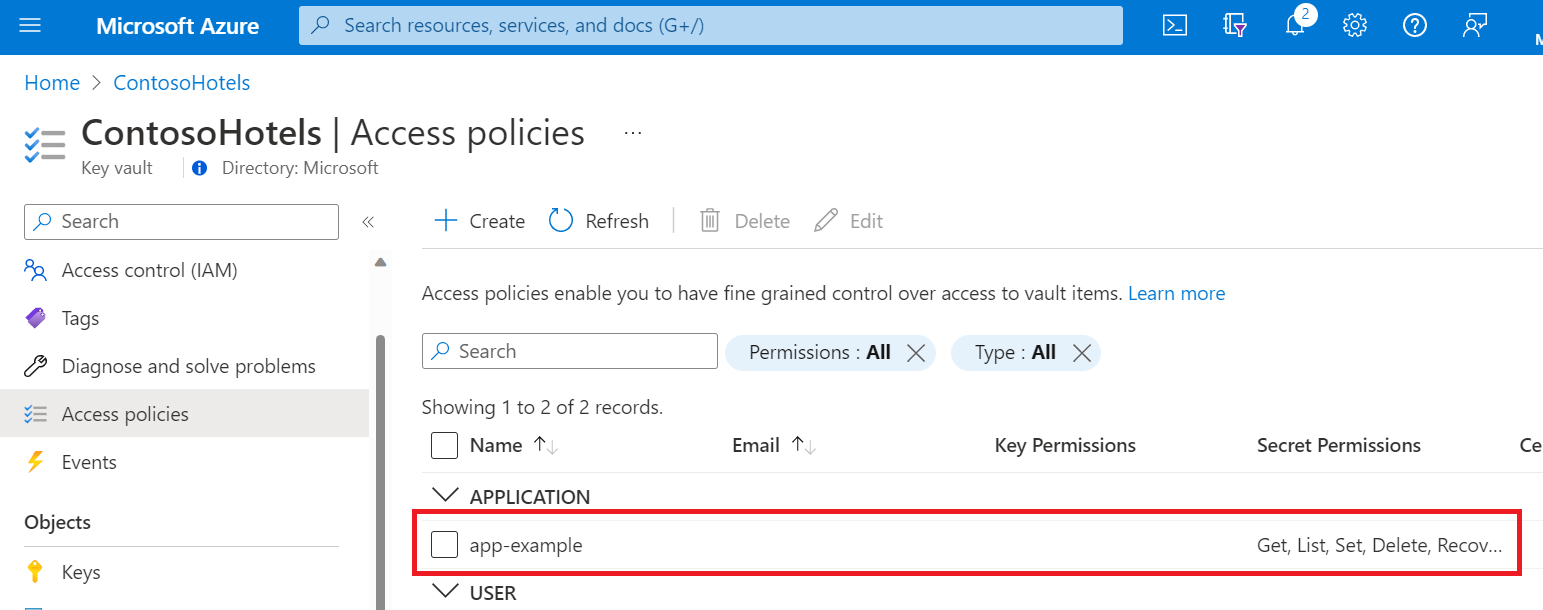

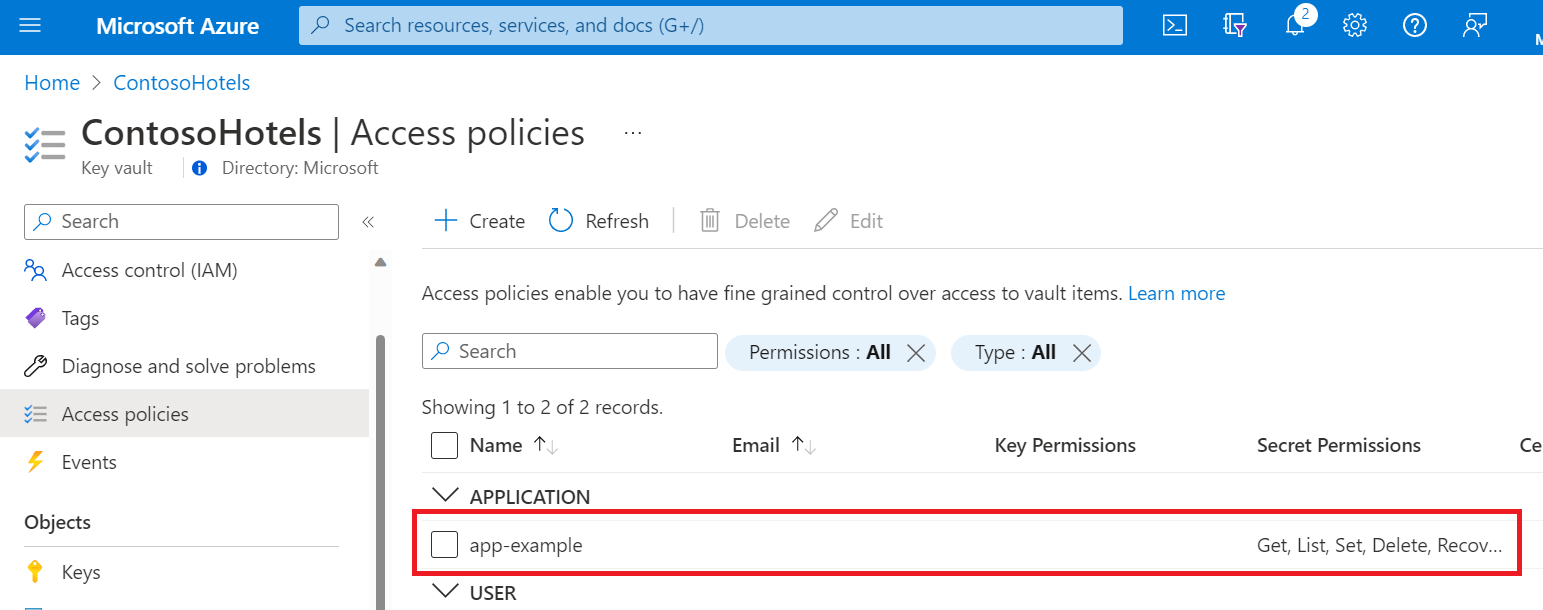

回到 [存取原則] 頁面,驗證您的存取原則已列出。

如需使用 Azure CLI 在 Microsoft Entra ID 中建立群組的詳細資訊,請參閱 az ad group create 和 az ad group member add。

若要在本機執行 Azure CLI 命令,請安裝 Azure CLI。

若要直接在雲端中執行命令,請使用 Azure Cloud Shell。

僅限本機 CLI:使用 az login 登入 Azure:

az login

az login 命令會開啟瀏覽器視窗來收集認證 (如有需要)。

取得物件識別碼

決定要作為存取原則指派目標的應用程式、群組或使用者所具有的物件識別碼:

應用程式和其他服務主體:使用 az ad sp list 命令來擷取您的服務主體。 檢查命令的輸出,以判斷要作為存取原則指派目標的安全性主體所具有的物件識別碼。

az ad sp list --show-mine

群組:使用 az ad group list 命令,並使用 --display-name 參數篩選結果:

az ad group list --display-name <search-string>

使用者:使用 az ad user show 命令,並在 --id 參數中傳遞使用者的電子郵件地址:

az ad user show --id <email-address-of-user>

指派存取原則

使用 az keyvault set-policy 命令來指派所需權限:

az keyvault set-policy --name myKeyVault --object-id <object-id> --secret-permissions <secret-permissions> --key-permissions <key-permissions> --certificate-permissions <certificate-permissions>

將 <object-id> 取代為安全性主體的物件識別碼。

在指派權限給這些特定類型時,只需要包含 --secret-permissions、--key-permissions 和 --certificate-permissions。 <secret-permissions>、<key-permissions> 和 <certificate-permissions> 允許的值會於 az keyvault set-policy 文件中提供。

如需使用 Azure PowerShell 在 Microsoft Entra ID 中建立群組的詳細資訊,請參閱 New-AzADGroup 和 Add-AzADGroupMember。

若要在本機執行命令,請安裝 Azure PowerShell (如果尚未安裝的話)。

若要直接在雲端中執行命令,請使用 Azure Cloud Shell。

僅限本機 PowerShell:

安裝 Azure Active Directory PowerShell 模組。

登入 Azure:

Connect-AzAccount

取得物件識別碼

決定要作為存取原則指派目標的應用程式、群組或使用者所具有的物件識別碼:

應用程式和其他服務主體:使用 Get-AzADServicePrincipal Cmdlet 搭配 -SearchString 參數,將結果篩選為所需服務主體的名稱:

Get-AzADServicePrincipal -SearchString <search-string>

群組:使用 Get-AzADGroup Cmdlet 搭配 -SearchString 參數,將結果篩選為所需群組的名稱:

Get-AzADGroup -SearchString <search-string>

在輸出中,物件識別碼會列示為 Id。

使用者:使用 Get-AzADUser Cmdlet,將使用者的電子郵件地址傳遞給 -UserPrincipalName 參數。

Get-AzAdUser -UserPrincipalName <email-address-of-user>

在輸出中,物件識別碼會列示為 Id。

指派存取原則

使用 Set-AzKeyVaultAccessPolicy Cmdlet 來指派存取原則:

Set-AzKeyVaultAccessPolicy -VaultName <key-vault-name> -ObjectId <Id> -PermissionsToSecrets <secrets-permissions> -PermissionsToKeys <keys-permissions> -PermissionsToCertificates <certificate-permissions

在指派權限給這些特定類型時,只需要包含 -PermissionsToSecrets、-PermissionsToKeys 和 -PermissionsToCertificates。 <secret-permissions>、<key-permissions> 和 <certificate-permissions> 允許的值會在 Set-AzKeyVaultAccessPolicy - 參數文件中提供。

下一步

![選取 [存取原則],選取 [新增角色指派]](../media/authentication/assign-access-01.png)