在 Microsoft Sentinel 中使用近乎即時 (NRT) 偵測分析規則

Microsoft Sentinel 的近乎即時分析規則會提供現成可用的即時威脅偵測。 這種類型的規則旨在以一分鐘的間隔執行其查詢,以便能快速回應。

目前,這些範本的應用有限 (如下所述),但科技會快速發展並成長。

重要

Microsoft Sentinel 現已在 Microsoft Defender 入口網站中 Microsoft 統一的安全性作業平台中正式推出。 如需詳細資訊,請參閱 Microsoft Defender 入口網站中的 Microsoft Sentinel。

檢視近乎即時 (NRT) 規則

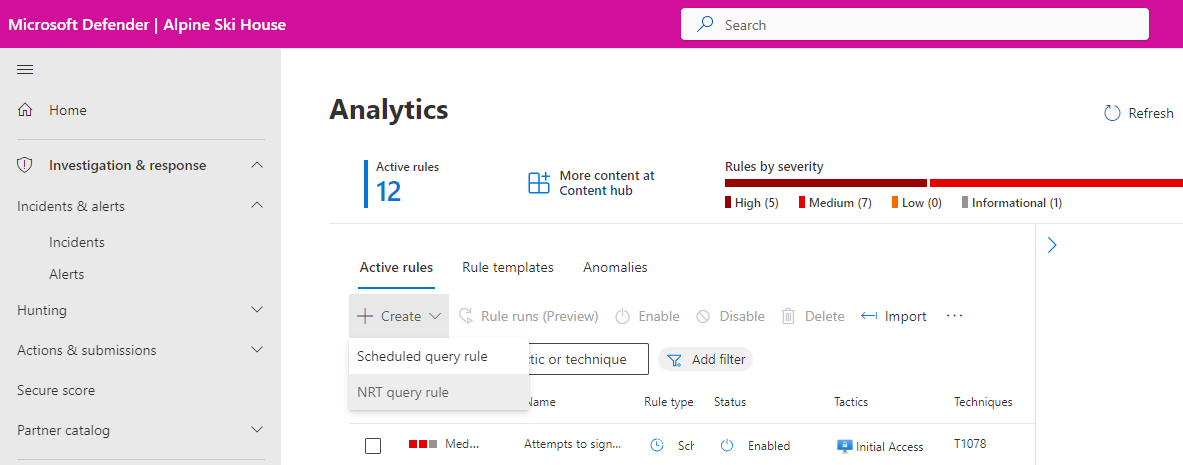

從 Microsoft Sentinel 導覽功能表的 [設定] 區段中,選取 [分析]。

在 [分析] 畫面上,選取 [作用中規則] 索引標籤,篩選 NRT 範本的清單:

選取 [新增篩選],然後從篩選列表中選擇 [規則類型]。

從產生的清單中,選取 NRT。 接著選取套用。

建立 NRT 規則

建立 NRT 規則的方式與建立一般排程查詢分析規則的方式相同:

遵循分析規則精靈的指示。

NRT 規則的設定大部分與排程分析規則相同。

您可以在查詢邏輯中參考多個資料表和關注清單。

您可以選擇將警示分成事件群組的方式,以及在產生特定結果時隱藏查詢。

您可以將警示和事件的回應自動化。

不過,基於 NRT 規則的本質和限制,精靈無法使用以下排程分析規則的功能:

- 無法設定查詢排程,因為查詢會自動排程為每分鐘執行一次,並且有一分鐘的回顧期間。

- 與警示閾值無關,因為無論如何都會產生警示。

- 事件群組設定現在可供有限程度使用。 您可以選擇讓 NRT 規則為每個事件產生最多 30 個事件的警示。 如果您選擇此選項且規則會產生超過 30 個事件,則會針對前 29 個事件產生單一事件警示,而第 30 個警示則會摘要結果集中的所有事件。

此外,查詢本身具有以下需求:

您無法跨工作區執行查詢。

基於警示的大小限制,您的查詢應使用

project語句,使其只包含資料表中必要的欄位。 否則,您想呈現的資訊最後可能會遭到截斷。

下一步

在本文件中,您已了解如何在 Microsoft Sentinel 中建立近乎即時 (NRT) 分析規則。

- 深入了解 Microsoft Sentinel 中的近乎即時 (NRT) 分析規則。

- 探索其他分析規則類型。