教學課程:使用 UEBA 資料調查事件

本文說明在一般調查工作流程中使用者實體行為分析 (UEBA) 的常見使用方法和使用程序範例。

重要

本文中所述的功能目前為預覽版。 請參閱 Microsoft Azure Preview 補充使用規定,了解適用於搶鮮版 (Beta)、預覽版或尚未正式發行 Azure 功能的其他法律條款。

注意

本教學課程為最上級客戶工作:使用 UEBA 資料進行調查提供以案例為基礎的程序。 如需詳細資訊,請參閱使用 Microsoft Sentinel 調查事件。

必要條件

您必須先在 Microsoft Sentinel 中啟用使用者和實體行為分析 (UEBA) ,才能在調查中使用 UEBA 資料。

請在啟用 UEBA 約一周之後,再開始尋找電腦驅動的深入解析。

在實體資料中執行主動式例行搜尋

建議您透過使用者活動來定期進行主動式搜尋,藉此建立線索以進行進一步調查。

您可以使用 Microsoft Sentinel 使用者和實體行為分析活頁簿來查詢您的資料,例如針對:

- 最高風險性使用者,具有異常或附加事件

- 特定使用者的資料,可判斷主體是否遭到入侵,或是否因為違背使用者設定檔的動作而有內部威脅。

此外,請在 UEBA 活頁簿中擷取非例行動作,並利用它們來尋找異常活動和潛在的不合規做法。

調查異常登入

舉例來說,下列步驟會接在針對使用者的調查之後,這些使用者連線到了他們從未使用過的 VPN,而這是異常的活動。

在 Sentinel [活頁簿] 區域中搜尋並開啟 [使用者和實體行為分析] 活頁簿。

搜尋要調查的特定使用者名稱,並在 [最需調查的使用者] 資料表中選取其名稱。

向下捲動 [事件明細] 和 [異常明細] 資料表以檢視與所選使用者相關聯的事件和異常狀況。

在異常中 (例如名為 Anomalous Successful Logon 的異常) 檢閱資料表所顯示的詳細資料以進行調查。 例如:

Step 描述 記下右側的描述 每個異常都有其描述,其中包含一個連結,可讓您到 MITRE ATT&CK 知識庫了解更多資訊。

例如:

初始存取

有攻擊者正企圖進入您的網路。

初始存取是由使用各種輸入向量在網路中取得初始立足點的技術所組成。 取得立足點的技術包括針對性的魚叉式網路釣魚,以及惡意探索公開網頁伺服器中的弱點。 透過初始存取取得的立足點可能可以持續存取,例如用有效帳戶和使用外部遠端服務,或因變更密碼而受到存取限制。記下 [描述] 欄中的文字 在異常資料列中,向右捲動以檢視其他描述。 選取連結以檢視全文。 例如:

敵人可能會使用認證存取技術竊取特定使用者或服務帳戶的認證,或在偵察程序透過社交工程提前擷取認證,以便獲得初始存取。 例如,APT33 使用了有效帳戶來進行初始存取。 以下查詢會產生一個使用者從他和同儕過去從未連線過的新地理位置成功登入的輸出。記下 UsersInsights 資料 在異常資料列中,進一步向右捲動以檢視使用者深入解析資料,例如帳戶顯示名稱和帳戶物件識別碼。 選取文字以在右側檢視完整資料。 記下 [辨識項] 資料 進一步往右捲動到異常資料列中,以檢視異常的辨識項資料。 選取文字以在右側檢視完整資料,例如以下欄位:

- ActionUncommonlyPerformedByUser

- UncommonHighVolumeOfActions

- FirstTimeUserConnectedFromCountry

- CountryUncommonlyConnectedFromAmongPeers

- FirstTimeUserConnectedViaISP

- ISPUncommonlyUsedAmongPeers

- CountryUncommonlyConnectedFromInTenant

- ISPUncommonlyUsedInTenant

使用 [使用者和實體行為分析] 活頁簿中找到的資料,判斷使用者活動是否可疑且需要進一步的動作。

使用 UEBA 資料來分析誤判為真

有時候,在調查中擷取的事件是誤判為真的事件。

誤判為真的常見範例之一是偵測到不可能的移動活動,例如使用者在同一小時內從紐約和倫敦同時登入應用程式或入口網站。 雖然 Microsoft Sentinel 會將不可能的移動視為異常狀況,但針對該使用者的調查可能會顯示使用者使用了 VPN,並用了與其實際所在地點不同的位置。

分析誤判為真

例如,針對不可能的移動事件,在向使用者確認是否有使用 VPN 之後,從 [事件] 頁面瀏覽至 [使用者實體] 頁面。 使用顯示於該分頁的資料,來決定所擷取的位置是否包含在使用者常用的位置中。

例如:

提示

確認使用者實體頁面上與事件相關之特定使用者的資料之後,請移至 Microsoft Sentinel 搜捕區域,以了解使用者的同儕是否通常也會從相同的位置連線。 若是如此,這項知識將更進一步證明這是誤判為真。

在 [搜捕] 區域中,執行異常地理位置登入查詢。 如需詳細資訊,請參閱使用 Microsoft Sentinel 搜捕威脅。

在分析規則中內嵌 IdentityInfo 資料 (公開預覽版)

攻擊者通常會利用組織自己的使用者和服務帳戶,因此使用者識別和權限等使用者帳戶相關資料,可說是分析師執行調查流程的關鍵。

從 IdentityInfo 資料表內嵌資料來微調您的分析規則,藉此滿足您的使用案例、減少誤判為真,並加快調查流程。

例如:

若要在 IT 部門以外的人員存取伺服器時觸發的警示中,將安全性事件與 IdentityInfo 資料表相互關聯:

SecurityEvent | where EventID in ("4624","4672") | where Computer == "My.High.Value.Asset" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.SubjectUserSid == $right.AccountSID | where Department != "IT"若要在非特定安全性群組成員的人員存取應用程式時觸發的警示中,將 Microsoft Entra 登入記錄與 IdentityInfo 資料表相互關聯:

SigninLogs | where AppDisplayName == "GithHub.Com" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.UserId == $right.AccountObjectId | where GroupMembership !contains "Developers"

IdentityInfo 資料表會與您的 Microsoft Entra 工作區同步,以建立您使用者設定檔資料的快照集,例如使用者中繼資料、群組資訊、指派給各使用者的 Microsoft Entra 角色等等。 如需詳細資訊,請參閱 UEBA 擴充參考中的 IdentityInfo 資料表。

識別密碼噴灑和魚叉式網路釣魚

若沒有啟用多重要素驗證 (MFA) ,使用者認證很容易遭受攻擊者的密碼噴灑或魚叉式網路釣魚攻擊。

使用 UEBA 深入解析來調查密碼噴灑事件

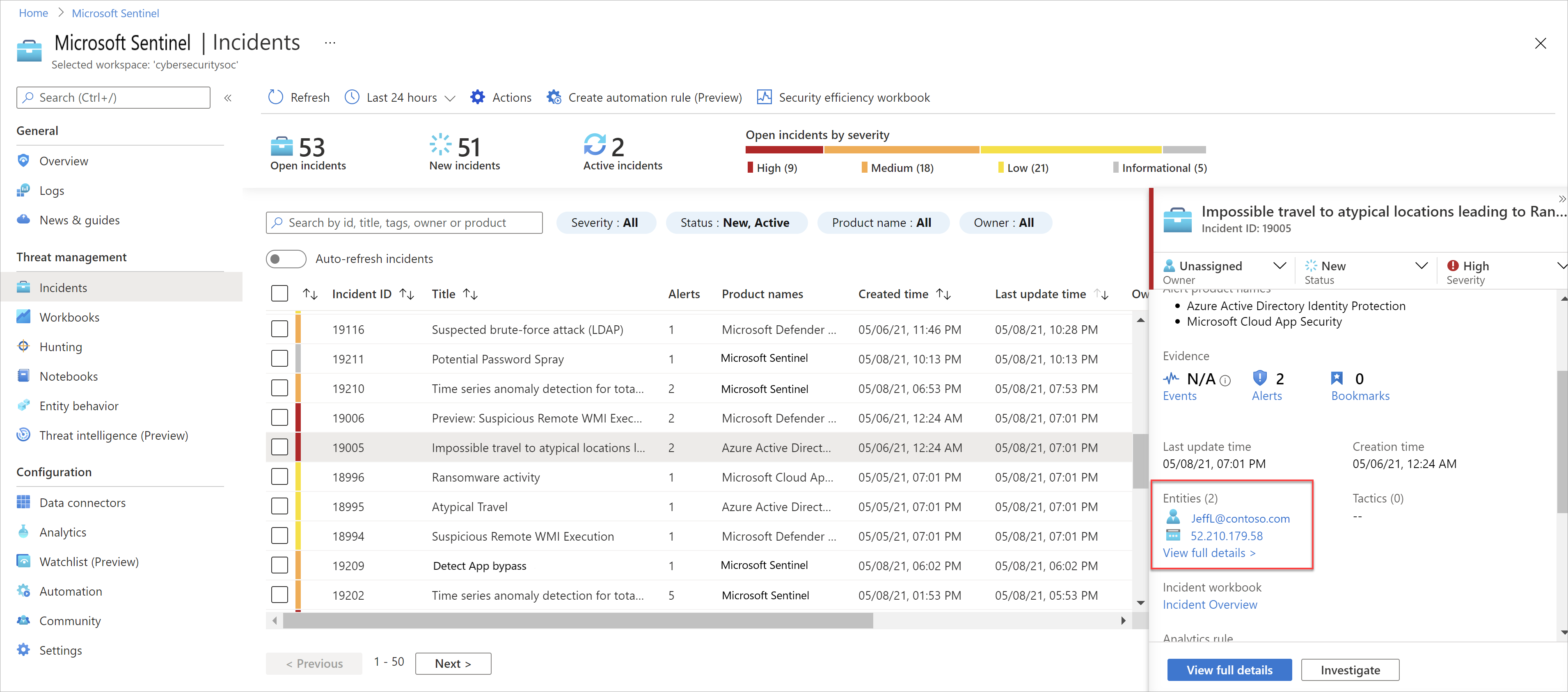

舉例來說,若要使用 UEBA 深入解析來調查密碼噴灑事件,您可以執行下列動作以深入了解:

在事件中,選取左下角的 [調查] 以檢視可能成為攻擊目標的帳戶、電腦和其他資料點。

在瀏覽資料時,您可能會看到有相對大量登入失敗記錄的系統管理員帳戶。 雖然這很可疑,但建議您在進一步確認之前先不要限制該帳戶。

選取對應中的系統管理使用者實體,然後選取右側的 [深入解析] 以得到更多詳細資料,例如一段時間的登入圖表。

選取右側的 [資訊],然後選取 [檢視完整詳細資料] 以跳至 [使用者實體頁面],以便進一步向下鑽研。

例如,注意這是否是該使用者第一起潛在的密碼噴灑事件,或監看使用者的登入歷程記錄以了解該失敗是否為異常狀況。

提示

您也可以執行異常登入失敗搜捕查詢來監視組織中所有的異常登入失敗。 使用查詢的結果來開始調查可能的密碼噴灑攻擊。

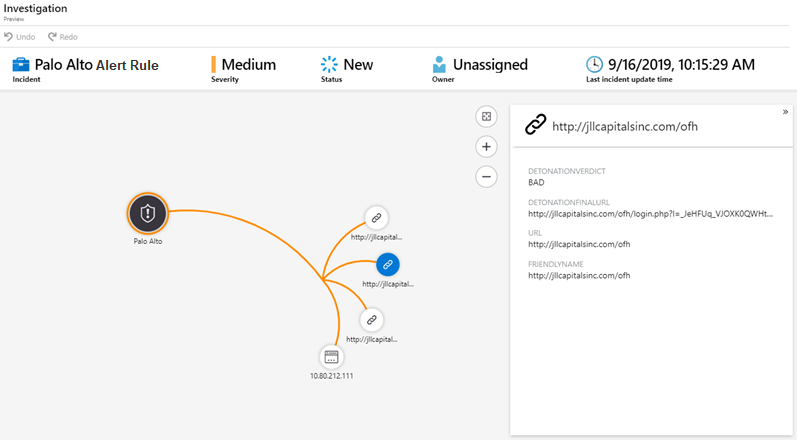

URL 引爆(公開預覽版)

當記錄中有內嵌到 Microsoft Sentinel 的 URL 時,這些 URL 會自動引爆以加速分級流程。

調查圖表中包含已引爆 URL 的節點和以下詳細資訊:

- DetonationVerdict。 根據引爆判斷的高階布林判斷。 例如,Bad 表示該網站已分類為包含惡意程式碼或網路釣魚內容。

- DetonationFinalURL。 從原始 URL 開始,經過所有重新導向之後,最後觀察到的登陸頁面 URL。

例如:

提示

如果您在記錄中看不到 URL,請檢查您是否已為您的安全 Web 閘道、Web Proxy、防火牆或舊版 IDS/IPS 啟用 URL 記錄 (也稱為威脅記錄)。

您也可以建立自訂記錄,將感興趣的特定 URL 通道引導到 Microsoft Sentinel 以進行深入調查。

下一步

深入了解 UEBA、調查和搜捕: