瞭解 MITRE ATT&CK® 架構的安全性涵蓋範圍

重要

Microsoft Sentinel 中的 MITRE 頁面目前處於預覽狀態。 Azure 預覽補充條款 包含適用於 Azure 功能 (搶鮮版 (Beta)、預覽版,或尚未發行的版本) 的其他法律條款。

MITRE ATT&CK 是一種可公開存取的 知識庫 策略和技術,這些策略和技術通常由攻擊者使用,並藉由觀察真實世界觀察來建立和維護。 許多組織都使用 MITRE ATT&CK 知識庫 來開發特定的威脅模型和方法,這些模型和方法可用來驗證其環境中的安全性狀態。

Microsoft Sentinel 會分析內嵌的數據,不僅可 偵測威脅 並協助您 調查,還能將組織安全性狀態的性質和涵蓋範圍可視化。

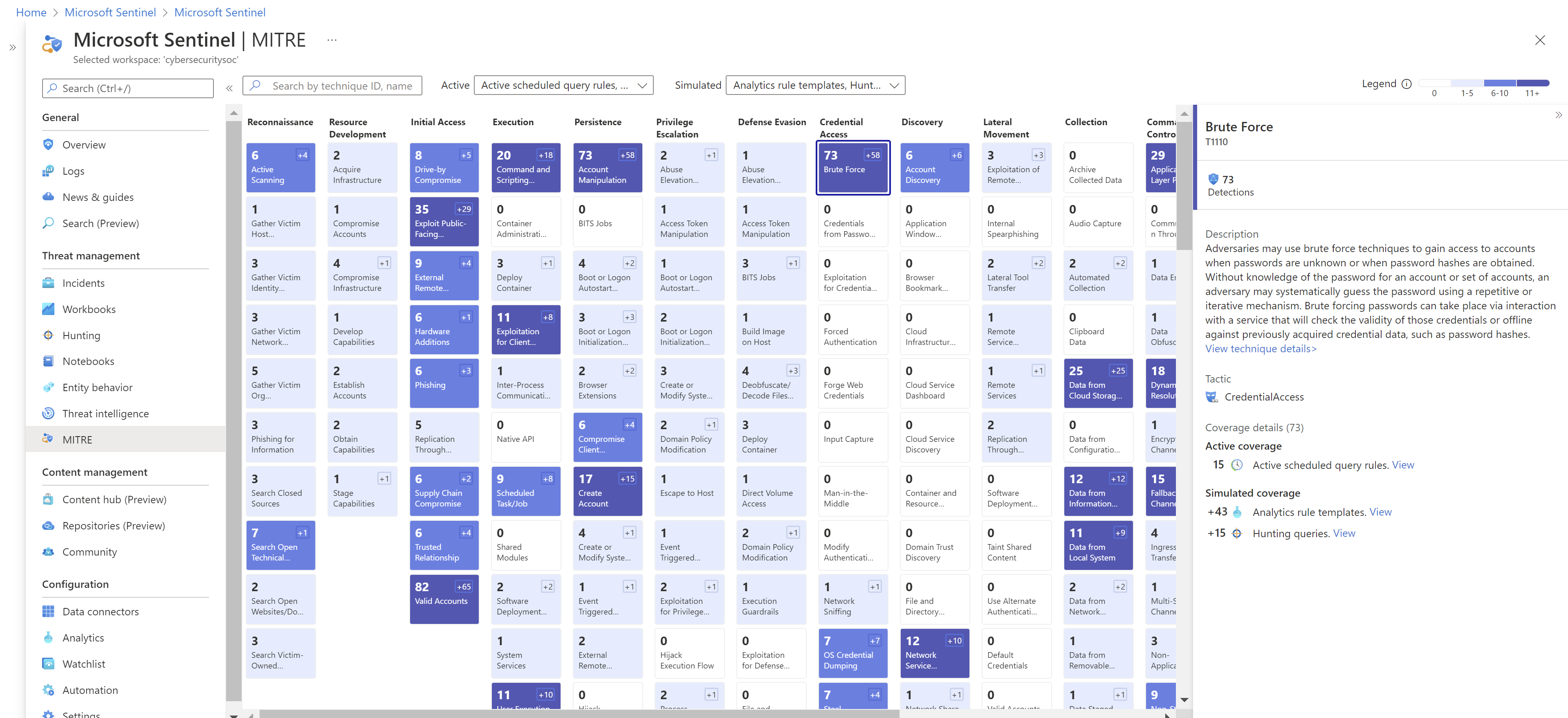

本文說明如何使用 Microsoft Sentinel 中的 MITRE 頁面來檢視工作區中已作用中的偵測,以及可供您設定的偵測,以根據 MITRE ATT&CK® 架構的策略和技術,瞭解貴組織的安全性涵蓋範圍。

Microsoft Sentinel 目前與 MITRE ATT&CK 架構第 13 版對齊。

檢視目前的 MITRE 涵蓋範圍

在 Microsoft Sentinel 的左側 [威脅管理] 功能表中,選取 [MITRE]。 根據預設,涵蓋範圍矩陣中會指出目前作用中的排程查詢和近乎即時 (NRT) 的規則。

使用右上方的圖例,以瞭解您的工作區中目前有多少偵測是針對特定技術作用中。

使用左上角的搜尋列來搜尋矩陣中的特定技術,使用技術名稱或識別碼來檢視組織所選技術的安全性狀態。

在矩陣中選取特定技術,以檢視右側的詳細資料。 在那裡,使用連結來跳至下列任何位置:

選取 [檢視技術詳細數據],以取得 MITRE ATT&CK 架構中所選技術的詳細資訊,知識庫。

選取任何使用中項目的連結,以跳至 Microsoft Sentinel 中的相關區域。

使用可用的偵測來模擬可能的涵蓋範圍

在 MITRE 涵蓋範圍矩陣中,模擬涵蓋範圍是指在您的 Microsoft Sentinel 工作區中可用、但目前尚未設定的偵測。 檢視模擬的涵蓋範圍以瞭解貴組織可能的安全性狀態,若您要設定可用的所有偵測。

在 Microsoft Sentinel 的左側 [一般] 功能表中,選取 [MITRE]。

選取 [模擬] 功能表中的項目,以模擬貴組織可能的安全性狀態。

使用右上角的圖例來瞭解有多少偵測可供您設定,包括分析規則範本或搜捕查詢。

使用左上角的搜尋列來搜尋矩陣中的特定技術,使用技術名稱或識別碼來檢視貴組織所選技術的模擬安全性狀態。

在矩陣中選取特定技術,以檢視右側的詳細資料。 在那裡,使用連結來跳至下列任何位置:

如需 MITRE ATT&CK 架構中所選技術的詳細資訊,請選取 [檢視技術詳細數據] 知識庫。

選取任何模擬項目的連結,以跳至 Microsoft Sentinel 中的相關區域。

例如,選取 [搜捕查詢],以跳至 [搜捕] 頁面。 在那裡,您會看到已篩選的搜捕查詢清單,這些查詢與所選的技術相關聯,並可供您在工作區中設定。

在分析規則和事件中使用 MITRE ATT&CK 架構

在 Microsoft Sentinel 工作區中套用定期執行的 MITRE 技術的排程規則,可增強 MITRE 涵蓋範圍矩陣中為貴組織顯示的安全性狀態。

分析規則:

- 設定分析規則時,請選取要套用至您的規則的特定 MITRE 技術。

- 搜尋分析規則時,請篩選技術所顯示的規則,以更快速地找到您的規則。

如需詳細資訊,請參閱 偵測現 用的威脅和 建立自定義分析規則來偵測威脅。

事件:

當針對已設定 MITRE 技術的規則所呈現的警示建立事件時,這些技術也會新增至事件。

如需詳細資訊,請參閱 使用 Microsoft Sentinel 調查事件。

威脅搜捕:

- 建立新的搜捕查詢時,請選取要套用至您的查詢的特定策略和技術。

- 搜尋使用中的搜捕查詢時,請從方格上方清單中選取項目,以篩選策略所顯示的查詢。 選取查詢以查看右側的策略和技術詳細資料。

- 建立書籤時,請使用繼承自搜捕查詢的技術對應,或建立您自己的對應。

如需詳細資訊,請參閱 使用 Microsoft Sentinel 搜捕威脅,以及在 使用 Microsoft Sentinel 搜捕期間追蹤數據。

下一步

如需詳細資訊,請參閱