依資源管理 Microsoft Sentinel 資料的存取權

一般而言,可存取針對 Microsoft Sentinel 啟用的 Log Analytics 工作區的使用者也可以存取所有工作區資料,包括安全性內容。 系統管理員可以使用 Azure 角色,根據小組中的存取需求,設定 Microsoft Sentinel 中特定功能的存取權。

不過,可能有些使用者只需要存取工作區中的特定資料,但不應該存取整個 Microsoft Sentinel 環境。 例如,您可能會想為他們擁有的伺服器提供非安全性作業 (非 SOC) 小組存取 Windows 事件資料。

在這種情況下,建議您根據允許使用者的資源來設定角色型存取控制 (RBAC),而非讓他們存取工作區或特定的 Microsoft Sentinel 功能。 此方法也稱為設定 資源內容 RBAC。

當使用者能透過可存取的資源存取 Microsoft Sentinel 資料,而非工作區時,他們可以使用下列方法來檢視記錄和活頁簿:

透過資源本身,例如 Azure 虛擬機器。 使用此方法僅檢視特定資源的記錄和活頁簿。

透過 Azure 監視器。 當您想要建立跨越多個資源和/或資源群組的查詢時,請使用此方法。 瀏覽至 Azure 監視器中的記錄和活頁簿時,請將範圍定義為一個或多個特定的資源群組或資源。

在 Azure 監視器中啟用資源內容 RBAC。 如需詳細資訊,請參閱 管理 Azure 監視器中記錄資料和工作區的存取。

注意

如果您的資料不是 Azure 資源,例如 Syslog、CEF 或 Microsoft Entra ID 資料,或自訂收集器所收集的資料,則需要手動設定用來識別資料並啟用存取的資源識別碼。 如需詳細資訊,請參閱 明確設定非 Azure 資源的資源內容 RBAC。

此外,以資源為中心的內容並不支援函式和已儲存的搜尋。 因此,Microsoft Sentinel 中的資源內容 RBAC 不支援像是剖析和 正規化 等 Microsoft Sentinel 功能。

資源內容 RBAC 的案例

下表強調資源內容 RBAC 最實用的案例。 請注意 SOC 小組和非 SOC 小組之間的存取需求差異。

| 需求類型 | SOC 小組 | 非 SOC 小組 |

|---|---|---|

| 權限 | 整個工作區 | 僅限特定資源 |

| 資料存取 | 工作區中的所有資料 | 僅限於小組有權存取的資源資料 |

| 體驗 | 完整的 Microsoft Sentinel 體驗,可能受限於指派給使用者的功能權限 | 僅限記錄查詢和活頁簿 |

如果您的小組對上表所述的非 SOC 小組有類似的存取需求,則資源內容 RBAC 可能為適合貴組織的解決方案。

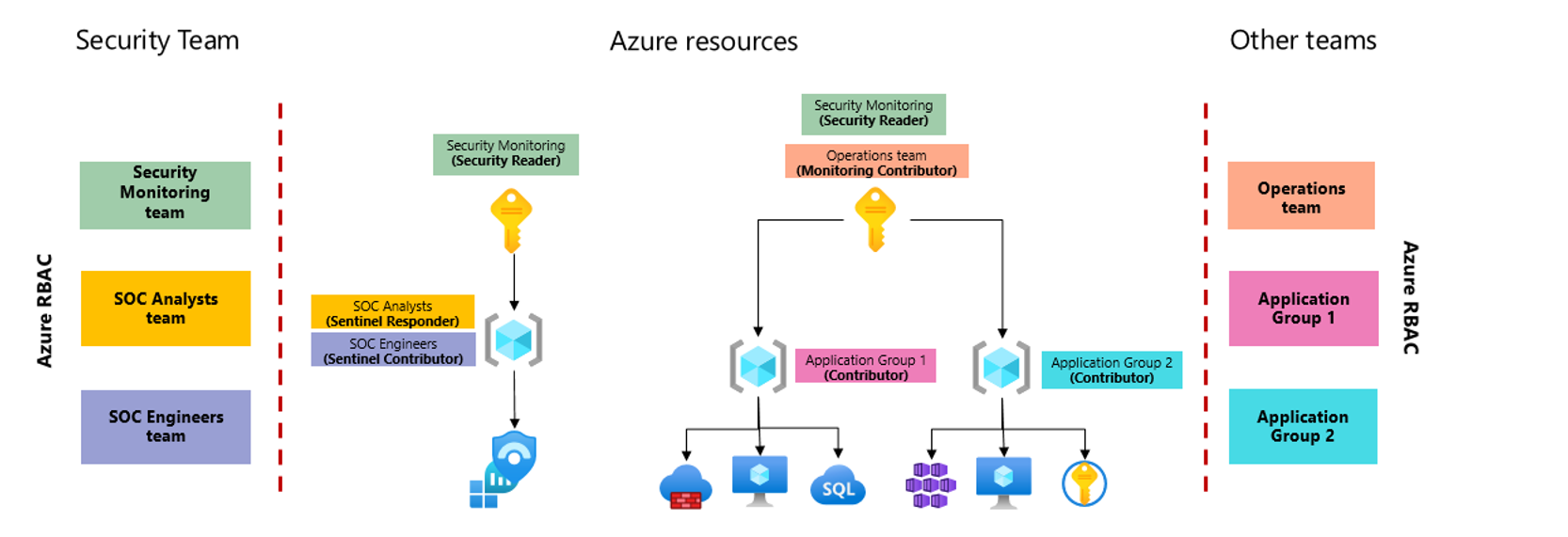

例如,下圖為一個簡化的工作區架構,其中安全性和作業小組需要存取不同的資料集,而資源內容 RBAC 則負責提供其所需的權限。

在此圖中:

- 針對 Microsoft Sentinel 啟用的 Log Analytics 工作區會放在個別訂用帳戶中,以更好地隔離應用程式小組用來裝載其工作負載的訂用帳戶權限。

- 應用程式小組會被授與其各自資源群組的存取權,可以在其中管理其資源。

這個個別的訂用帳戶和資源內容 RBAC 可讓這些小組檢視他們有權存取的任何資源產生的記錄,即使記錄儲存在他們 沒有直接存取權的工作區中也一樣。 應用程式小組可以透過 Azure 入口網站的記錄區域存取其記錄、顯示特定資源的記錄,或透過 Azure 監視器來顯示他們可以同時存取的所有記錄。

明確設定非 Azure 資源的資源內容 RBAC

Azure 資源具有資源內容 RBAC 的內建支援,但在使用非 Azure 資源時,可能需要進行額外的微調。 例如,針對 Microsoft Sentinel 啟用的 Log Analytics 工作區中的資料並非 Azure 資源,包括 Syslog、CEF 或 AAD 資料,或自訂收集器所收集的資料。

如果您想要設定資源內容 RBAC,但您的資料並非 Azure 資源,請使用下列步驟。

明確設定資源內容 RBAC:

請確定您已在 Azure 監視器中 啟用資源內容 RBAC。

針對需要存取資源且不需要整個 Microsoft Sentinel 環境的每個使用者小組建立資源群組。

為每個小組成員指派記錄讀者存取權限。

將資源指派給您建立的資源小組群組,並使用相關的資源識別碼來標記事件。

當 Azure 資源將資料傳送至 Microsoft Sentinel 時,記錄檔記錄會自動標記資料來源的資源識別碼。

提示

建議您將授與存取權的資源分組在為了目的所建立的特定資源群組底下。

如果無法,請確定您的小組直接記錄讀者存取權限,並給您想要存取的資源。

如需資源識別碼的詳細資訊,請參閱:

具有記錄轉接的資源識別碼

使用 常見事件格式 (CEF) 或 Syslog 時,會從多個來源系統使用記錄轉接已收集事件。

例如,當 CEF 或 Syslog 轉送 VM 接聽傳送 Syslog 事件的來源,並將其轉接至 Microsoft Sentinel 時,會將記錄轉送 VM 資源識別碼指派給它們轉送的所有事件。

如果您有多個小組,請確定您有個別記錄轉送 VM,處理每個不同小組的事件。

例如,分隔 VM 可確保使用收集器 VM A 收集屬於 Team A 的 Syslog 事件。

提示

具有 Logstash 集合的資源識別碼

如果您使用 Microsoft Sentinel Logstash 輸出外掛程式 收集資料,請使用 [azure_resource_id] 欄位來設定自訂收集器,以在輸出中包含資源識別碼。

如果您使用資源內容 RBAC,而且希望 API 所收集的事件可供特定使用者使用,請使用為使用者所建立的資源群組資源識別碼。

例如,下列程式碼顯示 Logstash 組態檔範例:

input {

beats {

port => "5044"

}

}

filter {

}

output {

microsoft-logstash-output-azure-loganalytics {

workspace_id => "4g5tad2b-a4u4-147v-a4r7-23148a5f2c21" # <your workspace id>

workspace_key => "u/saRtY0JGHJ4Ce93g5WQ3Lk50ZnZ8ugfd74nk78RPLPP/KgfnjU5478Ndh64sNfdrsMni975HJP6lp==" # <your workspace key>

custom_log_table_name => "tableName"

azure_resource_id => "/subscriptions/wvvu95a2-99u4-uanb-hlbg-2vatvgqtyk7b/resourceGroups/contosotest" # <your resource ID>

}

}

提示

您可能想要新增多個output區段,以區分套用至不同事件的標記。

使用 Log Analytics API 集合的資源識別碼

使用 Log Analytics 資料收集器 API 收集時,您可以使用 HTTPx-ms-AzureResourceId要求標頭,並指派具有資源識別碼的事件。

如果您使用資源內容 RBAC,而且希望 API 所收集的事件可供特定使用者使用,請使用為使用者所建立的資源群組資源識別碼。

資源內容 RBAC 的替代方案

根據貴組織所需的權限,使用資源內容 RBAC 可能無法提供完整的解決方案。 舉例來說,假設結構如上一節所述的組織也必須將 Office 365 記錄的存取權授與內部稽核小組。 在這個情況下,他們就可能會使用資料表層級 RBAC,將整個 OfficeActivity 資料表的存取權授與稽核小組,而無須授與任何其他資料表的存取權限。

下列清單描述其他資料存取解決方案可能更符合您需求的案例:

| 狀況 | 解決方法 |

|---|---|

| 子公司具有 SOC 小組,需要完整的 Microsoft Sentinel 體驗。 | 在此情況下,請使用多工作區架構來分隔您的資料存取權限。 如需詳細資訊,請參閱: |

| 您想要提供特定事件種類的存取權。 | 例如,提供 Windows 系統管理員存取所有系統中 Windows 安全性事件的存取權。 在這種情況下,請使用 資料表等級 RBAC 來定義每個資料表的存取權限。 |

| 限制對更細微層級的存取,無論是否根據資源,或只限制為事件中欄位的子集 | 例如,您可能會想根據使用者的子公司限制存取 Office 365 記錄。 在此情況下,使用內建與 Power BI 儀表板和報表 的整合,提供資料存取權。 |

| 依管理群組限制存取 | 將 Microsoft Sentinel 放到安全性專用的獨立管理群組下,以確保群組成員只會繼承最低權限。 在您的安全性小組內,根據每個群組函式,將權限指派給不同群組。 由於所有小組都可以存取整個工作區,因此他們只能存取他們受指派的 Microsoft Sentinel 角色所能存取完整的 Microsoft Sentinel 體驗。 如需詳細資訊,請參閱 Microsoft Sentinel 中的權限。 |

下一步

如需詳細資訊,請參閱 Microsoft Sentinel 中的權限。