利用 Microsoft 所產生的威脅情報,使用 [Microsoft Defender 威脅情報分析] 規則來產生高逼真度的警示和事件。 Microsoft Sentinel 中這個內建規則會將具有常見事件格式 (CEF) 記錄的指標與具有網域和 IPv4 威脅指標的 Windows DNS 事件、syslog 資料等等進行比對。

必要條件

您必須安裝一或多個支援的資料連接器,才能產生高逼真度的警示和事件。 不需要進階 Microsoft Defender 威脅情報授權。 從內容中樞安裝適當的解決方案,以連結這些資料來源:

- 透過舊版代理程式常見的事件格式 (CEF)

- 透過舊版代理程式 Windows DNS (預覽)

- 透過舊版代理程式進行 Syslog

- Microsoft 365 (先前為 Office 365)

- Azure 活動記錄

- 透過 AMA 的 Windows DNS

- ASIM 網路會話

例如,視您的資料來源而定,您可以使用下列解決方案和資料連接器:

設定相符的分析規則

當您啟用 Microsoft Defender 威脅情報分析規則時,會設定比對分析。

在 [設定] 區段下,選取 [Analytics] 功能表。

選取 [規則範本] 索引標籤。

在搜尋視窗中輸入 [威脅情報]。

選取 [Microsoft Defender 威脅情報分析] 規則範本。

請選取建立規則。 規則詳細資料是唯讀的,且已啟用規則的預設狀態。

選取 [檢閱]>[建立]。

資料來源和指標

Microsoft Defender 威脅情報分析會以下列方式將您的記錄與網域、IP 和 URL 指標進行比對:

- 內嵌到 Log Analytics 資料表中的

CommonSecurityLog若在RequestURL欄位填入會比對 URL 和網域指標,而在DestinationIP欄位填入則會比對 IPv4 指標。 -

Windows DNS 記錄,其中內嵌到

SubType == "LookupQuery"資料表的DnsEvents在Name欄位填入會比對網域指標,而在IPAddresses欄位填入則會比對 IPv4 指標。 -

Syslog 事件,其中內嵌到

Facility == "cron"資料表的Syslog會比對直接來自SyslogMessage欄位的網域與 IPv4 指標。 - 內嵌到 資料表的

OfficeActivity會比對直接來自ClientIP欄位的 IPv4 指標。 - 內嵌到 資料表的

AzureActivity會比對直接來自CallerIpAddress欄位的 IPv4 指標。 -

如果欄位中已填入 ,則 ASIM DNS 記錄 會內嵌到

ASimDnsActivityLogs資料表中DnsQuery符合網域指標,以及欄位中的DnsResponseNameIPv4 指標。 -

如果填入下列一或多個字段,則內嵌到數據表中的 ASIM 網路會話會比對 IPv4 指標:

ASimNetworkSessionLogs、、DstIpAddrDstNatIpAddr、SrcNatIpAddr、 。SrcIpAddrDvcIpAddr

對透過比對分析所產生的事件進行分級

如果 Microsoft 的分析找到相符項,則所產生的任何警示都會分組為事件。

使用下列步驟,將 Microsoft Defender 威脅情報分析規則所產生的事件分級:

在已啟用 Microsoft Defender 威脅情報分析規則的 Microsoft Sentinel 工作區中,選取 [事件],然後搜尋 [Microsoft Defender 威脅情報分析]。

找到的任何事件都會出現在方格中。

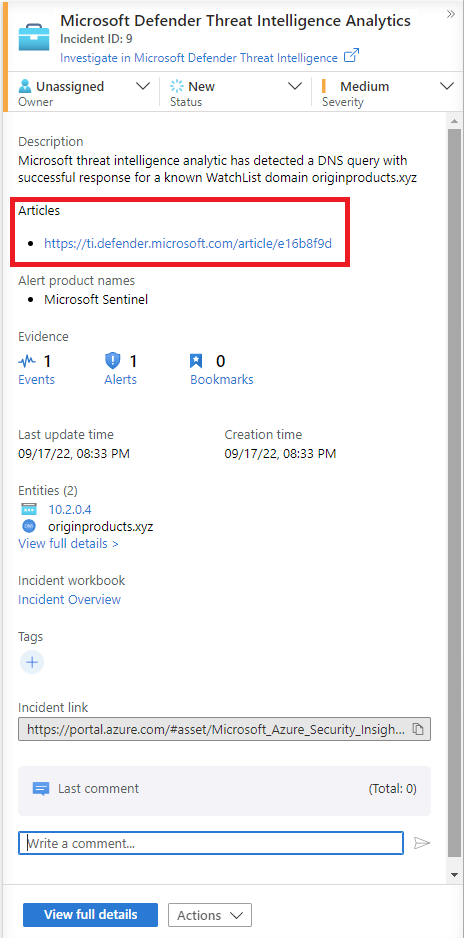

選取 [檢視完整詳細資料],以檢視實體和其他關於事件的詳細資料,例如特定警示。

以下是範例。

觀察指派給警示和事件的嚴重性。 根據指標的比對方式,將適當的嚴重性 (

Informational到High) 指派給警示。 例如,如果指標與允許流量的防火牆記錄相符,就會產生高嚴重性警示。 如果相同的指標與封鎖流量的防火牆記錄相符,則產生的警示為低或中。然後,警示會根據個別的可觀察項目進行分組。 例如,在 24 小時的時段內產生的所有警示,只要符合

contoso.com網域都會被分組為單一事件,並根據最高警示嚴重性指派嚴重性。觀察指標資訊。 找到相符項目時,指標會發佈至 Log Analytics

ThreatIntelligenceIndicators資料表,並顯示在 [威脅情報] 頁面中。 對於從此規則發佈的任何指標,來源會定義為Microsoft Threat Intelligence Analytics。

以下是 ThreatIntelligenceIndicators 資料表的範例。

以下是在管理介面中搜尋指標的範例。

從 Microsoft Defender 威脅情報分析中取得其他內容

除了高逼真度警示和事件,某些 Microsoft Defender 威脅情報 指標包含 Intel Explorer 中參考文章的連結。

如需詳細資訊,請參閱 使用 Intel Explorer 搜尋和樞紐分析。

相關內容

在本文中,您已了解如何連接 Microsoft 所產生的威脅情報來產生警示和事件。 若要進一步了解 Microsoft Sentinel 的威脅情報,請參閱下列文章:

- 在 Microsoft Sentinel 中使用威脅指標。

- 將 Microsoft Sentinel 連線至 STIX/TAXII 威脅情報摘要。

- 將威脅情報平台連線至 Microsoft Sentinel。

- 查看哪些 TIP 平台、TAXII 摘要和擴充可立即與 Microsoft Sentinel 整合。

![顯示 [作用中] 規則索引標籤上已啟用 Microsoft Defender 威脅情報分析規則的螢幕擷取畫面。](media/use-matching-analytics-to-detect-threats/configure-matching-analytics-rule.png)