設定 Kerberos 金鑰發佈中心 Proxy

具有安全性意識的客戶,例如:財務或政府組織,通常會使用智慧卡登入。 智慧卡可藉由要求多重要素驗證 (MFA),讓部署更安全。 然而,針對 Azure 虛擬桌面工作階段的 RDP 部分,智慧卡需要直接連線或「直視」,搭配 Active Directory (AD) 網域控制站進行 Kerberos 驗證。 如果沒有此直接連接,使用者就無法從遠端連線自動登入組織的網路。 Azure 虛擬桌面部署中的使用者可以使用 KDC Proxy 服務,透過 Proxy 處理此驗證流量,然後從遠端登入。 KDC Proxy 允許 Azure 虛擬桌面工作階段的遠端桌面通訊協定驗證,讓使用者安全地登入。 這可以讓您更輕鬆地在家工作,並讓特定災害復原情節更順暢地執行。

然而,設定 KDC Proxy 通常涉及在 Windows Server 2016 或更新版本中指派 Windows Server 閘道角色。 如何使用遠端桌面服務角色登入 Azure 虛擬桌面? 為回答此問題,讓我們快速看一下元件。

Azure 虛擬桌面服務具有兩個需要驗證的元件:

- Azure 虛擬桌面用戶端中的摘要提供使用者可存取的可用桌面或應用程式清單。 此驗證流程會在 Microsoft Entra ID 中發生,這表示此元件不是本文的重點。

- 來自使用者選取其中一個可用資源結果的 RDP 工作階段。 此元件使用 Kerberos 驗證,而且需要遠端使用者的 KDC Proxy。

本文將說明如何在 Azure 入口網站的 Azure 虛擬桌面用戶端中設定摘要。 如果您想要了解如何設定 RD 閘道角色,請參閱部署 RD 閘道角色。

必要條件

若要設定 Azure 虛擬桌面工作階段主機搭配 KDC Proxy,您需要下列項目:

- 存取 Azure 入口網站和 Azure 系統管理員帳戶。

- 遠端用戶端機器必須執行 Windows 10 或更新版本,並且已安裝 Windows 桌面用戶端。 目前不支援 Web 用戶端。

- 您必須已在機器上安裝 KDC Proxy。 若要了解如何執行,請參閱設定 Azure 虛擬桌面的 RD 閘道角色。

- 機器的 OS 必須為 Windows Server 2016 或更新版本。

確定您符合這些需求之後,即可準備開始進行。

如何設定 KDC Proxy

若要設定 KDC Proxy:

以系統管理員身分登入 Azure 入口網站。

請前往 Azure 虛擬桌面頁面。

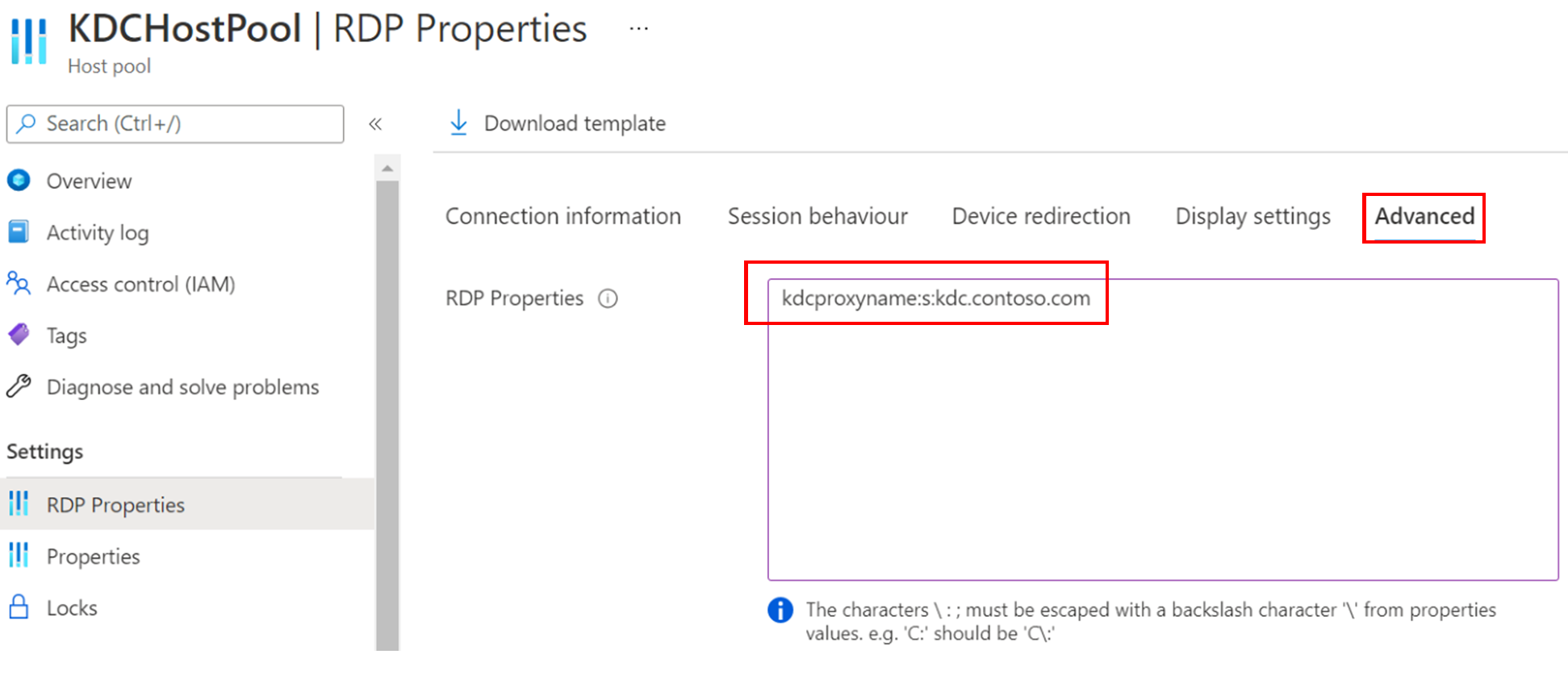

選取您想要針對其啟用 KDC Proxy 的主機集區,然後選取 [RDP 屬性]。

選取 [進階] 索引標籤,然後以下列格式輸入不含空格的值:

kdcproxyname:s:<fqdn>

選取 [儲存]。

選取的主機集區現在應該開始發佈 RDP 連線檔案,其中包含您在步驟 4 中輸入的 kdcproxyname 值。

下一步

若要了解如何管理 KDC Proxy 的遠端桌面服務端,並指派 RD 閘道角色,請參閱部署 RD 閘道角色。

如果您對縮放 KDC Proxy 伺服器感興趣,請了解如何在將高可用性新增至 RD Web 和閘道 Web 前端設定 KDC Proxy 的高可用性。

意見反映

即將推出:我們會在 2024 年淘汰 GitHub 問題,並以全新的意見反應系統取代並作為內容意見反應的渠道。 如需更多資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交及檢視以下的意見反映: