虛擬中樞內的路由功能是由路由器所提供,該路由器會使用邊界閘道協定 (BGP) 來管理閘道之間的所有路由。 虛擬中樞可以包含多個閘道,例如站對站 VPN 閘道、ExpressRoute 閘道、點對站閘道、Azure 防火牆。 此路由器也會在連線至虛擬中樞的虛擬網路之間提供傳輸連線能力,且最多可支援 50 Gbps 的彙總輸送量。 這些路由功能適用於標準虛擬 WAN 客戶。

若要設定路由,請參閱如何設定虛擬中樞路由。

路由概念

下列章節描述虛擬中樞路由中的重要概念。

中樞路由表

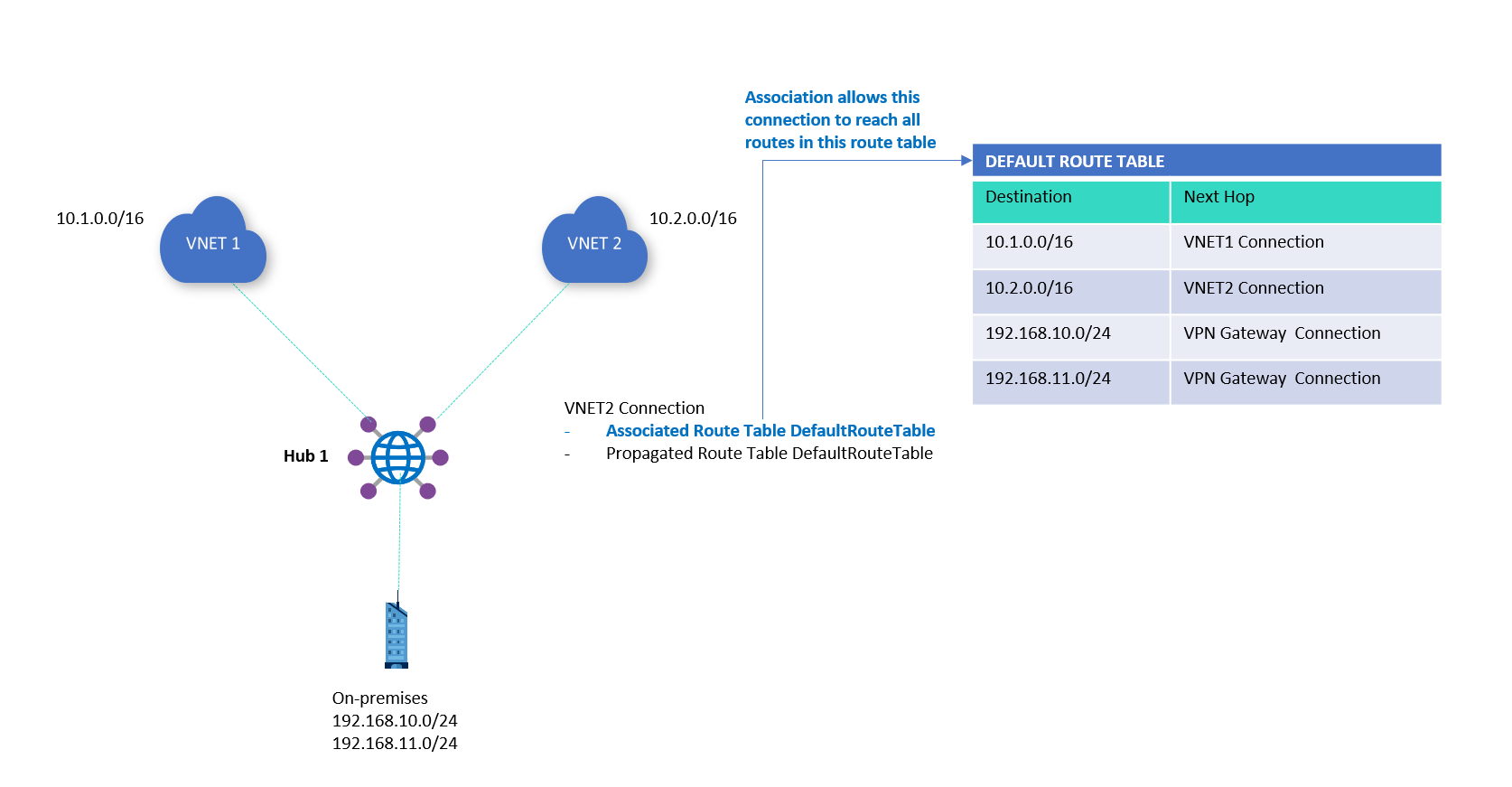

虛擬中樞路由表可包含一或多個路由。 路由包含其名稱、標籤、目的地類型、目的地前置詞清單,以及要路由傳送的封包下一個躍點資訊。 連線通常會有與路由表建立關聯或傳播至路由表的路由設定。

中樞路由意圖與原則

路由意圖和路由原則可讓您設定虛擬 WAN 中樞,以透過 Azure 防火牆 虛擬 WAN 中樞、新一代防火牆 NVA 或部署於虛擬 WAN 中樞的軟體即服務解決方案,傳送因特網系結和私人(點對站、站對站、ExpressRoute、網路虛擬設備)流量的流量。 路由原則有兩種類型:網際網路流量與私人流量路由原則。 每個虛擬 WAN 中樞最多可以有一個因特網流量路由原則和一個私人流量路由原則,每一個都有下一個躍點資源。

雖然私人流量同時包含分支和虛擬網路位址前綴,但路由原則會將它們視為路由意圖概念內的一個實體。

因特網流量路由原則:在虛擬 WAN 中樞上設定因特網流量路由原則時,所有分支(使用者 VPN(點對站 VPN)、站對站 VPN 和 ExpressRoute,以及該虛擬 WAN 中樞的虛擬網路連線,會將因特網系結的流量轉送至路由原則的 Azure 防火牆 資源或指定為路由原則一部分的第三方安全性提供者。

私人流量路由原則:在虛擬 WAN 中樞上設定私人流量路由原則時,所有分支和虛擬網路流量進出虛擬 WAN 中樞,包括中樞間流量,都會轉送至私人流量路由原則中指定的下一個躍點 Azure 防火牆 資源。

如需詳細資訊,請參閱 如何設定虛擬 WAN 中樞路由意圖和路由原則。

連線

連線是具有路由設定的 Resource Manager 資源。 連線的四個類型為:

- VPN 連線:將 VPN 站台連線至虛擬中樞 VPN 閘道。

- ExpressRoute 連線:將 ExpressRoute 線路連線至虛擬中樞 ExpressRoute 閘道。

- P2S 設定連線:將使用者 VPN (點對站) 設定連線至虛擬中樞使用者 VPN (點對站) 閘道。

- 中樞虛擬網路連線:將虛擬網路連線至虛擬中樞。

您可以在設定期間設定虛擬網路連線的路由設定。 根據預設,所有連線都會與預設路由表建立關聯並且傳播至其中。

關聯

每個連線都與一個路由表建立關聯。 將連線與路由表建立關聯,可將流量 (來自該連線) 傳送至路由表中表示為路由的目的地。 連線的路由設定會顯示相關路由表。 多個連線可以與相同的路由表建立關聯。 所有 VPN、ExpressRoute 和使用者 VPN 連線都與相同 (預設) 路由表建立關聯。

根據預設,所有連線都會與虛擬中樞內的預設路由表建立關聯。 每個虛擬中樞都有自己的預設路由表,可加以編輯以新增靜態路由或路由。 以靜態方式新增的路由會優先於相同前置詞的動態學習路由。

傳播

連線會動態地將路由傳播至路由表。 使用 VPN 連線、ExpressRoute 連線或 P2S 設定連線時,會使用 BGP 將路由從虛擬中樞傳播到內部部署路由器。 路由可以傳播至一或多個路由表。

無路由表也可供每個虛擬中樞使用。 傳播至「無」路由表表示不需要從連線傳播任何路由。 VPN、ExpressRoute 和使用者 VPN 連線會將路由傳播至同一組路由表。

標籤

標籤提供以邏輯方式分組路由表的機制。 這在將路由從連線傳播到多個路由表期間特別有幫助。 例如,預設路由表有一個稱為「預設」的內建標籤。 當使用者將連線路由傳播至「預設」標籤時,會自動套用至虛擬 WAN 中每個中樞的所有預設路由表。

如果未在虛擬網路連線傳播至的標籤清單中指定標籤,則虛擬網路聯機會自動傳播至 「預設」標籤。

設定虛擬網路連線中的靜態路由

設定靜態路由提供一種機制,以引導來自中樞的流量通過下一個躍點 IP,可能是連結至虛擬中樞的輪輻虛擬網路中布建的網路虛擬設備(NVA)。 靜態路由是由路由名稱、目的地前置詞清單和下一個躍點 IP 所組成。

刪除靜態路由

若要刪除靜態路由,必須從路由所在的路由表中加以刪除。 如需步驟,請參閱刪除路由。

預先存在路由的路由表

路由表現在具有關聯和傳播的功能。 既有的路由表沒有這些功能。 如果您有中樞路由中既有的路由,而且想要使用新功能,請考慮下列專案:

虛擬中樞內具有既有路由的標準虛擬 WAN:

如果您在 Azure 入口網站 中樞的 [路由] 區段中有預先存在的路由,則必須先刪除它們,然後嘗試建立新的路由表(Azure 入口網站 中樞的 [路由表] 區段中提供)。

虛擬中樞內具有既有路由的基本虛擬 WAN:

如果您在 Azure 入口網站 中樞的路由區段中有預先存在的路由,則必須先將其刪除,然後將基本虛擬 WAN 升級至標準虛擬 WAN。 請參閱將虛擬 WAN 從基本升級至標準。

中樞重設

虛擬中樞重設僅能在 Azure 入口網站中使用。 重設可讓您將任何失敗的資源 (例如路由表、中樞路由器或虛擬中樞資源本身) 移回其正確的佈建狀態。 請先考慮重設中樞,再連絡Microsoft以取得支援。 這項作業不會重設虛擬中樞內的任何閘道。

其他考量

設定虛擬 WAN 路由時,請考慮下列專案:

- 所有分支連線 (點對站、站對站與 ExpressRoute) 都必須與預設路由表建立關聯。 如此一來,所有分支都會學習相同的前置詞。

- 所有分支連線都必須將其路由散佈至相同的一組路由表。 例如,若您決定將分支散佈至預設路由表,則此設定應該在所有分支之間保持一致。 因此,與預設路由表建立關聯的所有連線都能夠連接所有分支。

- 當您在多個區域中使用 Azure 防火牆時,所有輪輻虛擬網路都必須與相同的路由表建立關聯。 例如,無法讓 VNet 的子集通過 Azure 防火牆,而其他 VNet 則略過相同虛擬中樞內的 Azure 防火牆。

- 您可以在單一虛擬網路連線上指定多個下一個躍點IP位址。 不過,虛擬網路連線不支援輪輻虛擬網路中「相同」網路虛擬設備的「多重/唯一」下一個躍點 IP,「如果」其中一個具有下一個躍點 IP 的路由表示為公用 IP 位址或 0.0.0.0.0/0 (因特網)

- 與 0.0.0.0/0 路由相關的所有資訊僅限於本機中樞的路由表。 此路由不會散佈至中樞內。

- 若該首碼比虛擬網路首碼短,則只能使用虛擬 WAN 來設定輪輻中的路由。 例如,在上圖中,輪輻 VNET1 的首碼為 10.1.0.0/16:在此情況下,虛擬 WAN 無法插入符合虛擬網路首碼的路由 (10.1.0.0/16) 或任何子網路 (10.1.0.0/24、10.1.1.0/24)。 換句話說,虛擬 WAN 無法吸引位於相同虛擬網路中兩個子網路間的流量。

- 雖然相同虛擬 WAN 上的兩個中樞會宣告彼此的路由(只要將傳播啟用至相同的標籤),但這只適用於動態路由。 定義靜態路由後則不適用於此情況。

- 設定靜態路由時,請勿使用中樞路由器 IP 作為下一個躍點。

- 如果您打算從 VNet 和 UDR 路由中移除 Azure BGP 社群,請勿將這些路由公告回虛擬 WAN。 這樣做會建立路由問題和中斷。

下一步

- 若要設定路由,請參閱如何設定虛擬中樞路由。

- 如需虛擬 WAN 的詳細資訊,請參閱常見問題集。