開啟網路保護

適用於:

- 適用於端點的 Microsoft Defender 方案 1

- 適用於端點的 Microsoft Defender 方案 2

- Microsoft Defender XDR

- 伺服器的 Microsoft Defender

- Microsoft Defender 防毒軟體

平台

- Windows

- Linux (請參閱 Linux) 的網路保護

- macOS (請參閱 macOS) 的網路保護

提示

想要體驗適用於端點的 Microsoft Defender 嗎? 注册免費試用版。

網路保護 可協助防止員工使用任何應用程式來存取可能在因特網上裝載網路釣魚詐騙、惡意探索和其他惡意內容的危險的網域。 您可以稽核測試環境中的 網路保護 ,以在啟用網路保護之前檢視哪些應用程式會遭到封鎖。

檢查網路保護是否已啟用

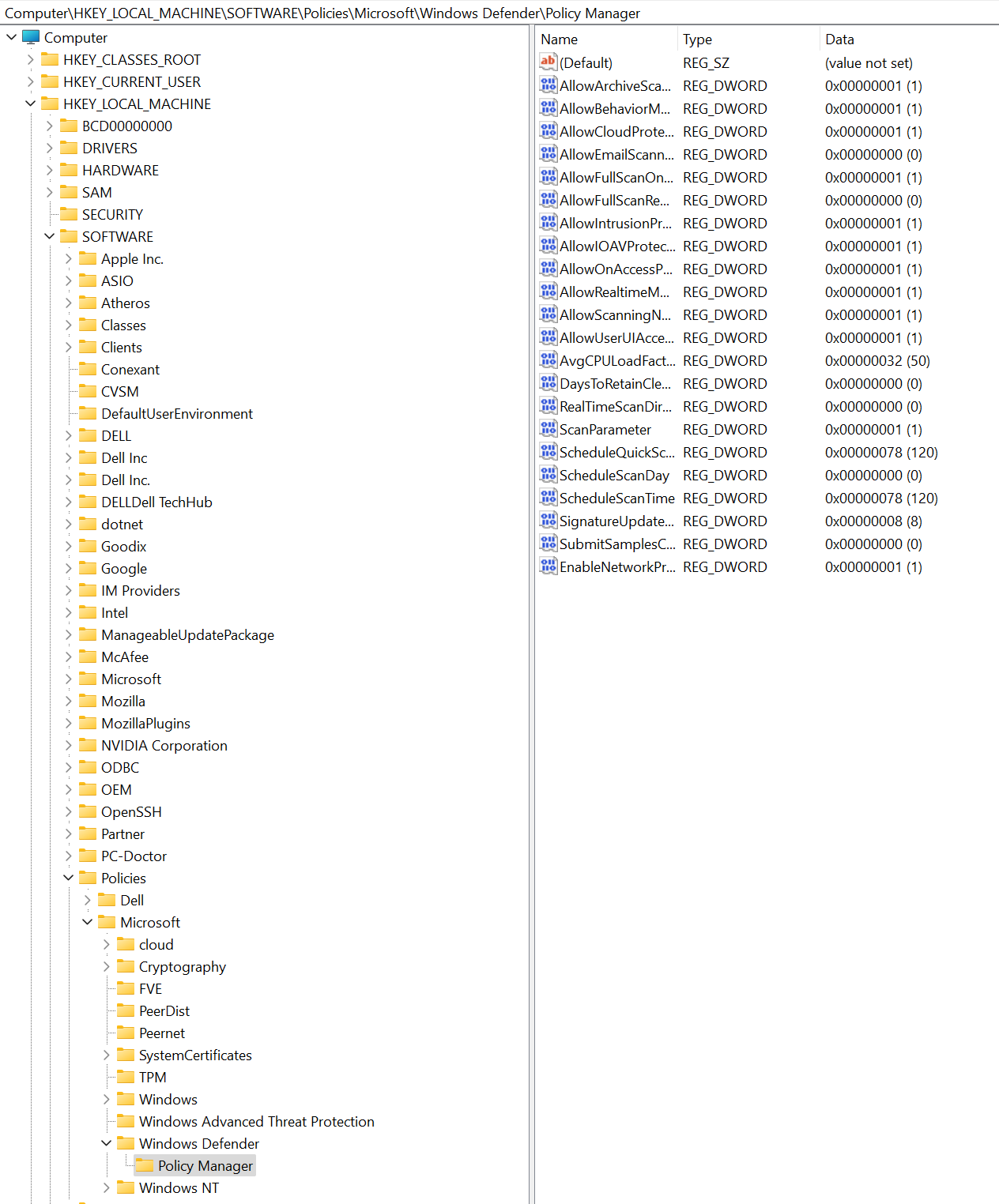

您可以使用登錄 編輯器 來檢查網路保護的狀態。

選取工作列中的 [ 開始 ] 按鈕,然後輸入

regedit。 在結果清單中,選取 [登錄編輯器] 加以開啟。從側邊功能表選擇 [HKEY_LOCAL_MACHINE ]。

流覽巢狀功能表至>>Windows Defender>原則管理員Microsoft>軟體原則。

如果密鑰遺失,請流覽至 [軟體>Microsoft>Windows Defender>惡意探索防護>網络保護]。

選 取 [EnableNetworkProtection] 以查看裝置上的網络保護目前狀態:

- 0 或 關閉

- 1 或 開啟

- 2 或 稽核 模式

啟用網路保護

若要啟用網路保護,您可以使用下列其中一種方法:

PowerShell

在 Windows 裝置上,選取 [開始],輸入

powershell,以滑鼠右鍵按兩下 [Windows PowerShell],然後選取 [以系統管理員身分執行]。執行下列 Cmdlet:

Set-MpPreference -EnableNetworkProtection Enabled針對 Windows Server,請使用下表所列的其他命令:

Windows Server 版本 命令 Windows Server 2022 和更新版本 set-mpPreference -AllowNetworkProtectionOnWinServer $trueWindows Server 2016

Windows Server 2012 R2set-MpPreference -AllowNetworkProtectionDownLevel $true

set-MpPreference -AllowNetworkProtectionOnWinServer $true(此步驟是選擇性的。) 若要將網路保護設定為稽核模式,請使用下列 Cmdlet:

Set-MpPreference -EnableNetworkProtection AuditMode若要關閉網路保護,請使用

Disabled參數,而不是AuditMode或Enabled。

行動裝置管理 (MDM)

使用 EnableNetworkProtection 設定服務提供者 (CSP) 啟用或停用網路保護或啟用稽核模式。

在啟用或停用網路保護或啟用稽核模式之前,請先將 Microsoft Defender 反惡意代碼平臺更新為最新版本。

Microsoft Intune

適用於端點的 Microsoft Defender 比較基準方法

移至 [端點安全>性>基準]適用於端點的 Microsoft Defender [基準]。

選 取 [建立配置檔],然後提供配置檔的名稱,然後選取 [ 下一步]。

在 [組態設定] 區段中,移至 [受攻擊面縮小規則>集區塊]、[啟用] 或 [稽核啟用網络保護]。 選取 [下一步]。

選取組織所需的適當 範圍標籤 和 指派 。

檢閱所有資訊,然後選取 [ 建立]。

防病毒軟體原則方法

移至 [端點安全>性防病毒軟體]。

選取 [建立原則]。

在 [建立原則] 飛出視窗中,從 [平臺] 列表中選擇 [Windows 10]、[Windows 11] 和 [Windows Server]。

從 [配置檔] 列表中選擇 [Microsoft Defender 防病毒軟體],然後選擇 [建立]。

提供配置檔的名稱,然後選取 [ 下一步]。

在 [組態設定] 區段中,針對 [啟用網络保護] 選取 [已停用]、[啟用 (封鎖模式) ] 或 [啟用 (稽核模式]) ,然後選取 [下一步]。

選取組織所需的適當 [ 指派 ] 和 [ 範圍] 標籤 。

檢閱所有資訊,然後選取 [ 建立]。

組態配置檔方法

登入 Microsoft Intune 系統管理中心 (https://intune.microsoft.com) 。

移至 [裝置>組態配置檔>] [建立配置檔]。

在 [ 建立配置檔] 飛出視窗中,選取 [ 平臺 ],然後選擇 [配置檔類型 ] 作為 [範本]。

在 範本名稱中,從範本清單中選擇 [端點保護 ],然後選取 [ 建立]。

移至 [Endpoint protection>Basics],提供配置檔的名稱,然後選取 [ 下一步]。

在 [組態設定] 區段中,移至 [Microsoft Defender 惡意探索防護>網络篩選>網络保護>啟用或稽核]。 選取 [下一步]。

選取組織所需的適當 範圍標籤、 指派和 適用性規則 。 系統管理員可以設定更多需求。

檢閱所有資訊,然後選取 [ 建立]。

群組原則

使用下列程式,在已加入網域的計算機或獨立計算機上啟用網路保護。

在獨立計算機上,移至 [ 開始 ],然後輸入並選取 [編輯組策略]。

-或-

在已加入網域 群組原則 管理計算機上,開啟 [群組原則 管理控制台],以滑鼠右鍵按下您要設定的 群組原則 物件,然後選取 [編輯]。

在 [群組原則管理編輯器] 中,移至 [電腦設定] 然後選取 [系統管理範本]。

將樹狀結構展開至 Windows 元件>Microsoft Defender 防病毒軟體>Microsoft Defender 惡意探索防護>網路保護。

請注意,在舊版 Windows 上,群組原則 路徑可能會有 Windows Defender 防毒軟體,而不是 Microsoft Defender 防病毒軟體。

按兩下 [ 防止使用者和應用程式存取危險的網站 ] 設定,並將選項設定為 [ 已啟用]。 在 options 區段中,您必須指定下列其中一個選項:

- 封鎖 - 使用者無法存取惡意IP位址和網域。

- 停用 (預設) - 網路保護功能無法運作。 不會封鎖使用者存取惡意網域。

- 稽核模式 - 如果使用者造訪惡意 IP 位址或網域,就會在 Windows 事件記錄檔中記錄事件。 不過,不會封鎖使用者造訪位址。

重要事項

若要完全啟用網络保護,您必須將 [群組原則] 選項設定為 [啟用],然後在選項下拉功能表中選取 [封鎖]。

(此步驟是選擇性的。) 請遵循檢查是否已啟用網路保護中的步驟,確認您的 群組原則 設定正確無誤。

Microsoft Configuration Manager

開啟組態管理員主控台。

移至 [資產與合規性>Endpoint Protection>] [Windows Defender 惡意探索防護]。

從功能區選取 [建立惡意探索防護原則 ] 以建立新原則。

- 若要編輯現有的原則,請選取原則,然後從功能區或按滑鼠右鍵功能表中選取 [ 屬性 ]。 從 [ 網络保護 ] 索引標籤編輯 [設定 網络保護] 選項。

在 [一 般 ] 頁面上,指定新原則的名稱,並確認已啟用 [網络保護 ] 選項。

在 [ 網络保護] 頁面上,針對 [ 設定網络保護 ] 選項選取下列其中一個設定:

- 封鎖

- 稽核

- Disabled

完成其餘步驟,並儲存原則。

從功能區中,選取 [ 部署 ] 以將原則部署至集合。

從裝置移除惡意探索防護設定的重要資訊

使用 Configuration Manager 部署惡意探索防護原則之後,如果您移除部署,就不會從用戶端移除惡意探索防護設定。 此外,如果您移除用戶端的惡意探索防護部署,Delete not supported則會記錄在用戶端的 ExploitGuardHandler.log Configuration Manager 中。

在 SYSTEM 內容中使用下列 PowerShell 腳本來正確移除惡意探索防護設定:

$defenderObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_Defender02" -Filter "InstanceID='Defender' and ParentID='./Vendor/MSFT/Policy/Config'"

$defenderObject.AttackSurfaceReductionRules = $null

$defenderObject.AttackSurfaceReductionOnlyExclusions = $null

$defenderObject.EnableControlledFolderAccess = $null

$defenderObject.ControlledFolderAccessAllowedApplications = $null

$defenderObject.ControlledFolderAccessProtectedFolders = $null

$defenderObject.EnableNetworkProtection = $null

$defenderObject.Put()

$exploitGuardObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_ExploitGuard02" -Filter "InstanceID='ExploitGuard' and ParentID='./Vendor/MSFT/Policy/Config'"

$exploitGuardObject.ExploitProtectionSettings = $null

$exploitGuardObject.Put()

另請參閱

提示

想要深入了解? Engage 技術社群中的Microsoft安全性社群:適用於端點的 Microsoft Defender 技術社群。