回應遭入侵的連接器

提示

您是否知道您可以免費試用 Microsoft Defender 全面偵測回應 Office 365 方案 2 中的功能? 使用 Microsoft Defender 入口網站試用中樞的 90 天 適用於 Office 365 的 Defender 試用版。 在這裡瞭解誰可以註冊和 試用條款。

連接器可用來啟用 Microsoft 365 與您在內部部署環境中的電子郵件伺服器之間的郵件流程。 如需詳細資訊,請參閱 使用 Exchange Online 中的連接器設定郵件流程。

當攻擊者建立新的連接器,或修改現有的連接器以傳送垃圾郵件或網路釣魚電子郵件時,具有 Type 值 OnPremises 的輸入連接器會被視為遭到入侵。

本文說明遭入侵連接器的徵兆,以及如何重新取得其控制權。

遭入侵連接器的徵兆

遭入侵的連接器會展現下列一或多個特性:

- 輸出郵件數量突然暴增。

- 位址 (也稱為郵件寄件者位址、P1 發件者或信封發件者) ,以及在輸出電子郵件中也稱為發件者位址或 P2 發件) 人 (

5322.From位址之間的5321.MailFrom不符。 如需這些寄件者的詳細資訊,請參閱 EOP 如何驗證寄件者位址以防止網路釣魚。 - 從未布建或註冊的網域傳送的輸出郵件。

- 連接器遭到封鎖,無法傳送或轉送郵件。

- 輸入連接器的存在,不是由系統管理員所建立。

- 未經授權的現有連接器設定變更 (例如名稱、功能變數名稱和IP位址) 。

- 最近遭入侵的系統管理員帳戶。 建立或編輯連接器需要系統管理員存取權。

如果您看到這些徵兆或其他不尋常的徵兆,您應該進行調查。

保護電子郵件函式並將其還原至可疑遭入侵的連接器

執行下列 所有 步驟,重新取得連接器的控制權。 只要您懷疑有問題,請儘快完成步驟,以確定攻擊者不會繼續控制連接器。 這些步驟也可協助您移除攻擊者可能已新增至連接器的任何後門專案。

步驟 1:識別輸入連接器是否遭到入侵

檢閱最近的可疑連接器流量或相關訊息

在 [適用於 Office 365 的 Microsoft Defender 方案 2] 中,於 開啟 Microsoft Defender 入口網站https://security.microsoft.com,然後移至 [總管]。 或者,若要直接移至 [ 總管] 頁面,請使用 https://security.microsoft.com/threatexplorer。

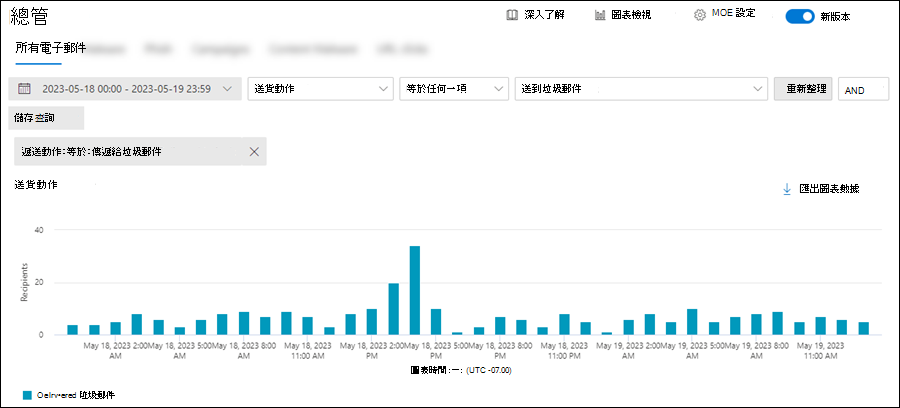

在 [ 總管] 頁面上,確認已選取 [ 所有電子郵件 ] 索引標籤,然後設定下列選項:

- 選取日期/時間範圍。

- 選取 [連接器]。

- 在 [搜尋] 方塊中

輸入連接器名稱。

輸入連接器名稱。 - 選 取 [重新整理]。

尋找電子郵件流量的異常尖峰或下降。

回答下列問題:

- 寄件者 IP 是否符合您組織的內部部署 IP 位址?

- 是否已將大量最近傳送的郵件傳送至垃圾郵件 Email資料夾? 此結果清楚指出已遭入侵的連接器用來傳送垃圾郵件。

- 郵件收件者接收來自貴組織寄件者的電子郵件是否合理?

在 適用於 Office 365 的 Microsoft Defender 或 Exchange Online Protection 中,使用警示和訊息追蹤來尋找連接器入侵的徵兆:

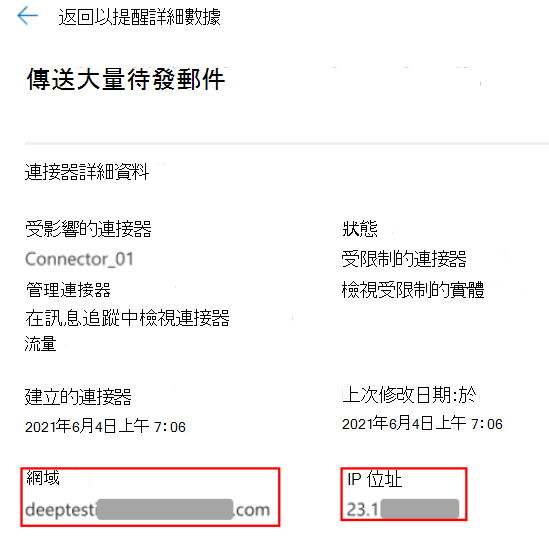

在 開啟 Defender 入口網站 https://security.microsoft.com ,然後移至 [事件 & 警示>警示]。 或者,若要直接移至 [警示] 頁面,請在 中https://security.microsoft.com/alerts使用開啟可疑的連接器活動警示。

在 [ 警示] 頁面上,使用

[篩選>原則>可疑連接器] 活動 來尋找與可疑連接器活動相關的任何警示。

[篩選>原則>可疑連接器] 活動 來尋找與可疑連接器活動相關的任何警示。按兩下名稱旁邊複選框以外的數據列中的任何位置,以選取可疑的連接器活動警示。 在開啟的詳細數據頁面上,選取 [ 活動清單] 底下的活動,然後從警示複製 連接器網域 和 IP位址 值。

在 開啟 Exchange 系統管理中心 https://admin.exchange.microsoft.com ,然後移至 [郵件流程>訊息追蹤]。 或者,若要直接移至 [訊息追蹤 ] 頁面,請使用 https://admin.exchange.microsoft.com/#/messagetrace。

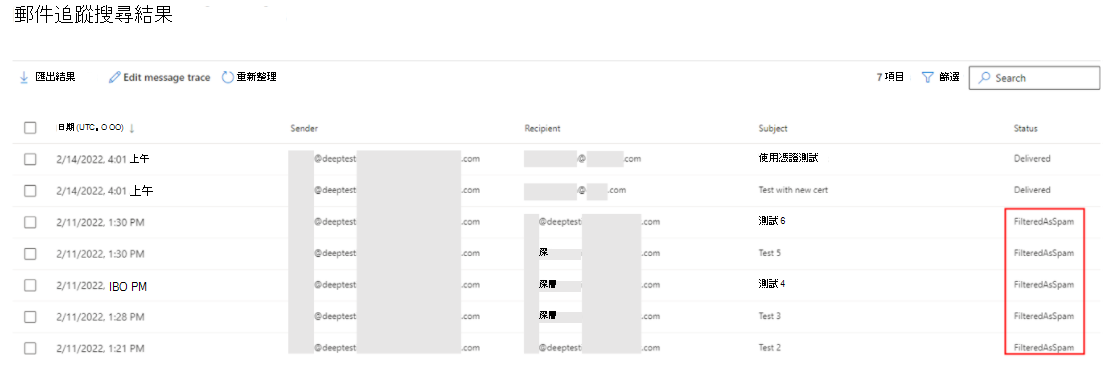

在 [ 訊息追蹤 ] 頁面上,選取 [ 自定義查詢] 索引 卷標,選取 [

啟動追蹤],然後使用上一個步驟中的 連接器網域 和 IP位址 值。

啟動追蹤],然後使用上一個步驟中的 連接器網域 和 IP位址 值。如需訊息追蹤的詳細資訊,請參閱 Exchange Online 中新式 Exchange 系統管理中心的訊息追蹤。

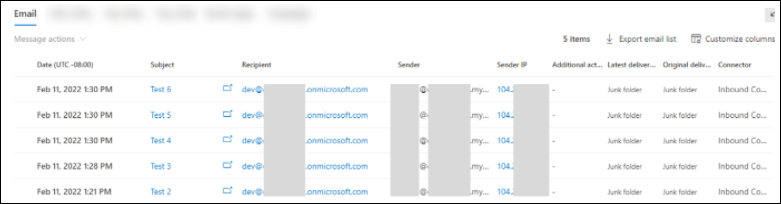

在訊息追蹤結果中,尋找下列資訊:

- 最近有大量訊息標示為 FilteredAsSpam。 此結果清楚指出已遭入侵的連接器用來傳送垃圾郵件。

- 郵件收件者接收來自貴組織寄件者的電子郵件是否合理

調查和驗證連接器相關活動

在 Exchange Online PowerShell 中,將 StartDate> 和 <EndDate> 取代<為您的值,然後執行下列命令,在稽核記錄中尋找並驗證與系統管理員相關的連接器活動。 如需詳細資訊,請 參閱使用PowerShell腳本來搜尋稽核記錄。

Search-UnifiedAuditLog -StartDate "<ExDateTime>" -EndDate "<ExDateTime>" -Operations "New-InboundConnector","Set-InboundConnector","Remove-InboundConnector

如需詳細的語法和參數資訊,請參閱 搜尋-UnifiedAuditLog。

步驟 2:在連接器中檢閱和還原未經授權的變更 ()

在開啟 Exchange 系統管理中心 https://admin.exchange.microsoft.com ,然後移至 [郵件流程>連接器]。 或者,若要直接前往 連接器 頁面,請使用 https://admin.exchange.microsoft.com/#/connectors。

在 [ 連接器] 頁面上,檢閱連接器清單。 拿掉或關閉任何未知的連接器,並檢查每個連接器是否有未經授權的組態變更。

步驟 3:解除封鎖連接器以重新啟用郵件流程

重新取得遭入侵連接器的控制權之後,請在Defender入口網站的 [ 受限制的實體 ] 頁面上解除封鎖連接器。 如需指示,請 參閱從 [受限制的實體] 頁面移除封鎖的連接器。

步驟 4:調查和補救可能遭入侵的系統管理員帳戶

在您識別負責未經授權連接器設定活動的系統管理員帳戶之後,請調查系統管理員帳戶是否遭到入侵。 如需指示,請參閱回應遭入侵的 Email 帳戶。

其他相關資訊

意見反映

即將推出:我們會在 2024 年淘汰 GitHub 問題,並以全新的意見反應系統取代並作為內容意見反應的渠道。 如需更多資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交及檢視以下的意見反映: