使用您自己的 Azure Data Lake Storage Gen2 帳戶

Dynamics 365 Customer Insights - Data 提供選項,讓您可以選擇將客戶資料儲存在 Azure Data Lake Storage Gen2 中。 客戶資料包括您匯入的資料以及統一設定檔和客戶細分等輸出資料。 部分輸出資料也會當做資料表,與比對規則或客戶細分設定和搜尋索引等中繼資料一起儲存在 Microsoft Dataverse 中。 藉由儲存資料到 Data Lake Storage,表示您同意資料將傳輸並儲存在 Azure 儲存體帳戶適當的地理位置。 如需詳細資訊,請參閱 Microsoft 信任中心。

Customer Insights - Data 中的系統管理員可以建立環境並在程序中指定資料儲存選項。

先決條件

- 建立 Customer Insights - Data 環境時,Azure Data Lake Storage 帳戶必須位於您選取的同一個 Azure 區域。 若要了解環境的 Azure 區域,請移至設定>系統>關於。

- Data Lake Storage 帳戶必須已啟用階層命名空間。

- 設定 Customer Insights - Data 環境的系統管理員,需要儲存體帳戶或

customerinsights容器上的儲存體 Blob 資料參與者或儲存體 Blob 資料負責人角色。 如需在儲存體帳戶中指派權限的詳細資訊,請參閱建立儲存體帳戶。

將 Customer Insights - Data 與您的儲存體帳戶連接

當您建立新的環境時,請確認 Data Lake Storage 帳戶已存在,且符合所有的先決條件。

- 在環境建立過程的資料儲存步驟中,將儲存輸出資料設定為 Azure Data Lake Storage Gen2。

- 選擇如何連接您的儲存體。 您可以選擇資源型選項和訂閱型選項來進行驗證。 如需詳細資訊,請參閱使用 Microsoft Entra 服務主體連接至 Azure Data Lake Storage 帳戶,

- 對於 Azure 訂閱,請選擇訂閱、資源群組和包含

customerinsights容器的儲存體帳戶。 - 對於帳戶金鑰,請提供 Data Lake Storage 帳戶的帳戶名稱和帳戶金鑰。 使用此驗證方法,表示您的組織輪換金鑰時您會收到通知。 在輪換時,您必須使用新的金鑰來更新環境設定。

- 對於 Azure 訂閱,請選擇訂閱、資源群組和包含

- 選擇是否要使用 Azure Private Link 來連接至儲存體帳戶,並建立與 Private Link 的連接。

當資料擷取等系統處理程序完成時,系統會在儲存體帳戶中建立對應的資料夾。 資料檔案和 model.json 檔案會根據處理名稱建立並新增到資料夾。

如果您建立多個環境並選擇將這些環境的輸出資料表儲存到儲存體帳戶,系統會針對容器中每個 ci_environmentID 環境個別建立資料夾。

從您自己的 Azure Data Lake Storage 中啟用與 Dataverse 的資料共用 (預覽版)

[本文章是發行前版本文件,隨時可能變更。]

Dynamics 365 Customer Insights - Data 會將統一設定檔和客戶細分等輸出資料寫入 Azure Data Lake Storage。 您可以啟用資料共用,將 Azure Data Lake Storage 中的輸出資料提供給 Microsoft Dataverse 環境。 設定 Customer Insights - Data 環境的使用者對於儲存體帳戶中的 customerinsights 容器,至少必須有儲存體 Blob 資料讀者權限。

重要

- 這是預覽功能。

- 預覽功能不供生產時使用,而且可能功能受限。 這些功能是在正式發行前先行推出,讓客戶能夠搶先體驗並提供意見反應。

限制

- 不支援 Dataverse 組織與 Azure Data Lake Storage 帳戶之間單一的一對一對應。

- 無法變更目標儲存體帳戶。

- 如果需要設定 Azure Private Link 才能存取 Azure Data Lake Storage 帳戶,則資料共用無法運作,因為該帳戶位於防火牆後面。 Dataverse 目前不支援透過 Private Link 來連接至私人端點。

在您自己的 Azure Data Lake Storage 上設定安全性群組

在您的 Azure 訂閱上建立兩個安全性群組 - 一個讀者安全性群組和一個參與者安全性群組,並將 Microsoft Dataverse 服務設定為兩個安全性群組的負責人。

透過這些安全性群組,在您的儲存體帳戶的

customerinsights容器上管理存取控制清單 (ACL)。- 將 Microsoft Dataverse 服務和任何 Dataverse 型商務應用程式 (例如 Dynamics 365 Sales) 新增至唯讀權限的讀者安全性群組。

- 僅將 Customers Insights 應用程式新增至參與者 安全性群組,才能授與能寫入設定檔和見解的讀取與寫入權限。

設定 PowerShell

設定 PowerShell 以執行 PowerShell 指令碼。

安裝Azure Active Directory PowerShell for Graph的最新版本。

- 在您的 PC 上,按下鍵盤上的 Windows 鍵並搜尋 Windows PowerShell,然後選取以系統管理員身分執行。

- 請在打開的 PowerShell 視窗中輸入

Install-Module AzureAD。

匯入三個模組。

- 在 Powershell 視窗中輸入

Install-Module -Name Az.Accounts並執行下列步驟。 - 重複

Install-Module -Name Az.Resources和Install-Module -Name Az.Storage。

- 在 Powershell 視窗中輸入

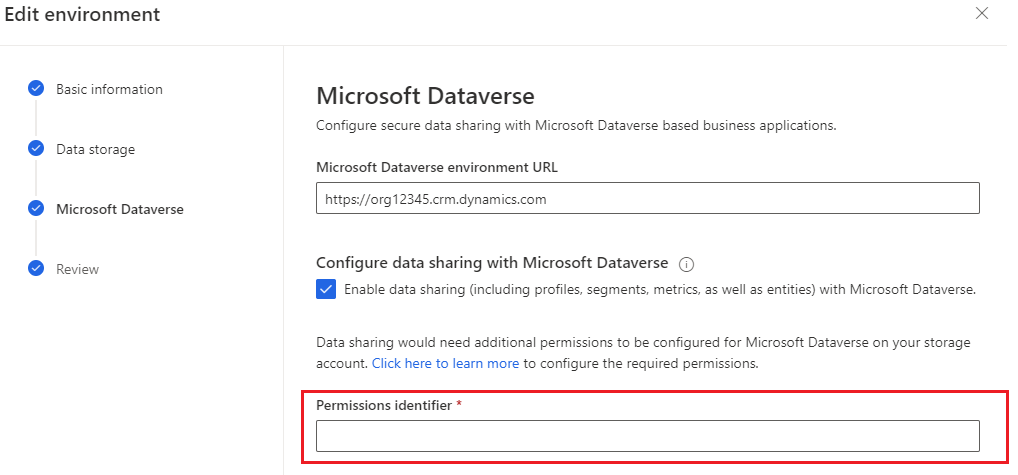

執行 PowerShell 指令碼並取得權限識別碼

從我們工程師的 GitHub 存放庫中下載兩個需要執行的 PowerShell 腳本。

CreateSecurityGroups.ps1:需要租用戶管理員權限。ByolSetup.ps1:需要儲存體帳戶/容器層級的儲存體 Blob 資料擁有者權限。 此指令碼會為您建立權限。 在成功執行腳本之後,您可以手動移除角色指派。

提供包含 Azure Data Lake Storage 的 Azure 訂閱識別碼,在 Windows PowerShell 中執行

CreateSecurityGroups.ps1。 在編輯器中開啟 PowerShell 指令碼,以檢閱其他資訊及實作邏輯。此指令碼會在 Azure 訂閱上建立兩個安全性群組:一個用於讀者群組,另一個用於參與者群組。 Microsoft Dataverse 服務是這兩個安全性群組的擁有者。

儲存此指令碼產生的這兩個安全性群組識別碼值,以便用於

ByolSetup.ps1指令碼。Note

建立安全性群組在您的租用戶上可能是停用的。 在這種案例中,需要手動設定,而且您的 Azure AD系統管理員必須 啟用安全性群組建立。

提供包含 Azure Data Lake Storage、儲存體帳戶名稱、資源群組名稱以及讀者和參與者安全性群組識別碼值的 Azure 訂閱識別碼,以在 Windows PowerShell 中執行

ByolSetup.ps1。 在編輯器中開啟 PowerShell 指令碼,以檢閱其他資訊及實作邏輯。此指令碼會新增對 Microsoft Dataverse 服務與任何 Dataverse 型商務應用程式所需的角色型存取控制 (RBAC)。 還會針對使用

CreateSecurityGroups.ps1指令碼所建立的安全性群組,更新其customerinsights容器上的存取控制清單 (ACL)。 參與者群組會獲得 rwx 權限,而讀者群組僅獲得 r-x 權限。複製如下所示的輸出字串:

https://DVBYODLDemo/customerinsights?rg=285f5727-a2ae-4afd-9549-64343a0gbabc&cg=720d2dae-4ac8-59f8-9e96-2fa675dbdabc將複製的輸出字串輸入至 Microsoft Dataverse 環境設定的權限識別碼欄位。