適用於 Windows 的全域安全存取用戶端

了解如何安裝適用於 Windows 的全球安全存取用戶端。

必要條件

- 64 位元版本的 Windows 11 或 Windows 10 支援全球安全存取用戶端。

- 支援 Azure 虛擬桌面單一工作階段。

- 不支援 Azure 虛擬桌面多重工作階段。

- 支援 Windows 365。

- 裝置必須已加入 Microsoft Entra 或已加入 Microsoft Entra 混合式。

- 不支援已註冊 Microsoft Entra 的裝置。

- 需要本機系統管理員認證才能安裝。

- 產品需要授權。 如需詳細資訊,請參閱什麼是全域安全存取的授權一節。 如有需要,您可以購買授權或取得試用版授權。

已知的限制

- 不支援相同裝置上存在多個使用者工作階段,例如來自遠端桌面伺服器 (RDP) 的工作階段。

- 使用網頁驗證入口的網路,例如某些來賓無線網路解決方案,可能會導致用戶端連線失敗。 作為因應措施,您可以暫停全球安全存取用戶端。

- 不支援主機和客體作業系統已安裝全球安全存取用戶端的虛擬機器。 支援已安裝用戶端的個別虛擬機器。

- 如果全球安全存取用戶端無法連線到服務 (例如,因為授權或條件式存取失敗),則服務會略過流量。 流量會以「直接和本機」方式傳送,而不是被封鎖。 在此案例中,您可以為符合規範網路檢查 (部分機器翻譯) 建立條件式存取原則,以在用戶端無法連線到服務時封鎖流量。

- 尚不支援 ARM64 架構上的全球安全存取用戶端。 不過,ARM64 正在規劃中。

根據使用中的流量轉送設定檔,還有其他數個限制:

| 流量轉送設定檔 | 限制 |

|---|---|

| Microsoft流量配置檔 | 目前不支援 IPv6 流量的通道處理。 |

| Microsoft流量配置檔 和 私人存取 | 若要根據 (轉送設定檔中的) FQDN 規則對網路流量進行通道傳輸,必須停用透過 HTTPS 的網域名稱服務 (DNS) (安全 DNS)。 |

| Microsoft 和 私人存取 | 如果終端使用者裝置設定為使用 Proxy 伺服器,則必須從該設定中排除要使用全球安全存取用戶端進行通道傳輸的位置。 如需範例,請參閱 Proxy 設定範例。 |

| 私人存取 | 不支援單一標籤網域,例如私人應用程式的 https://contosohome。 請改用完整網域名稱 (FQDN),例如 https://contosohome.contoso.com。 系統管理員也可以選擇透過 Windows 附加 DNS 尾碼。 |

下載用戶端

最新版本的全球安全存取用戶端可從 Microsoft Entra 系統管理中心下載。

以全球安全存取管理員 (部分機器翻譯) 的身分登入 Microsoft Entra 系統管理中心。

流覽至 [全域安全存取>連線>用戶端] 下載。

選取 [下載用戶端]。

![[下載 Windows 用戶端] 按鈕的螢幕擷取畫面。](media/how-to-install-windows-client/client-download-screen.png)

安裝用戶端

組織能以互動方式安裝用戶端、使用 /quiet 參數在背景安裝用戶端,或使用如 Microsoft Intune 的行動裝置管理平台將其部署至其裝置。

將全球安全存取用戶端安裝檔複製到您的用戶端電腦。

執行 GlobalSecureAccessClient.exe 安裝檔。 接受軟體授權條款。

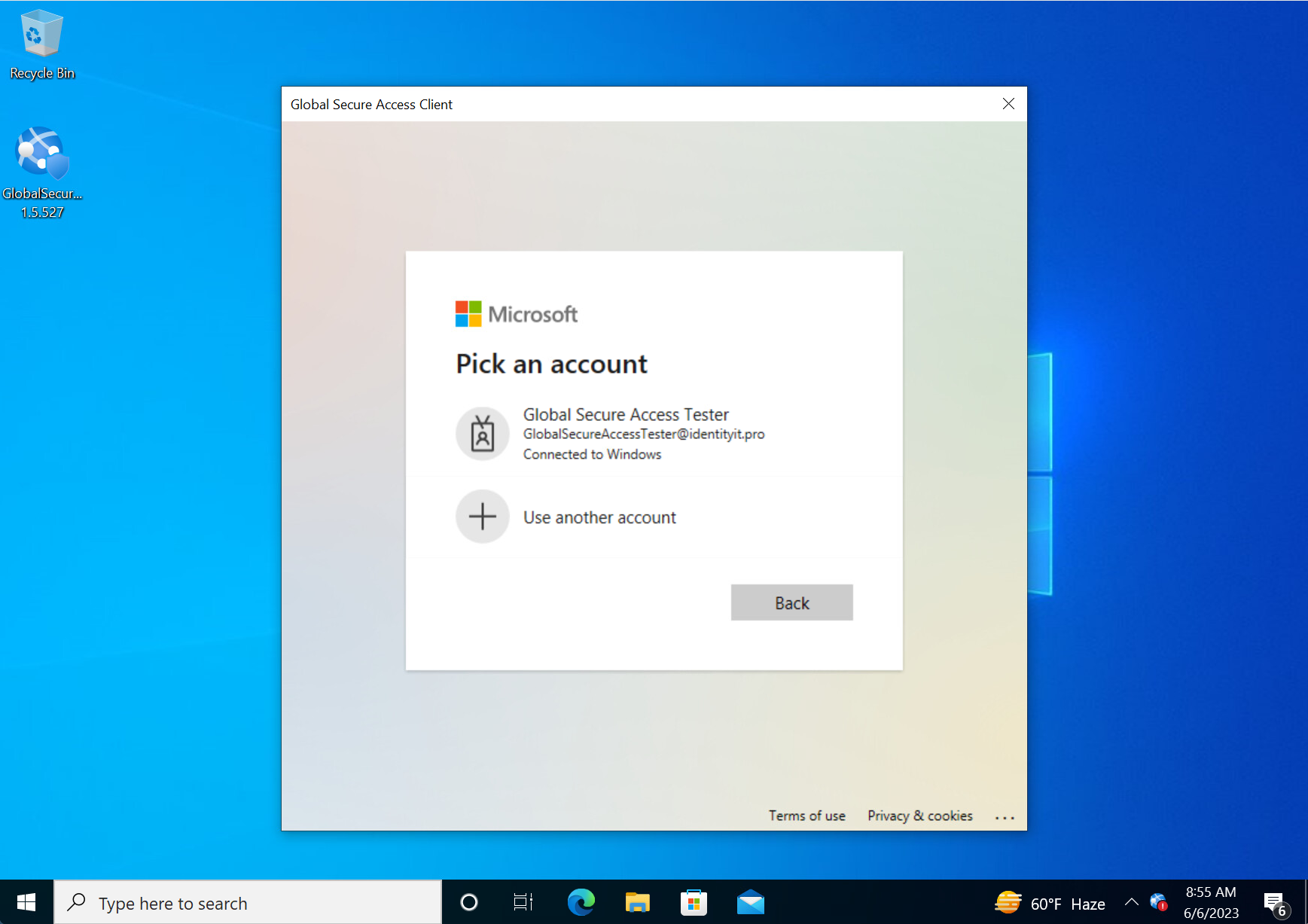

安裝用戶端之後,系統會提示使用者使用其 Microsoft Entra 認證登入。

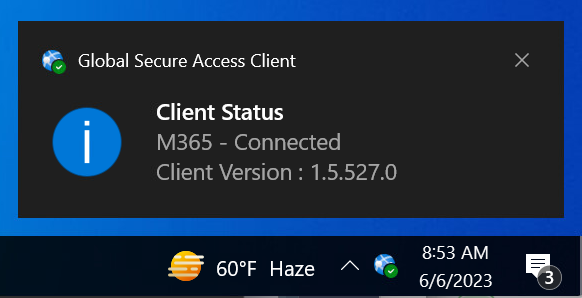

使用者登入,連線圖示變成綠色。 按兩下連線圖示會開啟通知,內含顯示已連線狀態的用戶端資訊。

疑難排解

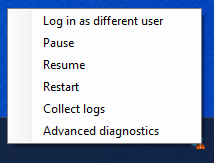

若要疑難排解全球安全存取用戶端,請以滑鼠右鍵按一下工作列中的用戶端圖示。

- 以不同的使用者身分登入

- 強制使用登入畫面以變更使用者或重新驗證現有的使用者。

- 暫停

- 此選項可用來暫時停用流量通道。 由於此用戶端是您組織安全性態勢的一部分,因此建議您一律加以執行。

- 此選項會停止與用戶端相關的 Windows 服務。 當這些服務停止時,流量就不會再從用戶端電腦以通道方式傳送到雲端服務。 當用戶端暫停時,網路流量的行為會有如未安裝用戶端一般。 如果用戶端電腦重新啟動,服務會一起自動重新啟動。

- 繼續

- 此選項會啟動與全球安全存取用戶端相關的底層服務。 在暫時暫停用戶端以進行疑難排解之後,會使用此選項來繼續。 流量會繼續從用戶端以通道方式傳送到雲端服務。

- 重新啟動

- 此選項會停止和啟動與用戶端相關的 Windows 服務。

- 收集記錄

- 收集記錄以進行支援和進一步的疑難排解。 這些記錄預設會收集並儲存在

C:\Program Files\Global Secure Access Client\Logs中。- 這些記錄包括用戶端電腦的相關資訊、服務的相關事件記錄檔,以及包括已套用流量轉送設定檔的登錄值。

- 收集記錄以進行支援和進一步的疑難排解。 這些記錄預設會收集並儲存在

- 用戶端檢查程式

- 執行指令碼來測試用戶端元件,以確保用戶端已設定並如預期般運作。

- [連線診斷] 可即時顯示用戶端狀態,以及用戶端以通道傳輸至全球安全存取服務的連線。

- [摘要] 索引標籤會顯示用戶端設定的一般資訊,包括:使用中的原則版本、上次原則更新日期和時間,以及設定來搭配用戶端使用之租用戶的識別碼。

- 當 FQDN 取得的新流量根據流量轉送設定檔中的目的地 FQDN 比對成功以通道方式傳送時,主機名稱取得狀態會變更為綠色。

- [流程] 能顯示由終端使用者裝置起始,並由用戶端以通道方式傳送至全球安全存取邊緣之連線的即時清單。 每個連線都是新的資料列。

- [時間戳記] 是第一次建立連線的時間。

- 連線目的地的 [完整網域名稱 (FQDN)]。 如果對連線進行通道處理的決定是根據轉送原則中的 IP 規則,而非 FQDN 規則進行的,FQDN 資料行會顯示 N/A。

- 此連線之終端使用者裝置的 [來源] 連接埠。

- [目的地 IP] 是連線的目的地。

- [通訊協定] 目前僅支援 TCP。

- 起始連線的 [處理序] 名稱。

- 作用中的 [流程] 能提供連線是否仍然開啟的狀態。

- [傳送的資料] 提供終端使用者裝置透過連線所傳送的位元組數目。

- [接收的資料] 提供終端使用者裝置透過連線所接收的位元組數目。

- [相互關聯識別碼] 會提供給用戶端進行通道處理的每個連線。 此識別碼允許追蹤用戶端記錄中的連線。 用戶端記錄包含事件檢視器、事件追蹤 (ETL) 和 全域安全存取流量記錄 (預覽) 。

- [流程識別碼] 是 ETL 檔案中顯示用戶端所使用之連線的內部識別碼。

- [通道名稱] 能識別連線進行通道處理傳送的目標流量轉送設定檔。 此決定是根據轉送設定檔中的規則進行。

- [HostNameAcquisition] 提供用戶端根據轉送設定檔中的 FQDN 規則取得的主機名稱清單。 每個主機名稱都會顯示在新的資料列中。 如果 DNS 將主機名稱 (FQDN) 解析為不同的 IP 位址,則未來取得相同的主機名稱時會建立另一個資料列。

- [時間戳記] 是第一次建立連線的時間。

- 已解析的 [FQDN]。

- [產生的 IP 位址] 是用戶端針對內部用途所產生的 IP 位址。 針對與相對 FQDN 建立的連線,此 IP 會顯示在流程索引標籤中。

- [原始 IP 位址] 是查詢 FQDN 時 DNS 回應中的第一個 IPv4 位址。 如果終端使用者裝置指向的 DNS 伺服器未傳回查詢的 IPv4 位址,原始 IP 位址會顯示

0.0.0.0。

- [服務] 會顯示與全球安全存取用戶端相關的 Windows 服務狀態。 已啟動的服務會有綠色狀態圖示,已停止的服務則會顯示紅色狀態圖示。 這三個 Windows 服務都必須啟動,用戶端才能運作。

- [通道] 列出指派給用戶端的流量轉送設定檔,以及連線至全球安全存取邊緣的狀態。

- [摘要] 索引標籤會顯示用戶端設定的一般資訊,包括:使用中的原則版本、上次原則更新日期和時間,以及設定來搭配用戶端使用之租用戶的識別碼。

事件記錄檔

與全球安全存取用戶端相關的事件記錄位於 [事件檢視器] 的 Applications and Services/Microsoft/Windows/Global Secure Access Client/Operational 底下。 這些事件提供有關用戶端所建立的狀態、原則和連線的實用詳細資料。

停用 IPv6 並保護 DNS

如果您需要在 Windows 裝置上停用 IPv6 或安全 DNS 的協助,下列腳本會提供協助。

function CreateIfNotExists

{

param($Path)

if (-NOT (Test-Path $Path))

{

New-Item -Path $Path -Force | Out-Null

}

}

$disableBuiltInDNS = 0x00

# Prefer IPv4 over IPv6 with 0x20, disable IPv6 with 0xff, revert to default with 0x00.

# This change takes effect after reboot.

$setIpv6Value = 0x20

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters" -Name "DisabledComponents" -Type DWord -Value $setIpv6Value

# This section disables browser based secure DNS lookup.

# For the Microsoft Edge browser.

CreateIfNotExists "HKLM:\SOFTWARE\Policies\Microsoft"

CreateIfNotExists "HKLM:\SOFTWARE\Policies\Microsoft\Edge"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Edge" -Name "DnsOverHttpsMode" -Value "off"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Edge" -Name "BuiltInDnsClientEnabled" -Type DWord -Value $disableBuiltInDNS

# For the Google Chrome browser.

CreateIfNotExists "HKLM:\SOFTWARE\Policies\Google"

CreateIfNotExists "HKLM:\SOFTWARE\Policies\Google\Chrome"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Google\Chrome" -Name "DnsOverHttpsMode" -Value "off"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Google\Chrome" -Name "BuiltInDnsClientEnabled" -Type DWord -Value $disableBuiltInDNS

Proxy 設定範例

包含排除項目的 Proxy PAC 檔案範例:

function FindProxyForURL(url, host) { // basic function; do not change

if (isPlainHostName(host) ||

dnsDomainIs(host, ".contoso.com") || //tunneled

dnsDomainIs(host, ".fabrikam.com")) // tunneled

return "DIRECT"; // If true, sets "DIRECT" connection

else // for all other destinations

return "PROXY 10.1.0.10:8080"; // transfer the traffic to the proxy.

}

接著,組織必須建立名為 grpc_proxy 的系統變數,其具有類似 http://10.1.0.10:8080 的值,該值需符合終端使用者機器上 Proxy 伺服器的設定,以允許全球安全存取用戶端服務透過設定下列項目來使用 Proxy。

下一步

開始使用 Microsoft Entra 網際網路存取的下一個步驟是啟用通用租用戶限制 (部分機器翻譯)。

意見反映

即將推出:我們會在 2024 年淘汰 GitHub 問題,並以全新的意見反應系統取代並作為內容意見反應的渠道。 如需更多資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交及檢視以下的意見反映: