活頁簿:風險型存取原則的影響分析

建議每個人都啟用風險型條件式存取原則,我們了解此部署需要時間、變更管理,且有時需由領導人員仔細審查,以了解任何不必要的影響。 我們賦予系統管理員有自信地為這些案例提供解答的權力,以採取快速保護環境所需的風險型原則。

您可以使用風險型存取原則的影響分析活頁簿,而無需在報告專用模式下建立風險型條件式存取原則並等待幾週/幾個月才能獲得結果,而是可讓您根據登入記錄立即檢視影響。

描述

活頁簿協助您先了解環境,再啟用可能封鎖使用者登入、需要多重要素驗證,或是執行安全密碼變更的原則。 它根據您選擇的登入日期範圍提供分解,包括:

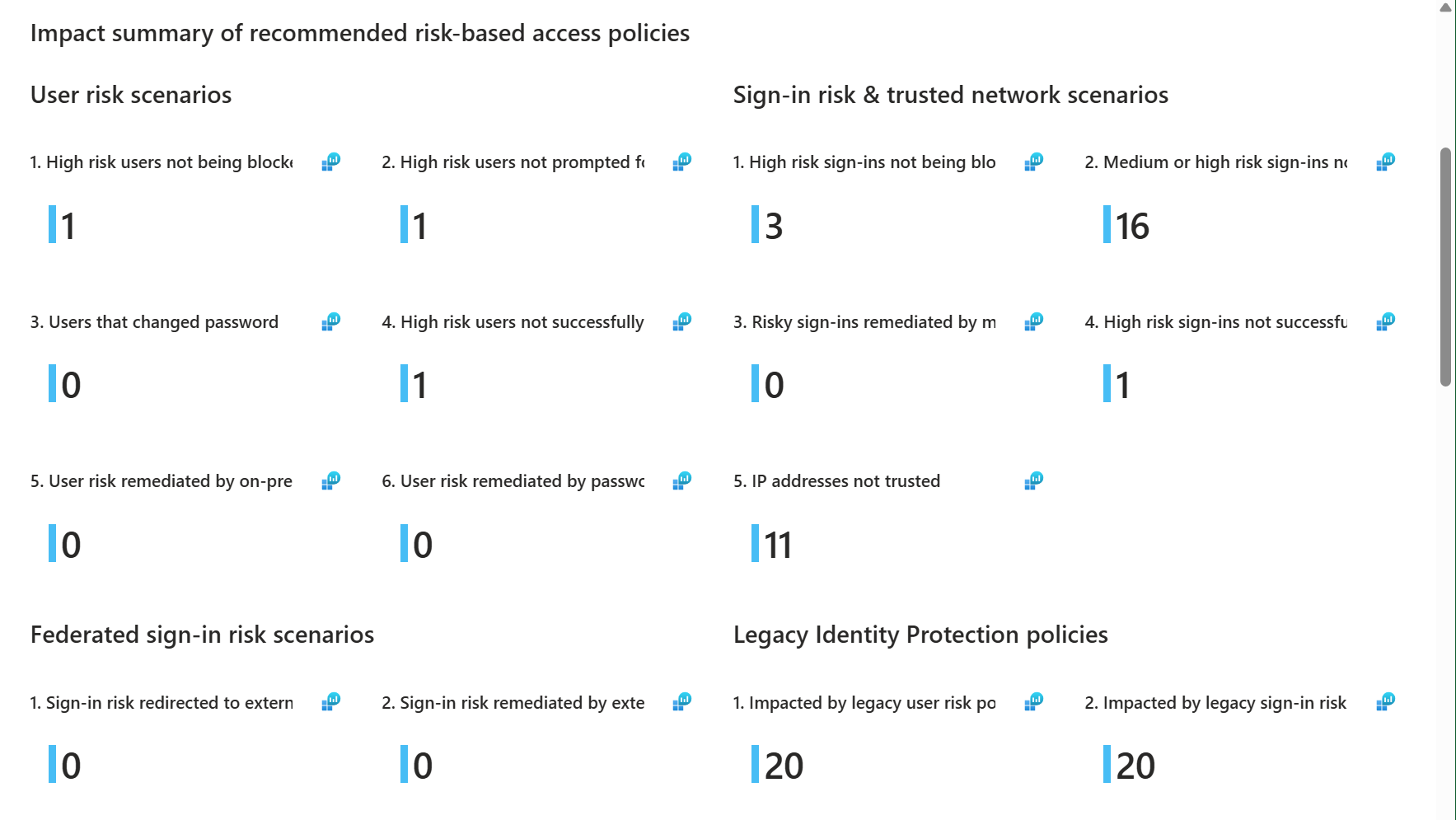

- 建議風險型存取原則的影響摘要,包括下列概觀:

- 使用者風險案例

- 登入風險和受信任的網路案例

- 影響詳細資料,包括唯一使用者的詳細資料:

- 使用者風險案例,例如:

- 風險型存取原則未封鎖高風險使用者。

- 風險型存取原則未提示高風險使用者變更密碼。

- 因風險型存取原則而變更密碼的使用者。

- 有風險的使用者因為風險型存取原則未成功登入。

- 透過內部部署密碼重設補救風險的使用者。

- 透過雲端式密碼重設補救風險的使用者。

- 登入風險原則案例,例如:

- 風險型存取原則未封鎖高風險登入。

- 高風險登入未透過風險型存取原則,使用多重要素驗證進行自我補救。

- 由於風險型存取原則而未成功的風險性登入。

- 多重要素驗證補救的風險性登入。

- 網路詳細資料,包括未列為受信任網路的前幾名 IP 位址。

- 使用者風險案例,例如:

如果已啟用風險型條件式存取原則,系統管理員可使用這項資訊,查看哪些使用者可能在一段時間內受到影響。

如何存取活頁簿

此活頁簿不需要您建立任何條件式存取原則,甚至是報告專用模式中的原則。 唯一的先決條件是您已將登入記錄傳送至 Log Analytics 工作區。 如需如何啟用此先決條件的詳細資訊,請參閱如何使用 Microsoft Entra Workbooks 一文。 您可以直接在 [Identity Protection] 刀鋒視窗中存取活頁簿,或移至可編輯版本的活頁簿:

在 [Identity Protection] 刀鋒視窗中:

- 以至少報表讀者身分登入 Microsoft Entra 系統管理中心。

- 流覽至 [保護>身分識別保護>影響分析報告]。

在活頁簿中:

- 以至少報表讀者身分登入 Microsoft Entra 系統管理中心。

- 瀏覽至 [身分識別] > [監視和健康情況] > [活頁簿]。

- 選取 [Identity Protection] 下方的 [風險型存取原則影響分析] 活頁簿。

瀏覽活頁簿

進入活頁簿後,右上角會出現幾個參數。 您可以設定從工作區填入活頁簿,然後開啟或關閉指南。

與每個活頁簿一樣,您可以檢視或編輯為視覺效果提供支援的 Kusto 查詢語言 (KQL) 查詢。 如果您進行變更,您可以隨時還原至原始範本。

摘要

第一個區段是摘要,並顯示所選時間範圍內受影響之使用者或工作階段的彙總數目。 如果您向下卷動,則會提供相關聯的詳細資料。

摘要中涵蓋的最重要案例是使用者和登入風險案例的案例一和案例二。 這些顯示未封鎖、提示密碼變更或 MFA 補救的高使用者或登入;這表示高風險使用者可能仍在您的環境中。

然後,您可以向下卷動,並查看那些使用者確切身分的詳細資料。 每個摘要元件都有對應的詳細資料。

使用者風險案例

如果您已啟用一些風險型存取原則,使用者風險案例三和案例四會協助您;他們會顯示因風險型存取原則而無法登入的使用者變更其密碼或高風險使用者。 如果您仍有高風險使用者出現在使用者風險案例一和案例二 (未遭到封鎖或未提示您變更密碼),而您認為這些使用者都屬於這些貯體,您的原則可能會有些差距。

登入風險案例

接下來,讓我們看看登入風險案例三和案例四。 如果您使用 MFA,即使您未啟用任何風險型存取原則,您也可能會在這裡進行活動。 成功執行 MFA 時,會自動補救登入風險。 案例四查看因風險型存取原則而未成功的高風險登入。 如果您已啟用原則,但仍看到您預期遭到封鎖或補救 MFA 的登入,則原則可能會有差距。 如果是這種情況,建議您檢閱您的原則,並使用此活頁簿的詳細資料區段來協助調查任何差距。

使用者風險案例的案例 5 和案例 6 顯示正在進行補救。 本節可讓您深入解析有多少使用者從內部部署或透過自助式密碼重設 (SSPR) 來變更其密碼。 如果這些數字對您的環境沒有意義,例如您認為沒有啟用 SSPR,請使用詳細資料進行調查。

登入案例 5,IP 位址不受信任,會顯示所選時間範圍內所有登入的 IP 位址,並顯示那些不視為受信任的 IP。

同盟登入風險原則

對於使用多個識別提供者的客戶,下一節將有助於查看是否有任何有風險的工作階段重新導向至這些外部提供者進行 MFA 或其他形式的補救。 本節可讓您深入解析進行補救的位置,以及是否如預期進行。 若要填入此數據,必須在您的同盟環境中設定 「federatedIdpMfaBehavior」,以強制執行來自同盟識別提供者的 MFA。

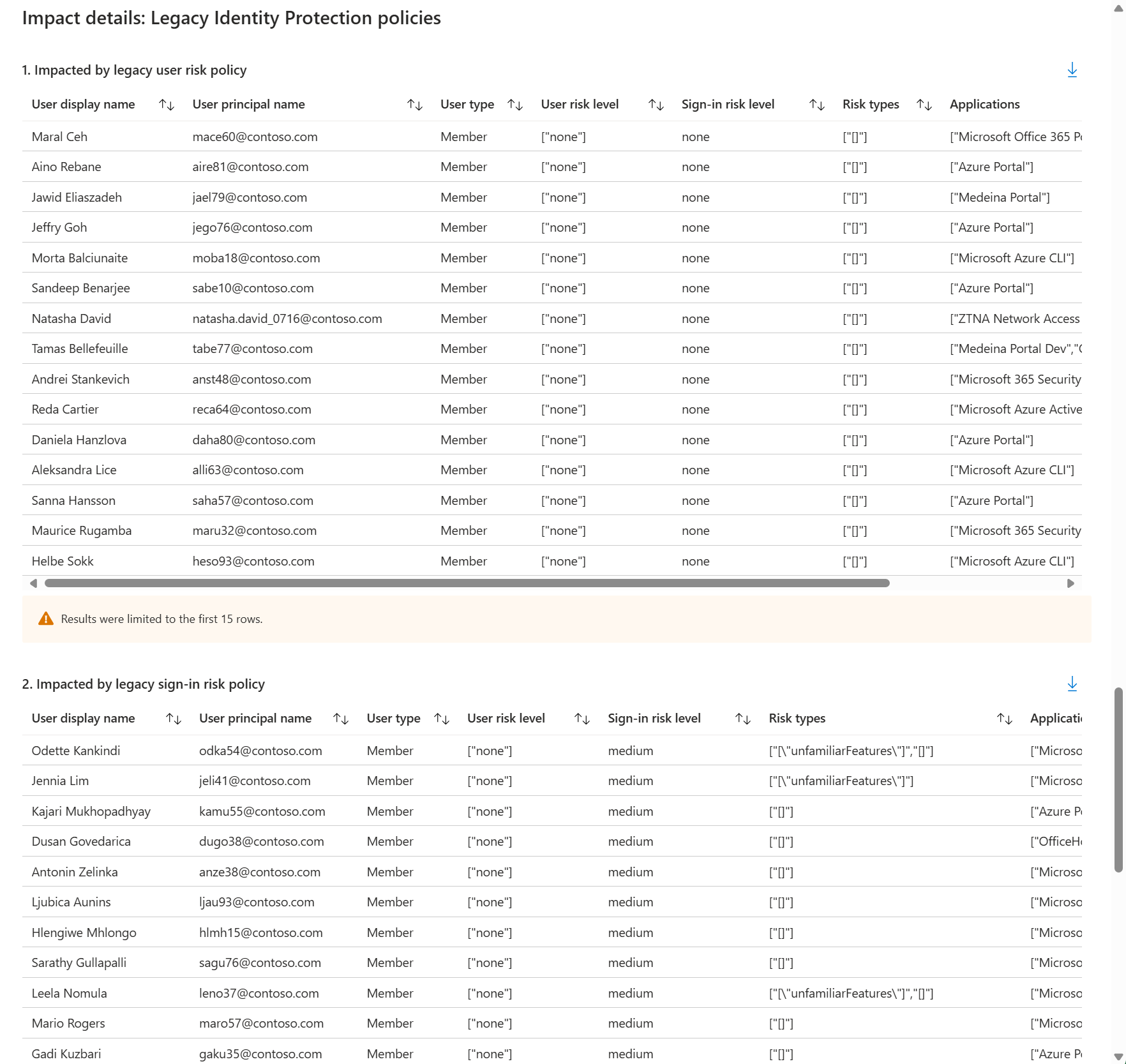

舊版身分識別保護原則

下一節會追蹤環境中仍有多少舊版使用者和登入原則,且必須在 2026 年 10 月前進行移轉。 請務必注意此時間軸,並盡快開始將原則移轉至條件式存取入口網站。 您需要足夠的時間測試新原則、清除任何不必要的或重複的原則,並驗證涵蓋範圍沒有差距。 您可以遵循此連結 [移轉風險原則],深入了解如何移轉舊版原則。

受信任網路詳細資料

本節提供未視為受信任之 IP 位址的詳細資料清單。 這些 IP 來自何處,誰擁有它們? 應該將其視為「受信任」嗎? 這項練習可能需要網路管理員的跨團隊努力;然而,這樣做是有益的,因為擁有精確的受信任 IP 清單有助於降低誤判風險偵測。 如果有一個 IP 位址在您的環境中看起來有問題,那麼是時候進行調查了。

常見問題集:

如果我不使用 Microsoft Entra 進行多重要素驗證怎麼辦?

如果您未使用 Microsoft Entra 多重要素驗證,並且使用非 Microsoft MFA 提供者,您仍可能會看到環境中已補救的登入風險。 外部驗證方法可讓您在使用非 Microsoft MFA 提供者時補救風險。

如果我是在混合式環境該怎麼辦?

如果透過密碼回寫啟用自助式密碼重設,則可以使用安全密碼變更來自我補救使用者風險。 如果只啟用密碼雜湊同步處理,請考慮啟用允許內部部署密碼重設來補救使用者風險。

我剛剛收到高風險警示,但未顯示在這份報告中?

如果使用者被指派高風險,但尚未登入,則在此報告中看不到警示。 這份報告只會使用登入記錄來填入此資料。 如果您有尚未登入的高風險使用者,則不會計入這份報告中。