略過刪除 Microsoft Entra ID 範圍外的使用者帳戶

Microsoft Entra 佈建引擎預設會虛刪除或停用範圍外使用者。 不過,在 Workday 到 AD 使用者輸入佈建這類特定情況下,這可能不是預期的行為,因此建議您覆寫此預設行為。

本文說明如何使用 Microsoft Graph API 和 Microsoft Graph API 總管來設定 SkipOutOfScopeDeletions 旗標,而此旗標控制範圍外帳戶的處理。

- 如果 SkipOutOfScopeDeletions 設定為 0 (false),則會在目標中停用範圍外帳戶。

- 如果 SkipOutOfScopeDeletions 設定為 1 (true),則不會在目標中停用範圍外帳戶。 此旗標設定於「佈建應用程式」層級,而且可以使用 Graph API 進行設定。

因為此設定廣泛與「Workday 到 Active Directory 使用者佈建」應用程式搭配使用,所以下列步驟包括 Workday 應用程式的螢幕擷取畫面。 不過,此設定也可以與「所有其他應用程式」搭配使用,例如 ServiceNow、Salesforce 和 Dropbox。 若要順利完成此程序,您必須先設定應用程式的應用程式佈建。 每個應用程式都有自己的設定文章。 例如,若要設定 Workday 應用程式,請參閱教學課程:設定 Workday 到 Microsoft Entra 使用者佈建。 SkipOutOfScopeDeletions 不適用於跨租用戶同步處理。

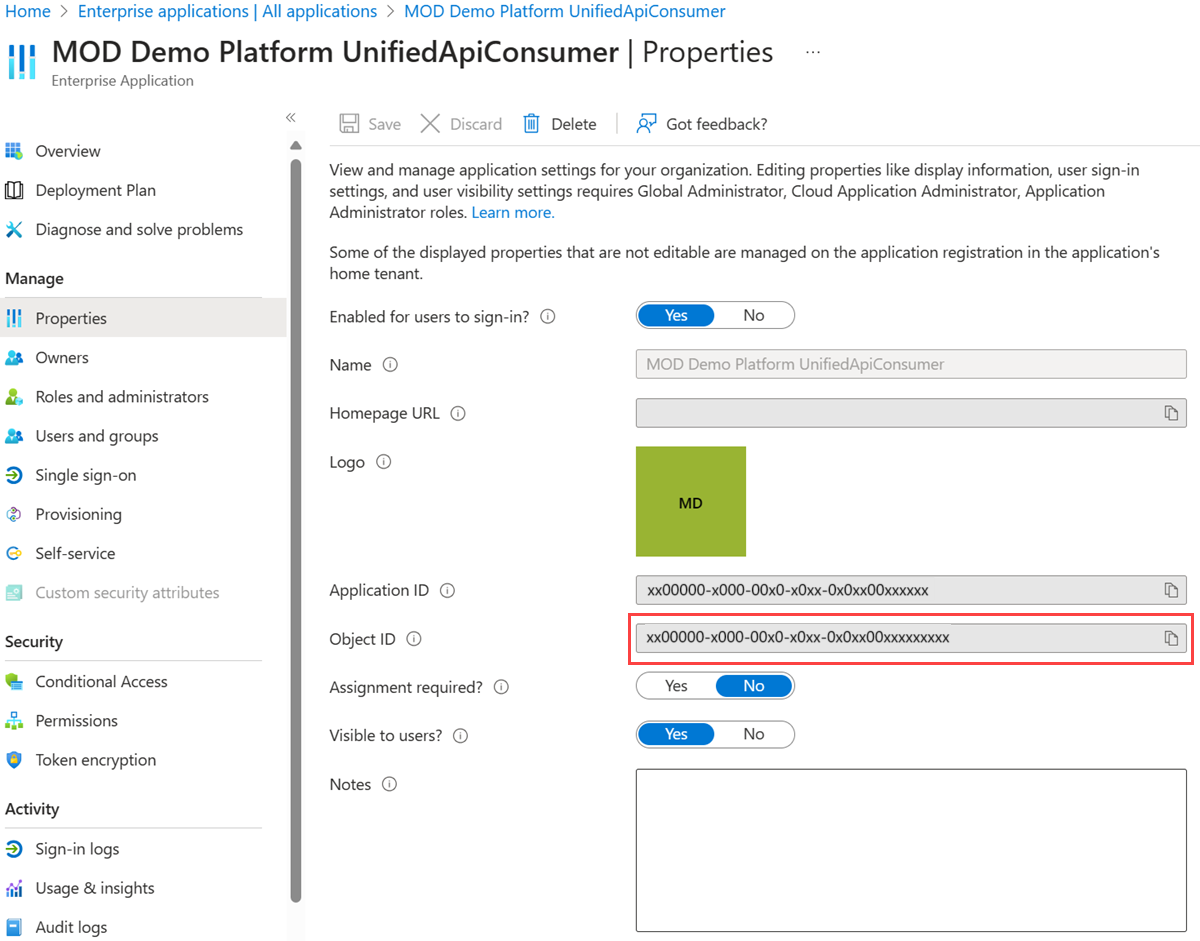

步驟 1:擷取佈建應用程式服務主體識別碼 (物件識別碼)

提示

根據您開始使用的入口網站,本文中的步驟可能略有不同。

以至少 應用程式系統管理員 的身分登入 Microsoft Entra 系統管理中心。

瀏覽至 [身分識別] > [應用程式] > [企業應用程式]。

選取您的應用程式,然後移至佈建應用程式的屬性區段。 在此範例中,我們使用 Workday。

複製 [物件識別碼] 欄位中的 GUID 值。 此值也稱為您應用程式的 ServicePrincipalId,並且會在「Graph 總管」作業中用到。

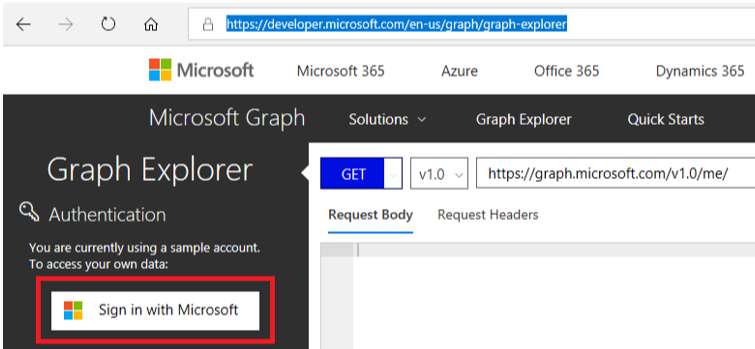

步驟 2:登入 Microsoft Graph 總管

按一下 [使用 Microsoft 登入] 按鈕,並使用至少具有應用程式系統管理員角色等級的使用者登入。

成功登入時,左側窗格會顯示使用者帳戶詳細資料。

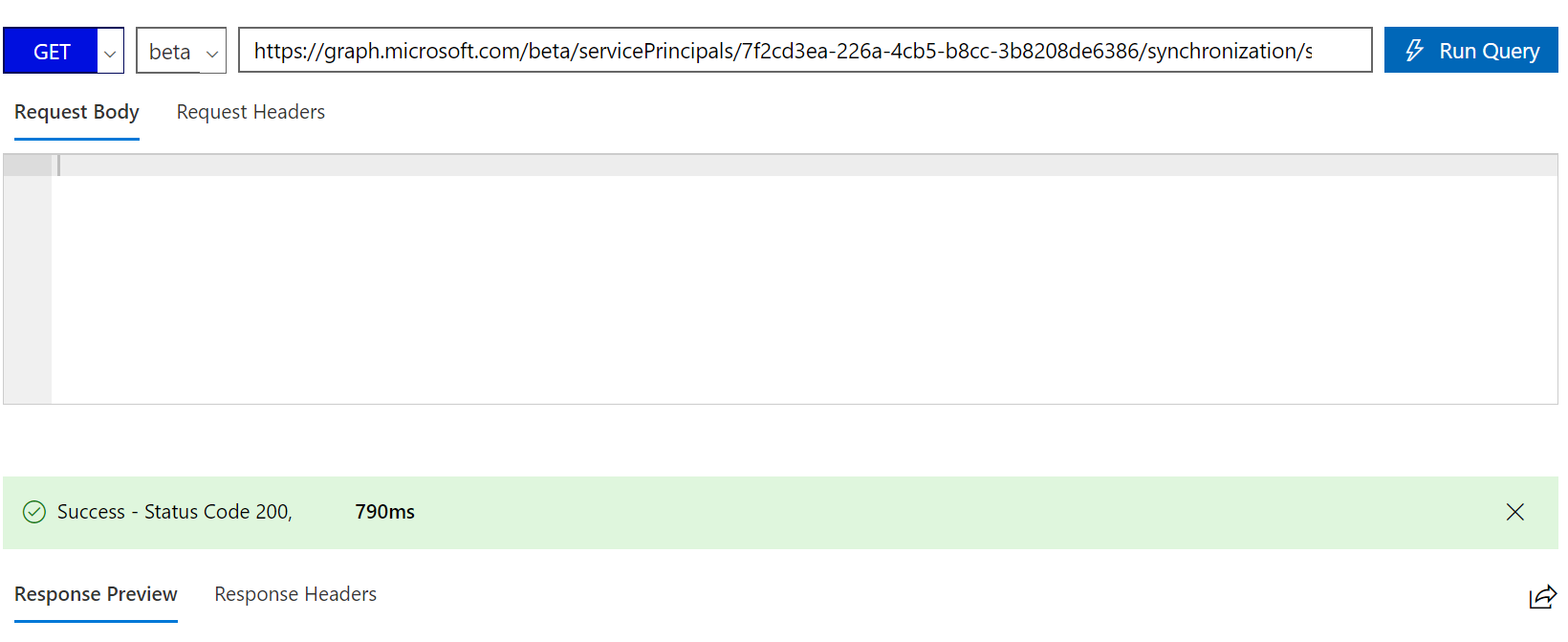

步驟 3:取得現有應用程式認證和連線能力詳細資料

在 Microsoft Graph 總管中,執行下列 GET 查詢,並將 [servicePrincipalId] 取代為從步驟 1 擷取的 ServicePrincipalId。

GET https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

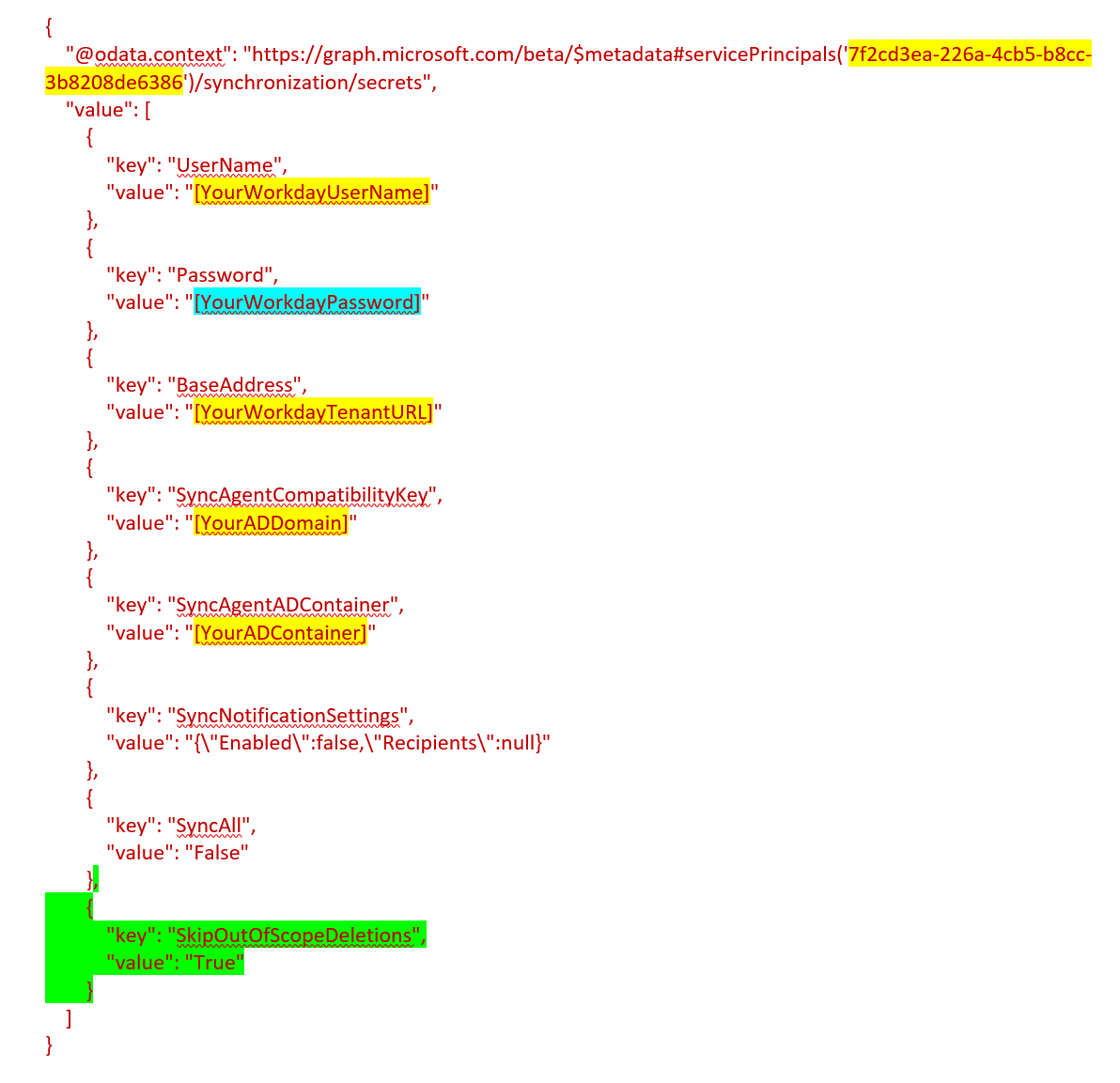

將回應複製至文字檔。 看起來會像是顯示的 JSON 文字,而以黃色反白顯示的值是您部署的特定值。 將以綠色反白顯示的行新增至結尾,並更新以藍色反白顯示的 Workday 連線密碼。

以下是要新增至對應的 JSON 區塊。

{

"key": "SkipOutOfScopeDeletions",

"value": "True"

}

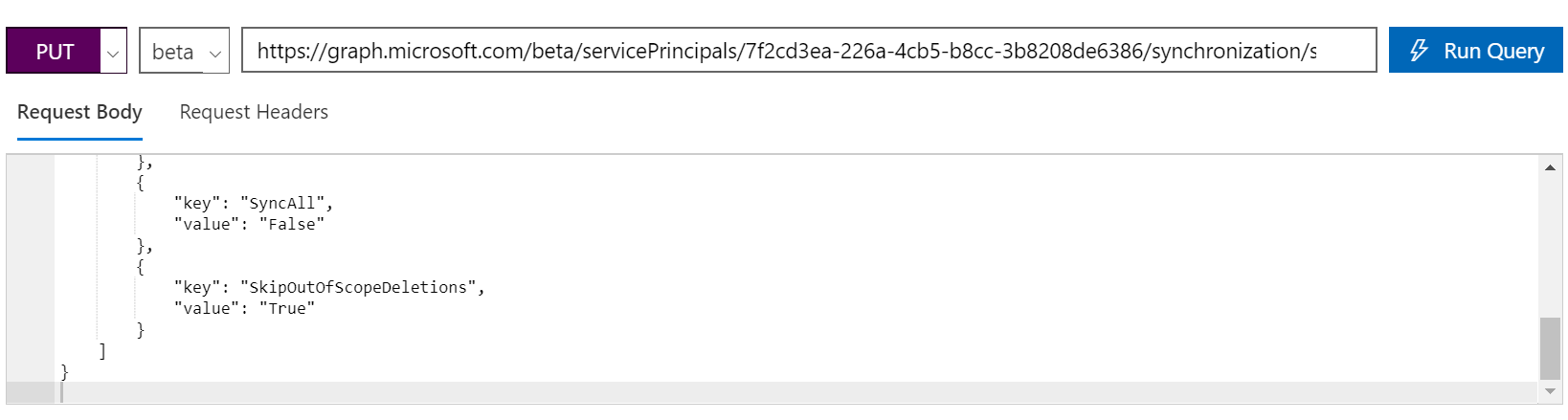

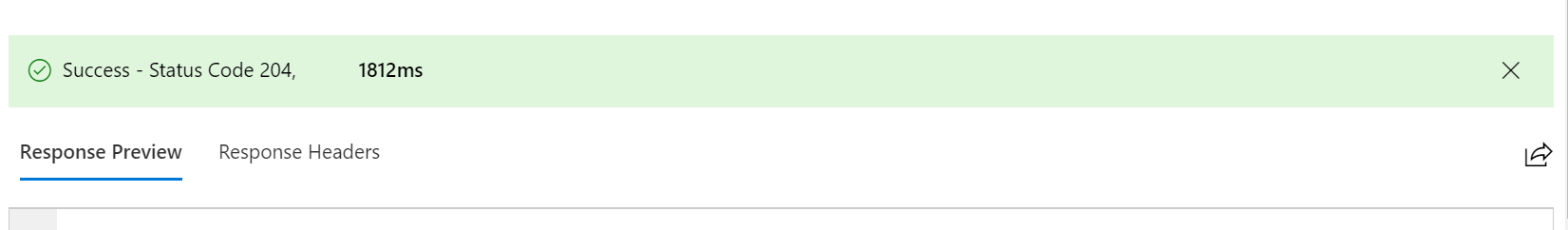

步驟 4:使用 SkipOutOfScopeDeletions 旗標更新祕密端點

在 Graph 總管中,執行命令以使用 SkipOutOfScopeDeletions 旗標來更新祕密端點。

在 URL 中,將 [servicePrincipalId] 取代為從步驟 1 擷取的 ServicePrincipalId。

PUT https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

將步驟 3 中的已更新文字複製至「要求本文」。

按一下 [執行查詢]。

您應該會取得「成功 – 狀態碼 204」輸出。 若接收到錯誤,則可能需要檢查您的帳戶是否具有 ServicePrincipalEndpoint 的讀取/寫入權限。 按一下 Graph Explorer 中的 [修改權限] 索引標籤,即可找到此權限。

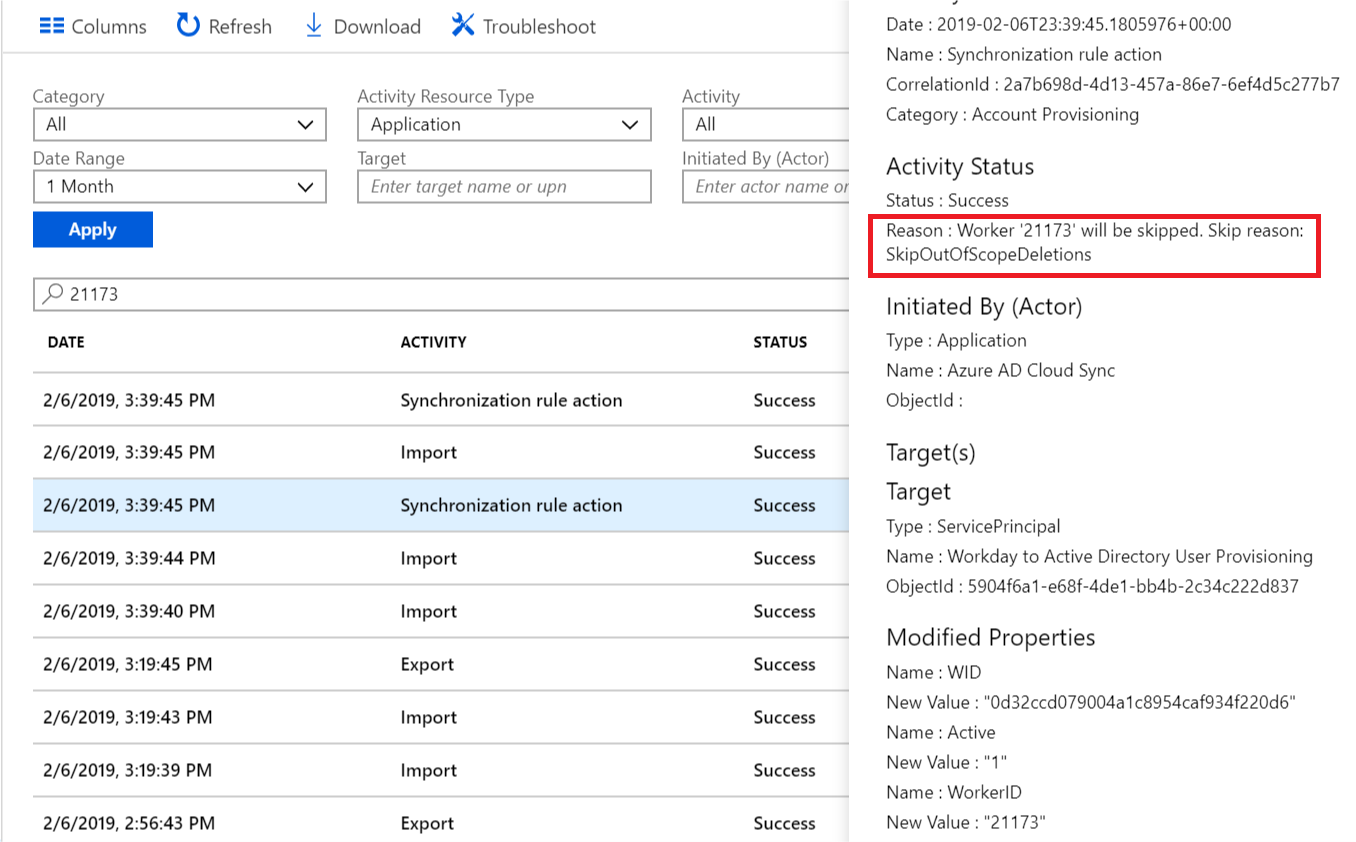

步驟 5:確認未停用範圍外使用者

您可以更新範圍規則以略過特定使用者,來測試此旗標會產生預期行為。 在範例中,我們會新增範圍規則,以排除識別碼為 21173 的員工 (之前在範圍內):

![此螢幕擷取畫面顯示 [新增範圍篩選] 區段,其中已醒目提示範例使用者。](media/skip-out-of-scope-deletions/skip-07.png)

在下一個佈建週期中,Microsoft Entra 佈建服務會識別使用者 21173 已超出範圍。 如果已啟用 SkipOutOfScopeDeletions 屬性,則該使用者的同步規則會顯示以下訊息:

意見反映

即將推出:我們會在 2024 年淘汰 GitHub 問題,並以全新的意見反應系統取代並作為內容意見反應的渠道。 如需更多資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交及檢視以下的意見反映: