使用 Microsoft Entra 應用程式 Proxy 發佈遠端桌面 (機器翻譯)

遠端桌面服務和 Microsoft Entra 應用程式 Proxy 可依同合作,提升不在公司網路內的工作者的產能。

本文的目標對象是︰

- 目前的應用程式 Proxy 客戶,想要透過遠端桌面服務發佈內部部署應用程式,以提供更多使用者應用程式。

- 目前的遠端桌面服務客戶,想要使用 Microsoft Entra 應用程式 Proxy 來減少其部署的受攻擊面。 這種情況下,會向 RDS 提供一組雙步驟驗證和條件式存取控制。

應用程式 Proxy 如何放入標準 RDS 部署中

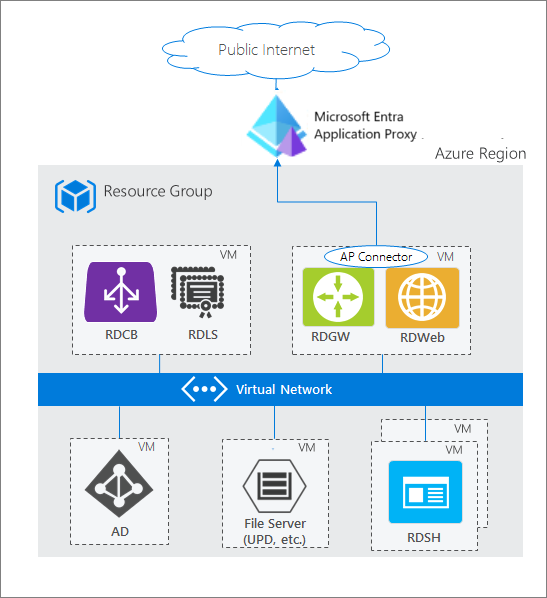

標準 RDS 部署包含 Windows Server 上執行的各種遠端桌面角色服務。 遠端桌面服務架構存在多個部署選項。 不同於其他 RDS 部署選項,使用 Microsoft Entra 應用程式 Proxy 的 RDS 部署 (如下圖所示) 具有執行連接器服務之伺服器的永久輸出連線。 其他部署會透過負載平衡器保留開啟的輸入連線。

在 RDS 部署中,遠端桌面 (RD) Web 角色和 RD 閘道角色是在網際網路對應的電腦上執行。 這些端點是公開的,原因如下︰

- RD Web 會向使用者提供公用端點,可用來登入及檢視他們可以存取的各種內部部署應用程式和桌上型電腦。 在選取資源時,會使用作業系統上的原生應用程式來建立遠端桌面通訊協定 (RDP) 連線。

- 一旦使用者啟動 RDP 連線後,RD 閘道就會派上用場。 RD 閘道會處理來自網際網路的加密 RDP 流量,並將它轉譯為使用者所連線的內部部署伺服器。 在此案例中,RD 閘道正在接收的流量是來自 Microsoft Entra 應用程式 Proxy。

提示

如果您之前從未部署過 RDS,或在您開始前需要更多資訊,請了解如何使用 Azure Resource Manager 和 Azure Marketplace 順暢地部署 RDS。

需求

- RD Web 和 RD 閘道端點必須位於相同的電腦上,並具有一般的根。 將 RD Web 和 RD 閘道發佈為單一應用程式並搭配應用程式 Proxy,如此便能在這兩個應用程式之間擁有單一登入的體驗。

- 部署 RDS,並啟用應用程式 Proxy。 啟用應用程式 Proxy 並開啟必要的連接埠和 URL,並在伺服器上啟用傳輸層安全性 (TLS) 1.2。 若要了解需要開啟哪些連接埠,以及其他詳細資料,請參閱教學課程:在 Microsoft Entra ID 中新增可透過應用程式 Proxy 從遠端存取的內部部署應用程式。

- 您的終端使用者必須使用相容的瀏覽器來連線到 RD Web 或 RD Web 用戶端。 如需詳細資訊,請參閱用戶端設定的支援。

- 發佈 RD Web 時,請盡可能使用相同的內部和外部完整功能變數名稱 (FQDN)。 如果內部和外部完整功能變數名稱 (FQDN) 不同,則停用要求標頭轉譯,以避免用戶端接收無效的連結。

- 如果您使用 RD Web 用戶端,則必須使用相同的內部和外部 FQDN。 如果內部和外部 FQDN 不同,則透過 RD Web 用戶端進行 RemoteApp 連線時,您會遇到 websocket 錯誤。

- 如果您在 Internet Explorer 上使用 RD Web,則需要啟用 RDS ActiveX 附加元件。

- 如果您使用 RD Web 用戶端,則需要使用應用程式 Proxy 連接器 1.5.1975 版或更新版本。

- 針對 Microsoft Entra 預先驗證流程,使用者只能連線到 [RemoteApp 和桌面] 窗格中發佈的資源。 使用者無法使用 [連線到遠端電腦] 窗格連線到桌面。

- 如果您使用 Windows Server 2019,則需要停用 HTTP2 通訊協定。 如需詳細資訊,請參閱教學課程:在 Microsoft Entra ID 中新增可透過應用程式 Proxy 從遠端存取的內部部署應用程式。

部署聯合 RDS 和應用程式 Proxy 案例

為您的環境設定 RDS 與 Microsoft Entra 應用程式 Proxy 之後,請遵循步驟將兩種解決方案結合。 這些步驟會逐步解說發佈兩個 Web 對向 RDS 端點 (RD Web 和 RD 閘道) 作為應用程式,然後將您 RDS 上的流量導向以通過應用程式 Proxy。

發佈 RD 主機端點

-

- 內部 URL:

https://<rdhost>.com/,其中<rdhost>是 RD Web 和 RD 閘道共用的一般根。 - 外部 URL︰會根據應用程式名稱自動填入這個欄位,但您可以修改它。 您的使用者在存取 RDS 時,會移到此 URL。

- 預先驗證方法:Microsoft Entra ID。

- 轉譯 URL 標頭:否。

- 使用僅限 HTTP Cookie:否。

- 內部 URL:

將使用者指派給已發佈 RD 應用程式。 並請確定它們都可存取 RDS。

保留應用程式的單一登入方法,因為 Microsoft Entra 單一登入已停用。

注意

系統會要求您的使用者分別驗證一次 Microsoft Entra ID 及 RD Web,但是他們可單一登入 RD 閘道。

瀏覽至 [身分識別]>[應用程式]>[應用程式註冊]。 從清單中選擇您的應用程式。

在 [管理] 底下,選取 [商標]。

更新 [首頁 URL] 欄位,以指向 RD Web 端點 (例如

https://<rdhost>.com/RDWeb)。

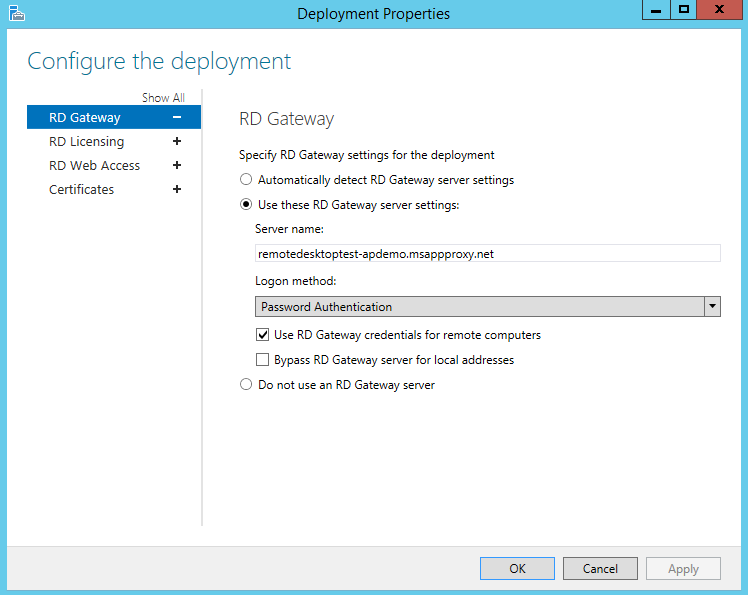

將 RDS 資料流導向應用程式 Proxy

以系統管理員身分連線至 RDS 部署,並變更部署的 RD 閘道伺服器名稱。 此組態可確保連線經過 Microsoft Entra 應用程式 Proxy 服務。

連線到執行 RD 連線代理人角色的 RDS 伺服器。

啟動伺服器管理員。

選取左窗格中的 [遠端桌面服務]。

選取 [概觀]。

在 [部署概觀] 區段中,選取下拉式選單,然後選擇 [編輯部署內容]。

在 [RD 閘道] 索引標籤中,將 [伺服器名稱] 變更為您在應用程式 Proxy 中所設定之 RD 主機端點的外部 URL。

將 [登入方法] 欄位變更為 [密碼驗證]。

對於每個集合執行此命令。 使用您自己的資訊來取代 <yourcollectionname> 和 <proxyfrontendurl>。 此命令會啟用 RD Web 和 RD 閘道之間的單一登入,並將效能最佳化。

Set-RDSessionCollectionConfiguration -CollectionName "<yourcollectionname>" -CustomRdpProperty "pre-authentication server address:s:<proxyfrontendurl>`nrequire pre-authentication:i:1"例如:

Set-RDSessionCollectionConfiguration -CollectionName "QuickSessionCollection" -CustomRdpProperty "pre-authentication server address:s:https://remotedesktoptest-aadapdemo.msappproxy.net/`nrequire pre-authentication:i:1"注意

上述命令會在 "`nrequire" 中使用倒引號。

若要確認自訂 RDP 屬性的修改,以及檢視會針對此集合從 RDWeb 下載的 RDP 檔案內容,請執行下列命令。

(get-wmiobject -Namespace root\cimv2\terminalservices -Class Win32_RDCentralPublishedRemoteDesktop).RDPFileContents

現在已設定遠端桌面,Microsoft Entra 應用程式 Proxy 已接管作為 RDS 的網際網路對應元件。 將 RD Web 和 RD 閘道機器上的其他公用網際網路對應端點移除。

啟用 RD Web 用戶端

如果您想要讓使用者使用 RD Web 用戶端,請遵循為您的使用者設定遠端桌面 Web 用戶端中的步驟。

遠端桌面 Web 用戶端可讓您存取組織的遠端桌面基礎結構。 需要 HTML5 相容的網頁瀏覽器,例如 Microsoft Edge、Google Chrome、Safari 或 Mozilla Firefox (v55.0 和更新版本)。

測試案例

在 Windows 7 或 10 電腦上使用 Internet Explorer 來測試案例。

- 移至您所設定的外部 URL,或在 MyApps 面板中尋找您的應用程式。

- 對 Microsoft Entra ID 進行驗證。 使用您指派給應用程式的帳戶。

- 向 RD Web 進行驗證。

- 一旦 RDS 驗證成功後,您可以選取所需的桌上型電腦或應用程式,然後開始使用。

其他用戶端設定的支援

本文所述的設定適用於透過 RD Web 或 RD Web 用戶端存取 RDS。 不過,如果需要,您可以支援其他作業系統或瀏覽器。 差異在於您所使用的驗證方法。

| 驗證方法 | 支援的用戶端設定 |

|---|---|

| 預先驗證 | RD Web - 使用 Microsoft Edge Chromium IE mode + RDS ActiveX 附加元件的 Windows 7/10/11 |

| 預先驗證 | RD Web 用戶端 - HTML5 相容的網頁瀏覽器,例如 Microsoft Edge、Internet Explorer 11、Google Chrome、Safari 或 Mozilla Firefox (v55.0 和更新版本) |

| 通過 | 支援 Microsoft 遠端桌面應用程式的任何其他作業系統 |

注意

使用我的應用程式入口網站來存取遠端桌面應用程式時,需要 Microsoft Edge Chromium IE 模式。

預先驗證流程的安全性優點多於通道流程。 使用預先驗證,您可以使用內部部署資源的 Microsoft Entra 驗證功能,例如單一登入、條件式存取和雙步驟驗證。 您也可以確定只有驗證過的流量到達您的網路。

若要使用通道驗證,只需要對本文中所列的步驟進行兩項修改:

- 在 [Publish the RD host endpoint] \(發佈 RD 主機端點) 步驟 1 中,請將預先驗證方法設為 [通道]。

- 在 [Direct RDS traffic to Application Proxy] \(將 RDS 流量導向應用程式 Proxy) 中,完全略過步驟 8。

下一步

意見反映

即將推出:我們會在 2024 年淘汰 GitHub 問題,並以全新的意見反應系統取代並作為內容意見反應的渠道。 如需更多資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交及檢視以下的意見反映: