使用應用程式 Proxy 為內部部署應用程式進行安全性聲明標記語言 (SAML) 單一登入 (SSO)

為使用安全性聲明標記語言 (SAML) 驗證保護的內部部署應用程式提供單一登入 (SSO)。 透過應用程式 Proxy 提供 SAML 型 SSO 的遠端存取。 透過 SAML 單一登入,Microsoft Entra 會利用使用者的 Microsoft Entra 帳戶對應用程式進行驗證。 Microsoft Entra ID 與應用程式透過連線通訊協定,進行登入資訊通訊。 您也可以根據您在 SAML 宣告中定義的規則,將使用者對應至特定的應用程式角色。 透過除了 SAML SSO 之外還啟用應用程式 Proxy,您的使用者可在外部存取應用程式,並具有順暢的 SSO 體驗。

應用程式必須能夠取用由 Microsoft Entra ID 所簽發的 SAML 權杖。 若是使用內部部署識別提供者的應用程式,則不適用此設定。 針對這些案例,建議您檢閱用於將應用程式移轉至 Microsoft Entra ID 的資源。

搭配應用程式 Proxy 的 SAML SSO 也會使用 SAML 權杖加密功能。 如需詳細資訊,請參閱設定 Microsoft Entra SAML 權杖加密。

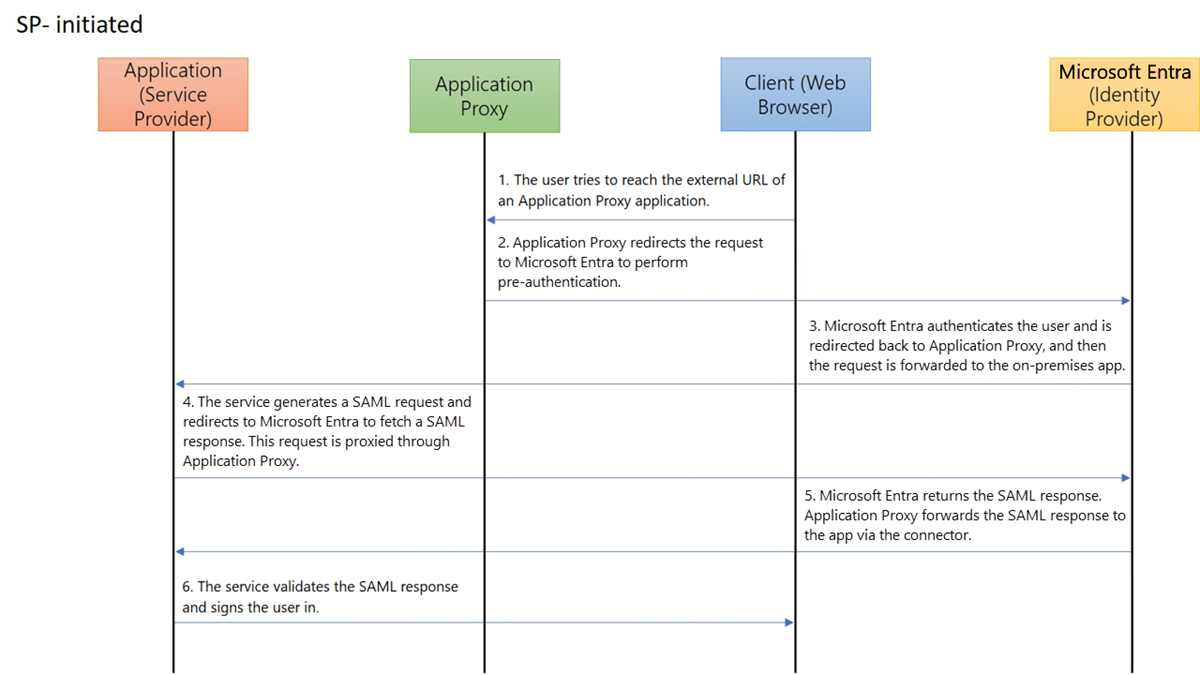

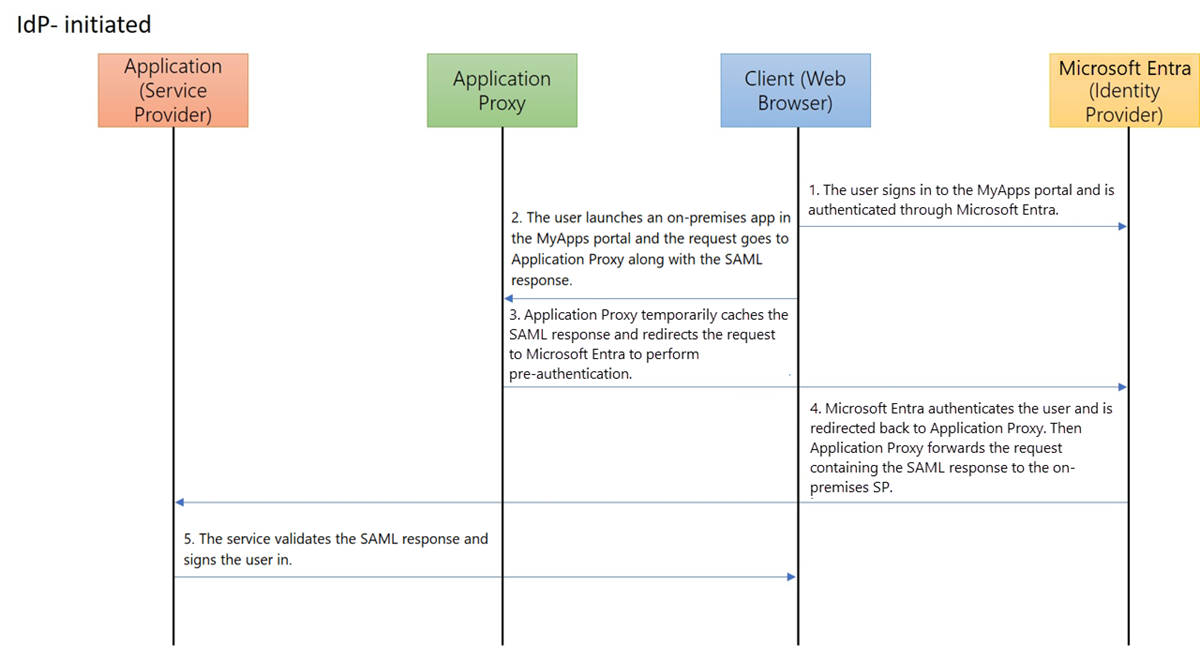

通訊協定圖表描述服務提供者 (SP) 起始流程和識別提供者 (IdP) 起始流程的單一登入順序。 應用程式 Proxy 會在內部部署應用程式來回快取 SAML 要求和回應,以使用 SAML SSO。

建立應用程式並設定 SAML SSO

在 Microsoft Entra 系統管理中心,選取 [Microsoft Entra ID] > [企業應用程式],然後選取 [新增應用程式]。

輸入新應用程式的顯示名稱,選取 [Integrate any other application you don't find in the gallery] \(整合您在資源庫中找不到的其他應用程式\),然後選取 [建立]。

在應用程式的 [概觀] 頁面上,選取 [單一登入]。

選取 [SAML] 作為單一登入方法。

先將 SAML SSO 設定為在公司網路上運作,請參閱設定 SAML 型單一登入的<基本 SAML 設定>一節,為應用程式設定 SAML 型驗證。

將至少一個使用者新增至應用程式,並確認測試帳戶具有應用程式的存取權。 連線到公司網路時,請利用測試帳戶來查看是否可使用應用程式的單一登入。

注意

在設定應用程式 Proxy 之後,您會返回並更新 SAML 回覆 URL。

使用應用程式 Proxy 發佈內部部署應用程式

在您為內部部署應用程式提供 SSO 之前,請先啟用應用程式 Proxy 並安裝連接器。 深入了解如何準備內部部署環境、安裝和註冊連接器,以及測試連接器。 一旦您設定了連接器,請遵循下列步驟,使用應用程式 Proxy 發佈新的應用程式。

當應用程式仍在 Microsoft Entra 系統管理中心開啟時,請選取 [應用程式 Proxy]。 提供應用程式的內部 URL。 如果您使用的是自訂網域,則也必須上傳應用程式的 TLS/SSL 憑證。

注意

最佳做法是盡可能使用自訂網域,以獲得最佳的使用者體驗。 深入了解使用 Microsoft Entra 應用程式 Proxy 中的自訂網域。

選取 [Microsoft Entra ID],作為應用程式的 [預先驗證] 方法。

複製應用程式的外部 URL。 您需要此 URL 才能完成 SAML 設定。

使用測試帳戶,嘗試開啟具有外部 URL 的應用程式,以驗證是否已正確設定應用程式 Proxy。 如果有問題,請參閱針對應用程式 Proxy 問題和錯誤訊息進行疑難排解。

更新 SAML 設定

當應用程式仍在 Microsoft Entra 系統管理中心開啟時,請選取 [單一登入]。

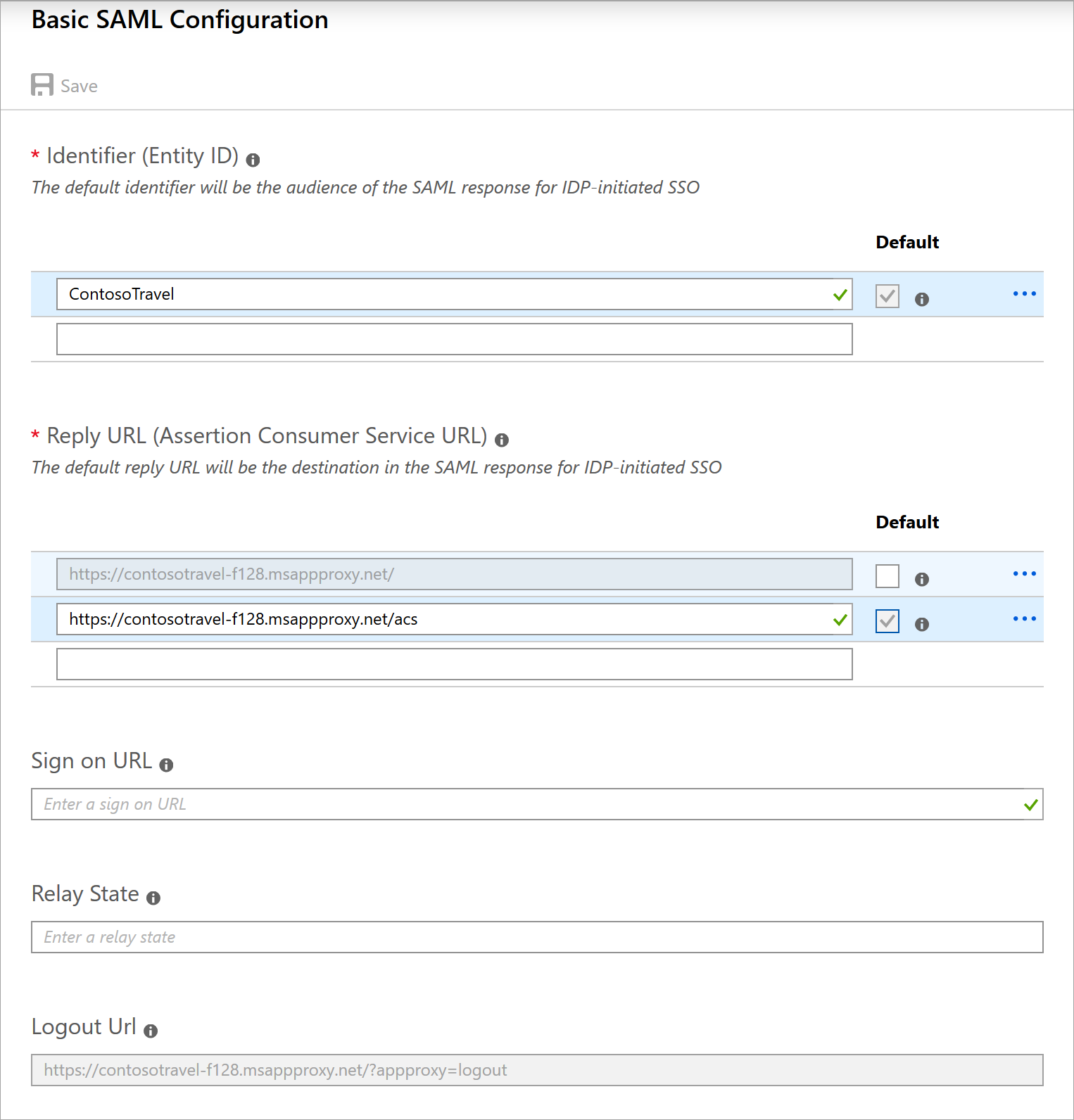

在 [設定使用 SAML 的單一登入] 頁面中,移至 [基本 SAML 設定] 標題,然後選取其 [編輯] 圖示 (鉛筆)。 確定 [識別碼]、[回覆 URL] 和 [登出 URL] 欄位中,已填入您在應用程式 Proxy 中設定的 [外部 URL]。 應用程式 Proxy 需要這些 URL 才能正常運作。

編輯稍早設定的 [回覆 URL],以便透過應用程式 Proxy 在網際網路上連線至其網域。 例如,如果您的 [外部 URL] 是

https://contosotravel-f128.msappproxy.net,而且原始的 [回覆 URL] 是https://contosotravel.com/acs,則您必須將原始的 [回覆 URL] 更新為https://contosotravel-f128.msappproxy.net/acs。

選取已更新的回覆 URL 旁的核取方塊,將它標示為預設值。

將必要的回覆 URL 標示為預設值之後,您也可以刪除先前設定使用內部 URL 的回覆 URL。

若是 SP 起始的流程,請確認後端應用程式已指定正確的回覆 URL 或判斷提示取用者服務 URL,以接收驗證權杖。

注意

如果後端應用程式預期 [回覆 URL] 是內部 URL,則您必須使用自訂網域,讓內部和外部 URL 相符,或在使用者的裝置上安裝「我的應用程式」安全登入延伸模組。 此延伸模組會自動重新導向至適當的應用程式 Proxy 服務。 若要安裝延伸模組,請參閱我的應用程式安全登入延伸模組。

測試您的應用程式

應用程式已啟動並執行中。 若要測試應用程式:

- 開啟瀏覽器並瀏覽至您在發佈應用程式時所建立的外部 URL。

- 使用您指派給應用程式的測試帳戶來登入。 您應該可以載入應用程式,並使用 SSO 進入應用程式。

下一步

意見反映

即將推出:我們會在 2024 年淘汰 GitHub 問題,並以全新的意見反應系統取代並作為內容意見反應的渠道。 如需更多資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交及檢視以下的意見反映: