自訂條件式存取驗證強度

系統管理員也可以建立最多 15 個自訂驗證強度,以完全符合其存取需求。 自訂驗證強度可以包含上表中任何支援的組合。

以系統管理員的身分登入 Microsoft Entra 系統管理中心。

瀏覽至 [資料保護]>[驗證方法]>[驗證強度]。

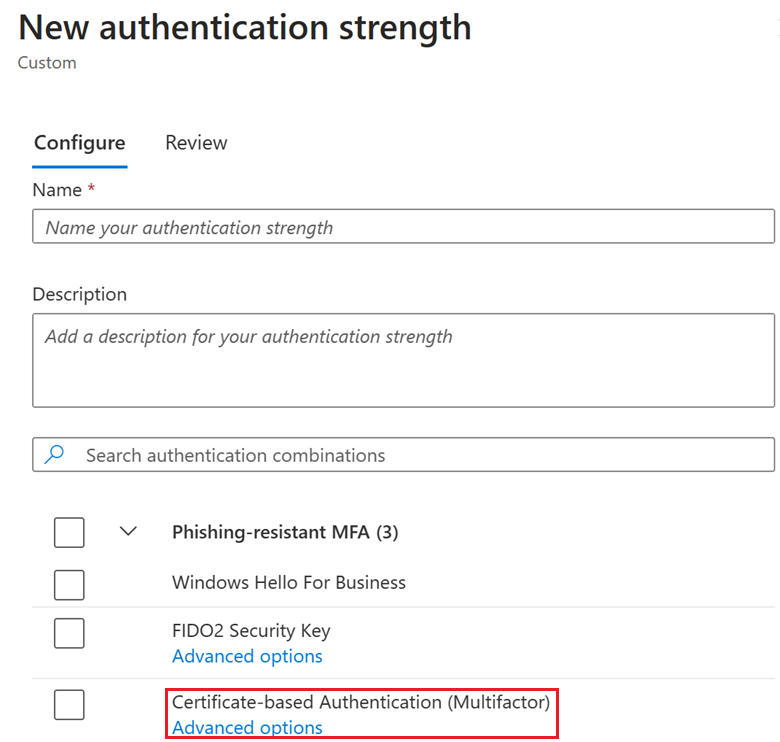

選取 [新驗證強度]。

提供新驗證強度的描述性 [名稱]。

選擇性地提供 [描述]。

選取您想要允許的任何可用方法。

選擇 [下一步] 並檢閱原則設定。

更新和刪除自訂驗證強度

您可以編輯自訂驗證強度。 如果條件式存取原則參考,則無法刪除,而且您必須確認任何編輯。 若要檢查條件式存取原則是否參考驗證強度,請按一下 [條件式存取原則] 資料行。

FIDO2 安全性金鑰進階選項

您可以根據 FIDO2 安全性金鑰的 Authenticator 證明 GUID (AAGUID) 來限制 FIDO2 安全性金鑰的使用方式。 此功能可讓系統管理員要求有特定製造商的 FIDO2 安全性金鑰,才能存取資源。 若要要求特定的 FIDO2 安全性金鑰,請先建立自訂驗證強度。 然後選取 [FIDO2 安全性金鑰],然後按一下 [進階選項]。

在 [允許的 FIDO2 金鑰] 旁按一下 +,複製 AAGUID 值,然後按一下 [儲存]。

憑證式驗證進階選項

在驗證方法原則中,您可以根據憑證簽發者或原則 OID,設定是否在系統中將憑證繫結至單一要素或多重要素驗證保護層級。 您也可以根據條件式存取驗證強度原則,針對特定資源要求單一要素或多重要素驗證憑證。

藉由使用驗證強度進階選項,您可以要求特定的憑證簽發者或原則 OID,進一步限制對應用程式的登入。

例如,Contoso 向具有三種不同類型的多重要素憑證的員工簽發智慧卡。 一個憑證用於機密許可,另一個用於秘密許可,而第三個則用於最高秘密許可。 每一個憑證都會以憑證的屬性來加以區別,例如原則 OID 或簽發者。 Contoso 想要確保僅具有適當多重要素憑證的使用者才能存取每個分類的資料。

下一節說明如何使用 Microsoft Entra 系統管理中心和 Microsoft Graph 設定 CBA 的進階選項。

Microsoft Entra 系統管理中心

以系統管理員的身分登入 Microsoft Entra 系統管理中心。

瀏覽至 [資料保護]>[驗證方法]>[驗證強度]。

選取 [新驗證強度]。

提供新驗證強度的描述性 [名稱]。

選擇性地提供 [描述]。

在 [憑證式驗證] 下方 (單一因素或多重要素),按一下 [進階選項]。

您可以從下拉式功能表中選取憑證簽發者、輸入憑證簽發者,以及輸入允許的原則 OID。 下拉式功能表會列出租用戶中的所有憑證授權單位,不論它們是單一要素還是多重要素。

- 如果同時設定 [允許的憑證簽發者] 和 [允許的原則 OID],則會有 AND 關聯性。 使用者必須使用同時符合這兩個條件的憑證。

- 在 [允許的憑證簽發者] 清單和 [允許的原則 OID] 清單之間,有 OR 關聯性。 使用者必須使用符合其中一個簽發者或原則 OID 的憑證。

- 如果您想要使用的憑證未上傳至租用戶中的憑證授權單位,請使用 [SubjectkeyIdentifier 的其他憑證簽發者]。 如果使用者在主租用戶中進行驗證,此設定可用於外部使用者案例。

按一下 [下一步] 檢閱設定,然後按一下 [建立]。

Microsoft Graph

若要使用憑證 combinationConfiguration 建立新的條件式存取驗證強度原則設定:

POST /beta/identity/conditionalAccess/authenticationStrength/policies

{

"displayName": "CBA Restriction",

"description": "CBA Restriction with both IssuerSki and OIDs",

"allowedCombinations": [

" x509CertificateMultiFactor "

],

"combinationConfigurations": [

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"appliesToCombinations": [

"x509CertificateMultiFactor"

],

"allowedIssuerSkis": ["9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"],

"allowedPolicyOIDs": [

"1.2.3.4.6",

"1.2.3.4.5.6"

]

}

]

}

若要將新的 combinationConfiguration 新增至現有的原則:

POST beta/identity/conditionalAccess/authenticationStrength/policies/{authenticationStrengthPolicyId}/combinationConfigurations

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"allowedIssuerSkis": [

"9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"

],

"allowedPolicyOIDs": [],

"appliesToCombinations": [

"x509CertificateSingleFactor "

]

}

限制

FIDO2 安全性金鑰進階選項

- FIDO2 安全性金鑰進階選項 - 不支援主租用戶與資源租用戶位於不同 Microsoft 雲端的外部使用者使用進階選項。

憑證式驗證進階選項

每個瀏覽器工作階段只能使用一個憑證。 使用憑證登入之後,會在瀏覽器工作階段的持續時間加以快取憑證。 如果憑證不符合驗證強度需求,系統將不會提示您選擇另一個憑證。 您必須註銷並重新登入以重新啟動工作階段。 然後選擇相關的憑證。

憑證授權單位和使用者憑證應符合 X.509 v3 標準。 具體來說,若要強制執行簽發者 SKI CBA 限制,憑證需要有效的 AKI:

注意

如果憑證不符合,使用者驗證可能會成功,但不符合驗證強度原則的 issuerSki 限制。

在登入期間,會考慮終端使用者憑證的前 5 個原則 OID,並與驗證強度原則中設定的原則 OID 進行比較。 如果終端使用者憑證有超過 5 個原則 OID,則會考慮符合驗證強度需求的前 5 個原則 OID (按語彙順序)。

針對 B2B 使用者,讓我們舉個例子,其中 Contoso 邀請 Fabrikam 的使用者加入其租用戶。 在此情況下,Contoso 是資源租用戶,Fabrikam 是主租用戶。

- 當跨租用戶存取設定為 Off 時(Contoso 不接受主租用戶所執行的 MFA)- 不支援在資源租用戶上使用憑證式驗證。

- 當跨租用戶存取設定為 On 時,Fabrikam 和 Contoso 位於相同的 Microsoft 雲端上 – 這表示 Fabrikam 和 Contoso 租用戶都位於 Azure 商業雲端或適用於美國政府的 Azure 雲端上。 此外,Contoso 會信任在主租用戶上執行的 MFA。 在此案例中:

- 在自訂驗證強度原則中使用原則 OID 或 「SubjectkeyIdentifier 的其他憑證簽發者」,即可限制特定資源的存取。

- 在自訂驗證強度原則中使用原則 OID 或 「SubjectkeyIdentifier 的其他憑證簽發者」,即可限制特定資源的存取。

- 當跨租用戶存取設定為 On 時,Fabrikam 和 Contoso 不在相同的 Microsoft 雲端上 – 例如,Fabrikam 的租用戶位於 Azure 商業雲端上,而 Contoso 的租用戶位於適用於美國政府的 Azure 雲端上,則無法使用自訂驗證強度原則中的簽發者識別碼或原則 OID 來限制對特定資源的存取。

針對驗證強度進階選項進行疑難排解

使用者無法使用其 FIDO2 安全性金鑰進行登入

條件式存取系統管理員可以限制對特定安全性金鑰的存取。 使用者嘗試使用無法使用的金鑰登入時,會出現此 [您無法從這裡完成] 訊息。 使用者必須重新啟動工作階段,並使用不同的 FIDO2 安全性金鑰登入。

如何檢查憑證原則 OID 和簽發者

您可以確認個人憑證屬性符合驗證強度進階選項中的設定。

在使用者的裝置上,以系統管理員身分登入。 按一下 [執行],輸入 certmgr.msc,然後按 Enter。 若要檢查原則 OID,請按一下 [個人],以滑鼠右鍵按一下憑證,然後按一下 [詳細資料]。