運作方式:裝置註冊

裝置註冊是雲端式驗證的先決條件。 通常,裝置會透過混合加入 Microsoft Entra ID 或 Microsoft Entra 來完成裝置註冊。 本文詳細介紹了 Microsoft Entra 加入和 Microsoft Entra 混合加入如何在受控和同盟環境中運作。 有關 Microsoft Entra 驗證如何在這些裝置上運作的相關詳細資訊,請參閱主要重新整理權杖一文。

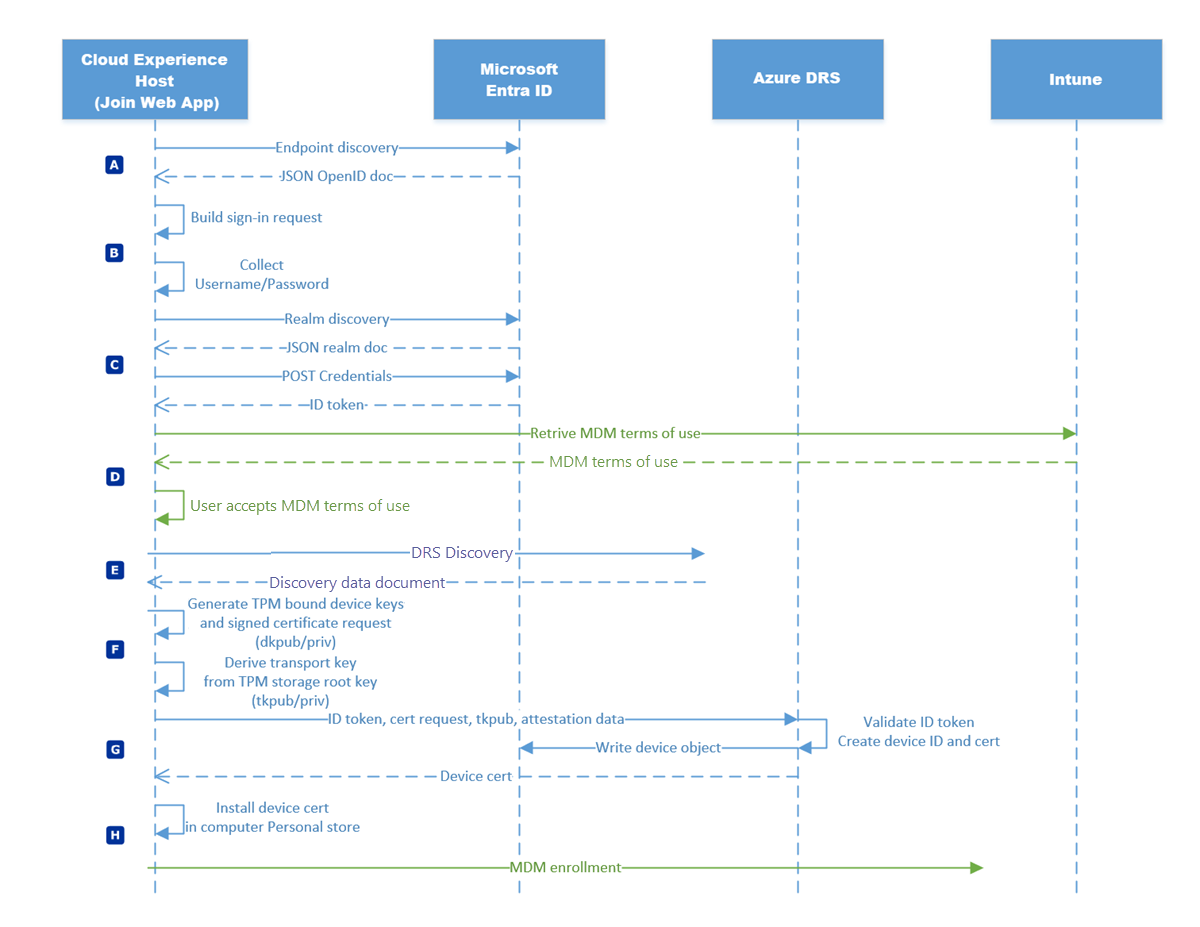

在受控環境中加入 Microsoft Entra

| 階段 | 描述 |

|---|---|

| A | 加入 Microsoft Entra ID 的裝置的最常見註冊方式,是在全新體驗 (OOBE) 期間於雲端體驗主機 (CXH) 應用程式中載入 Microsoft Entra 加入 Web 應用程式。 該應用程式會將 GET 要求傳送至 Microsoft Entra OpenID 設定端點,以探索授權端點。 Microsoft Entra ID 會將包含授權端點的 OpenID 設定傳回給應用程式,以做為 JSON 文件。 |

| B | 應用程式會為授權端點建置登入要求,並收集使用者認證。 |

| C | 在使用者提供其使用者主體名稱 (UPN) 後,應用程式會向 Microsoft Entra ID 傳送 GET 要求,以探索使用者的對應領域資訊。 這項資訊可決定環境為受控還是同盟。 Microsoft Entra ID 會傳回 JSON 物件中的資訊。 應用程式會決定環境為受控 (非同盟)。 此階段中的最後一個步驟是讓應用程式建立驗證緩衝區,並在 OOBE 中暫時快取,以便在 OOBE 結束時自動登入。 應用程式會將認證發佈 (POST) 到 Microsoft Entra ID,並在其中進行驗證。 Microsoft Entra ID 會傳回具有宣告的識別碼權杖。 |

| D | 應用程式會尋找行動裝置管理 (MDM) 使用條款 (the mdm_tou_url 聲明)。 如果存在,則應用程式會從宣告的值中擷取使用規定、將內容呈現給使用者,以及等待使用者接受使用規定。 此步驟是選擇性的,如果宣告不存在或宣告值是空的,則會略過此步驟。 |

| E | 應用程式會將裝置註冊探索要求傳送至 Azure 裝置註冊服務 (DRS)。 Azure DRS 會傳回探索資料文件,其會傳回租用戶特定的 URI 以完成裝置註冊。 |

| F | 應用程式會建立 TPM 繫結 (慣用) RSA 2048 位元金鑰組,稱為裝置金鑰 (dkpub/dkpriv)。 應用程式會使用 dkpub 和公開金鑰建立憑證要求,並使用 dkpriv 來簽署憑證要求。 接下來,應用程式會從 TPM 的儲存體根金鑰衍生第二個金鑰組。 此金鑰是傳輸金鑰 (tkpub/tkpriv)。 |

| G | 應用程式會將裝置註冊要求傳送到 Azure DRS,其中包含識別碼權杖、憑證要求、tkpub 和證明資料。 Azure DRS 會驗證識別碼權杖、建立裝置識別碼,並根據內含的憑證要求建立憑證。 Azure DRS 接著會在 Microsoft Entra ID 中寫入裝置物件,並將裝置識別碼和裝置憑證傳送給用戶端。 |

| H | 裝置註冊的完成方式是從 Azure DRS 接收裝置識別碼和裝置憑證。 裝置識別碼會儲存供日後參考 (可從 dsregcmd.exe /status 檢視),而裝置憑證則會安裝在電腦的個人存放區中。 裝置註冊完成後,程序會繼續進行 MDM 註冊。 |

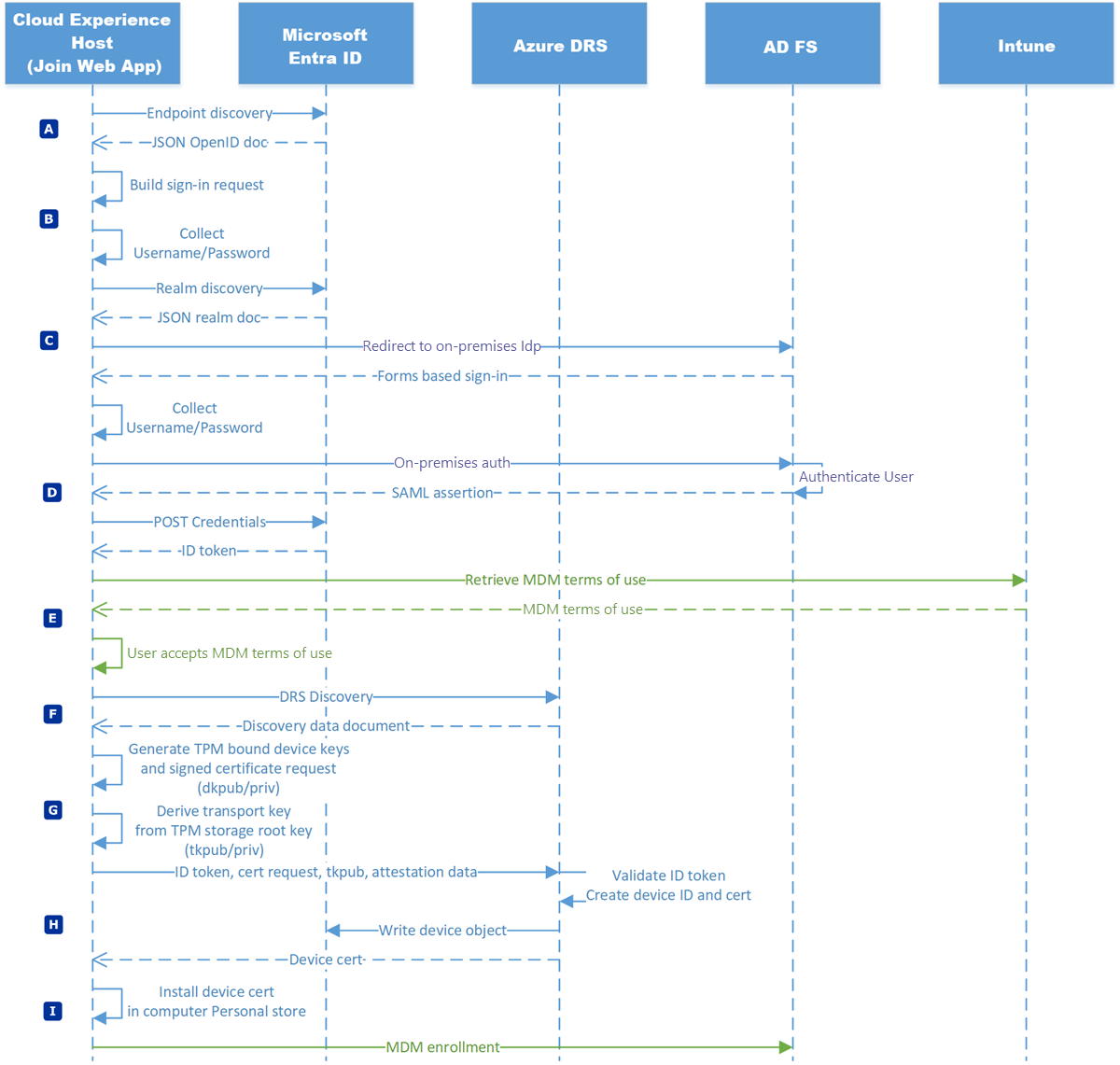

在同盟環境中加入 Microsoft Entra

| 階段 | 描述 |

|---|---|

| A | 加入 Microsoft Entra ID 的裝置的最常見註冊方式,是在全新體驗 (OOBE) 期間於雲端體驗主機 (CXH) 應用程式中載入 Microsoft Entra 加入 Web 應用程式。 該應用程式會將 GET 要求傳送至 Microsoft Entra OpenID 設定端點,以探索授權端點。 Microsoft Entra ID 會將包含授權端點的 OpenID 設定傳回給應用程式,以做為 JSON 文件。 |

| B | 應用程式會為授權端點建置登入要求,並收集使用者認證。 |

| C | 在使用者提供其使用者名稱 (以 UPN 格式) 之後,應用程式會將 GET 要求傳送至 Microsoft Entra ID,以探索使用者的對應領域資訊。 這項資訊可決定環境為受控還是同盟。 Microsoft Entra ID 會傳回 JSON 物件中的資訊。 應用程式會決定環境為同盟。 應用程式會重新導向至傳回 JSON 領域物件中的 AuthURL 值 (內部部署 STS 登入頁面)。 應用程式會透過 STS 網頁來收集認證。 |

| D | 應用程式會將認證張貼至內部部署 STS,這可能需要額外的驗證因素。 內部部署 STS 會驗證使用者並傳回權杖。 應用程式會將權杖發佈 (POST) 到 Microsoft Entra ID 以進行驗證。 Microsoft Entra ID 會驗證權杖,並傳回具有宣告的識別碼權杖。 |

| E | 應用程式會尋找 MDM 使用規定 (mdm_tou_url 宣告)。 如果存在,則應用程式會從宣告的值中擷取使用規定、將內容呈現給使用者,以及等待使用者接受使用規定。 此步驟是選擇性的,如果宣告不存在或宣告值是空的,則會略過此步驟。 |

| F | 應用程式會將裝置註冊探索要求傳送至 Azure 裝置註冊服務 (DRS)。 Azure DRS 會傳回探索資料文件,其會傳回租用戶特定的 URI 以完成裝置註冊。 |

| G | 應用程式會建立 TPM 繫結 (慣用) RSA 2048 位元金鑰組,稱為裝置金鑰 (dkpub/dkpriv)。 應用程式會使用 dkpub 和公開金鑰建立憑證要求,並使用 dkpriv 來簽署憑證要求。 接下來,應用程式會從 TPM 的儲存體根金鑰衍生第二個金鑰組。 此金鑰是傳輸金鑰 (tkpub/tkpriv)。 |

| H | 應用程式會將裝置註冊要求傳送到 Azure DRS,其中包含識別碼權杖、憑證要求、tkpub 和證明資料。 Azure DRS 會驗證識別碼權杖、建立裝置識別碼,並根據內含的憑證要求建立憑證。 Azure DRS 接著會在 Microsoft Entra ID 中寫入裝置物件,並將裝置識別碼和裝置憑證傳送給用戶端。 |

| I | 裝置註冊的完成方式是從 Azure DRS 接收裝置識別碼和裝置憑證。 裝置識別碼會儲存供日後參考 (可從 dsregcmd.exe /status 檢視),而裝置憑證則會安裝在電腦的個人存放區中。 裝置註冊完成後,程序會繼續進行 MDM 註冊。 |

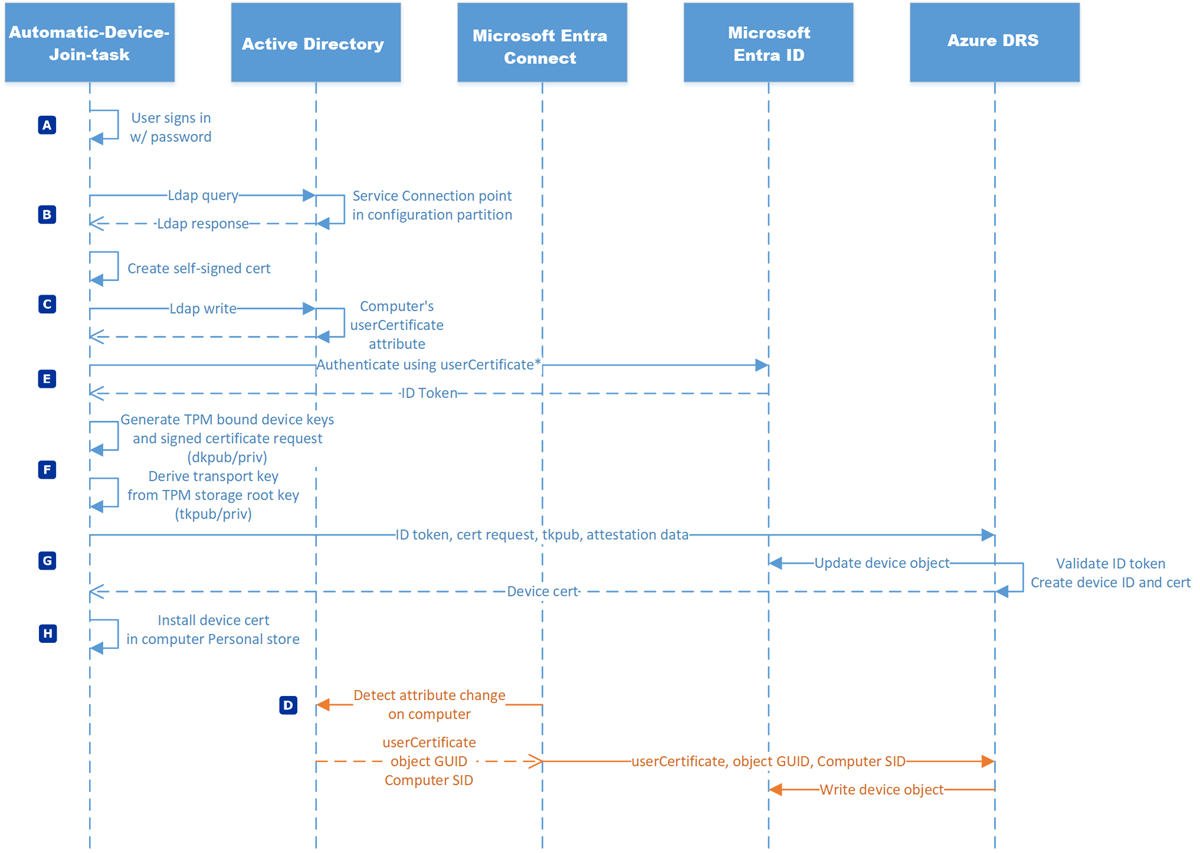

在受控環境中混合加入 Microsoft Entra

| 階段 | 描述 |

|---|---|

| A | 使用者使用網域認證登入已加入網域的 Windows 10 或更新版本電腦。 此認證可以是使用者名稱和密碼或智慧卡驗證。 使用者登入會觸發自動裝置加入工作。 自動裝置加入工作會在加入網域時觸發,並每小時重試一次。 其不會完全取決於使用者登入。 |

| B | 工作會針對 Active Directory (CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=corp,DC=contoso,DC=com) 中儲存在設定分割區服務連接點上的關鍵字屬性,使用 LDAP 通訊協定來查詢 Active Directory。 關鍵字屬性中所傳回的值會決定是否將裝置註冊導向至 Azure 裝置註冊服務 (DRS) 或裝載於內部部署的企業裝置註冊服務。 |

| C | 針對受控環境,此工作會以自我簽署憑證的形式建立初始驗證認證。 工作會使用 LDAP 將憑證寫入 Active Directory 電腦物件上的 userCertificate 屬性。 |

| D | 在 Microsoft Entra ID 中建立的裝置物件代表包含 userCertificate 屬性上憑證的電腦之後,電腦才能向 Azure DRS 進行驗證。 Microsoft Entra Connect 會偵測到屬性變更。 在下一個同步處理週期中,Microsoft Entra Connect 會將 userCertificate、物件 GUID 和電腦 SID 傳送到 Azure DRS。 Azure DRS 會使用屬性資訊,在 Microsoft Entra ID 中建立裝置物件。 |

| E | 自動裝置加入工作會在每個使用者登入或每小時觸發,並嘗試使用 userCertificate 屬性中公開金鑰的對應私密金鑰向 Microsoft Entra ID 驗證電腦。 Microsoft Entra 會驗證電腦,並向電腦發出識別碼權杖。 |

| F | 工作會建立 TPM 繫結 (慣用) RSA 2048 位元金鑰組,稱為裝置金鑰 (dkpub/dkpriv)。 應用程式會使用 dkpub 和公開金鑰建立憑證要求,並使用 dkpriv 來簽署憑證要求。 接下來,應用程式會從 TPM 的儲存體根金鑰衍生第二個金鑰組。 此金鑰是傳輸金鑰 (tkpub/tkpriv)。 |

| G | 工作會將裝置註冊要求傳送到 Azure DRS,其中包含識別碼權杖、憑證要求、tkpub 和證明資料。 Azure DRS 會驗證識別碼權杖、建立裝置識別碼,並根據內含的憑證要求建立憑證。 Azure DRS 接著會在 Microsoft Entra ID 中更新裝置物件,並將裝置識別碼和裝置憑證傳送給用戶端。 |

| H | 裝置註冊的完成方式是從 Azure DRS 接收裝置識別碼和裝置憑證。 裝置識別碼會儲存供日後參考 (可從 dsregcmd.exe /status 檢視),而裝置憑證則會安裝在電腦的個人存放區中。 裝置註冊完成後,工作就會結束。 |

在同盟環境中混合加入 Microsoft Entra

| 階段 | 描述 |

|---|---|

| A | 使用者使用網域認證登入已加入網域的 Windows 10 或更新版本電腦。 此認證可以是使用者名稱和密碼或智慧卡驗證。 使用者登入會觸發自動裝置加入工作。 自動裝置加入工作會在加入網域時觸發,並每小時重試一次。 其不會完全取決於使用者登入。 |

| B | 工作會針對 Active Directory (CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=corp,DC=contoso,DC=com) 中儲存在設定分割區服務連接點上的關鍵字屬性,使用 LDAP 通訊協定來查詢 Active Directory。 關鍵字屬性中所傳回的值會決定是否將裝置註冊導向至 Azure 裝置註冊服務 (DRS) 或裝載於內部部署的企業裝置註冊服務。 |

| C | 在同盟環境中,電腦會使用 Windows 整合式驗證來驗證企業裝置註冊端點。 企業裝置註冊服務會建立並傳回權杖,其中包含物件 GUID、電腦 SID 和已加入網域狀態的宣告。 此工作會將權杖和宣告提交給其驗證所在的 Microsoft Entra ID。 Microsoft Entra ID 會將識別碼權杖傳回給執行中的工作。 |

| D | 應用程式會建立 TPM 繫結 (慣用) RSA 2048 位元金鑰組,稱為裝置金鑰 (dkpub/dkpriv)。 應用程式會使用 dkpub 和公開金鑰建立憑證要求,並使用 dkpriv 來簽署憑證要求。 接下來,應用程式會從 TPM 的儲存體根金鑰衍生第二個金鑰組。 此金鑰是傳輸金鑰 (tkpub/tkpriv)。 |

| E | 若要為內部部署同盟應用程式提供 SSO,此工作會從內部部署 STS 要求企業 PRT。 Windows Server 2016 執行 Active Directory 同盟服務角色會驗證要求,並將其傳回給執行中的工作。 |

| F | 工作會將裝置註冊要求傳送到 Azure DRS,其中包含識別碼權杖、憑證要求、tkpub 和證明資料。 Azure DRS 會驗證識別碼權杖、建立裝置識別碼,並根據內含的憑證要求建立憑證。 Azure DRS 接著會在 Microsoft Entra ID 中寫入裝置物件,並將裝置識別碼和裝置憑證傳送給用戶端。 裝置註冊的完成方式是從 Azure DRS 接收裝置識別碼和裝置憑證。 裝置識別碼會儲存供日後參考 (可從 dsregcmd.exe /status 檢視),而裝置憑證則會安裝在電腦的個人存放區中。 裝置註冊完成後,工作就會結束。 |

| G | 如果已啟用 Microsoft Entra Connect 裝置回寫,則 Microsoft Entra Connect 會在其下一個同步處理週期 (使用憑證信任進行混合式部署需要裝置回寫) 從 Microsoft Entra ID 要求更新。 Microsoft Entra ID 會將裝置物件與相符的已同步處理電腦物件相互關聯。 Microsoft Entra Connect 會接收包含物件 GUID 和電腦 SID 的裝置物件,並將裝置物件寫入 Active Directory。 |

下一步

意見反映

即將推出:我們會在 2024 年淘汰 GitHub 問題,並以全新的意見反應系統取代並作為內容意見反應的渠道。 如需更多資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交及檢視以下的意見反映: