教學課程:設定 Datawiza 以啟用 Microsoft Entra 多重要素驗證和 Oracle JD Edwards 單一登入

在本教學課程中,了解如何使用 Datawiza Access Proxy (DAP),為 Oracle JD Edwards (JDE) 應用程式啟用 Microsoft Entra 單一登入 (SSO) 和 Microsoft Entra 多重要素驗證。

使用 DAP 整合應用程式與 Microsoft Entra ID 的優點:

- 使用零信任擁抱主動式安全性:一種安全性模型,可適應現代化環境並支援混合式工作場所,同時可保護人員、裝置、應用程式和資料

- Microsoft Entra 單一登入:使用裝置從任何位置安全且順暢地存取使用者和應用程式

- 運作方式:Microsoft Entra 多重要素驗證:使用者在登入期間中經提示而提供多種形式的識別,例如,在其行動電話上輸入代碼或提供指紋掃描

- 何謂條件式存取? - 原則是 if-then 陳述式,如果使用者想要存取資源,則必須完成動作

- 在 Microsoft Entra ID 中使用無程式碼 Datawiza 進行簡單的驗證和授權:使用 Web 應用程式 (例如,Oracle JDE、Oracle E-Business Suite、Oracle Sibel 和自產的應用程式)

- 使用 Datawiza Cloud Management Console (DCMC):管理公用雲端和內部部署中對應用程式的存取

案例描述

此案例專注於使用 HTTP 授權標頭的 Oracle JDE 應用程式整合,以管理對受保護內容的存取。

在舊版應用程式中,由於缺少新式通訊協定支援,因此很難與 Microsoft Entra SSO 直接整合。 DAP 可透過通訊協定轉換消除舊版應用程式與新式識別碼控制平面之間的差距。 DAP 可降低整合額外負荷、節省工程時間,並改善應用程式安全性。

案例架構

案例解決方案具有下列主要元件:

- Microsoft Entra ID:身分識別和存取管理服務,能協助使用者登入及存取外部與內部資源

- Oracle JDE 應用程式:受 Microsoft Entra ID 保護的舊版應用程式

- Datawiza Access Proxy (DAP):容器型反向 Proxy,可對使用者登入流程實作 OpenID Connect (OIDC)、OAuth 或安全性聲明標記語言 (SAML)。 其會明確透過 HTTP 標頭將身分識別傳遞至應用程式。

- Datawiza Cloud Management Console (DCMC):用來管理 DAP 的主控台。 系統管理員會使用 UI 和 RESTful API 來設定 DAP 與存取控制原則。

深入了解:Datawiza 和 Microsoft Entra 驗證架構

必要條件

請確保已符合下列必要條件。

- Azure 訂用帳戶。

- 如果沒有訂用帳戶,您可以取得 Azure 免費帳戶

- 連結至 Azure 訂用帳戶的 Microsoft Entra 租用戶

- Docker 與 Docker Compose

- 前往 docs.docker.com 以取得 Docker 並安裝 Docker Compose

- 從內部部署目錄同步至 Microsoft Entra ID 的使用者身分識別,或在 Microsoft Entra ID 中建立並流回內部部署目錄的使用者身分識別

- 擁有 Microsoft Entra ID 和應用程式系統管理員角色的帳戶。 請參閱 Microsoft Entra 內建角色、所有角色

- Oracle JDE 環境

- (選用) 要透過 HTTPS 發佈服務的 SSL Web 憑證。 您也可以使用預設的 Datawiza 自我簽署憑證進行測試

開始使用 DPM

若要整合 Oracle JDE 與 Microsoft Entra ID,請執行下列動作:

[歡迎] 頁面隨即出現。

選取橙色 [開始] 按鈕。

![螢幕擷取畫面:[開始使用] 按鈕。](media/datawiza-sso-oracle-jde/getting-started.png)

在 [名稱] 和 [描述] 欄位中,輸入資訊。

選取 [下一步]。

![螢幕擷取畫面:[部署名稱] 底下的 [名稱] 欄位和 [下一步] 按鈕。](media/datawiza-sso-oracle-jde/name-description-field.png)

在 [新增應用程式] 對話方塊上,為 [平台] 選取 [Web]。

對於 [應用程式名稱],輸入唯一的應用程式名稱。

於對 [公用網域],以輸入

https://jde-external.example.com為例。 若要測試設定,您可以使用 localhost DNS。 若未在負載平衡器後面部署 DAP,請使用 [公用網域] 連接埠。對於 [接聽連接埠],選取 DAP 接聽的連接埠。

對於 [上游伺服器],選取要保護的 Oracle JDE 實作 URL 和連接埠。

選取 [下一步]。

![螢幕擷取畫面:[公用網域]、[接聽連接埠] 和 [上游伺服器] 項目。](media/datawiza-sso-oracle-jde/add-application.png)

- 在 [設定 IdP] 對話方塊中,輸入資訊。

注意

使用 DCMC 單鍵整合可協助完成 Microsoft Entra 設定。 DCMC 會呼叫 Graph API,代表您在 Microsoft Entra 租用戶中建立應用程式註冊。 前往 docs.datawiza.com 以參閱與 Microsoft Entra ID 的單鍵整合 (英文)。

- 選取 建立。

![螢幕擷取畫面:[通訊協定]、[識別提供者] 和 [支援的帳戶類型] 項目,以及 [建立] 按鈕。](media/datawiza-sso-oracle-jde/configure-idp.png)

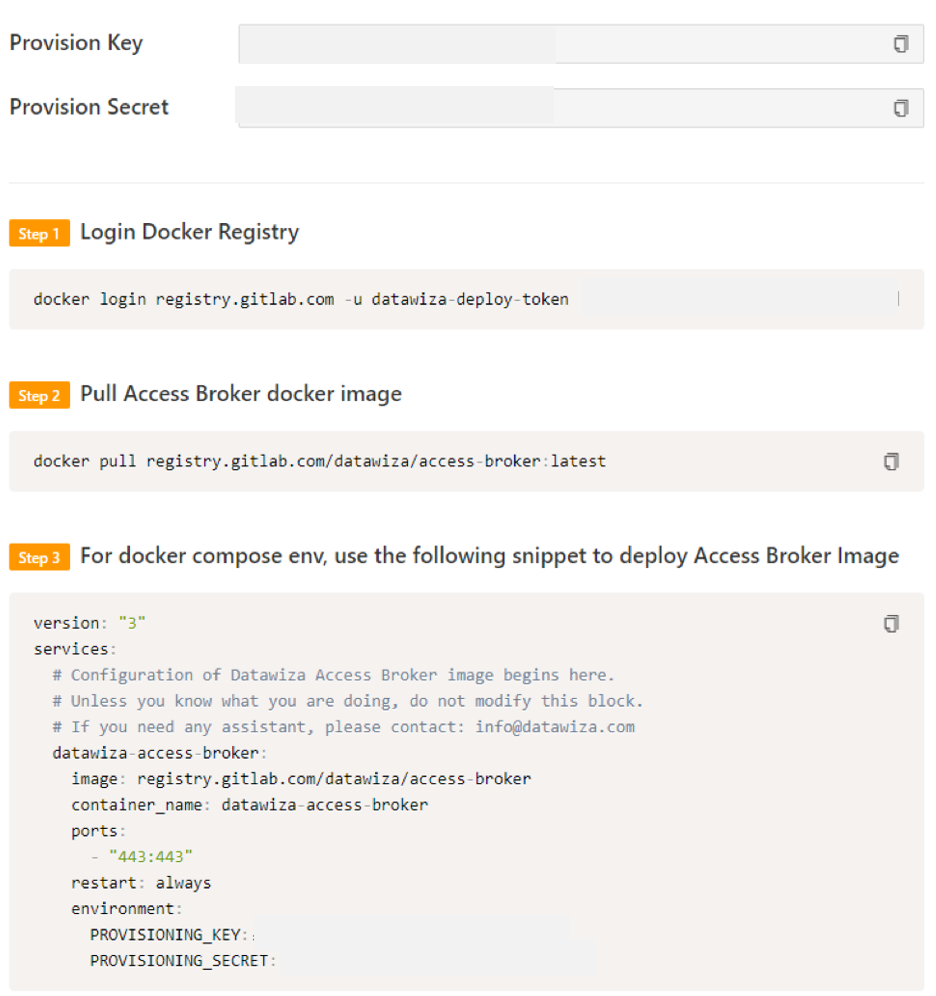

[DAP 部署] 頁面隨即顯示。

記下部署 Docker Compose 檔案。 此檔案包含 DAP 映像、佈建金鑰和佈建秘密,其會從 DCMC 提取最新的設定和原則。

SSO 和 HTTP 標頭

DAP 會從 IdP 取得使用者屬性,並使用標頭或 Cookie 將其傳遞至上游應用程式。

Oracle JDE 應用程式必須辨識使用者:應用程式會使用名稱,指示 DAP 透過 HTTP 標頭將 IdP 中的值傳遞至應用程式。

在 Oracle JDE 中,從左側導覽中選取 [應用程式]。

選取 [屬性傳遞] 子索引標籤。

對於 [欄位],選取 [電子郵件]。

對於 [預期],選取 [JDE_SSO_UID]。

對於 [類型],選取 [標頭]。

![螢幕擷取畫面:[屬性傳遞] 索引標籤上的資訊。](media/datawiza-sso-oracle-jde/add-new-attribute.png)

注意

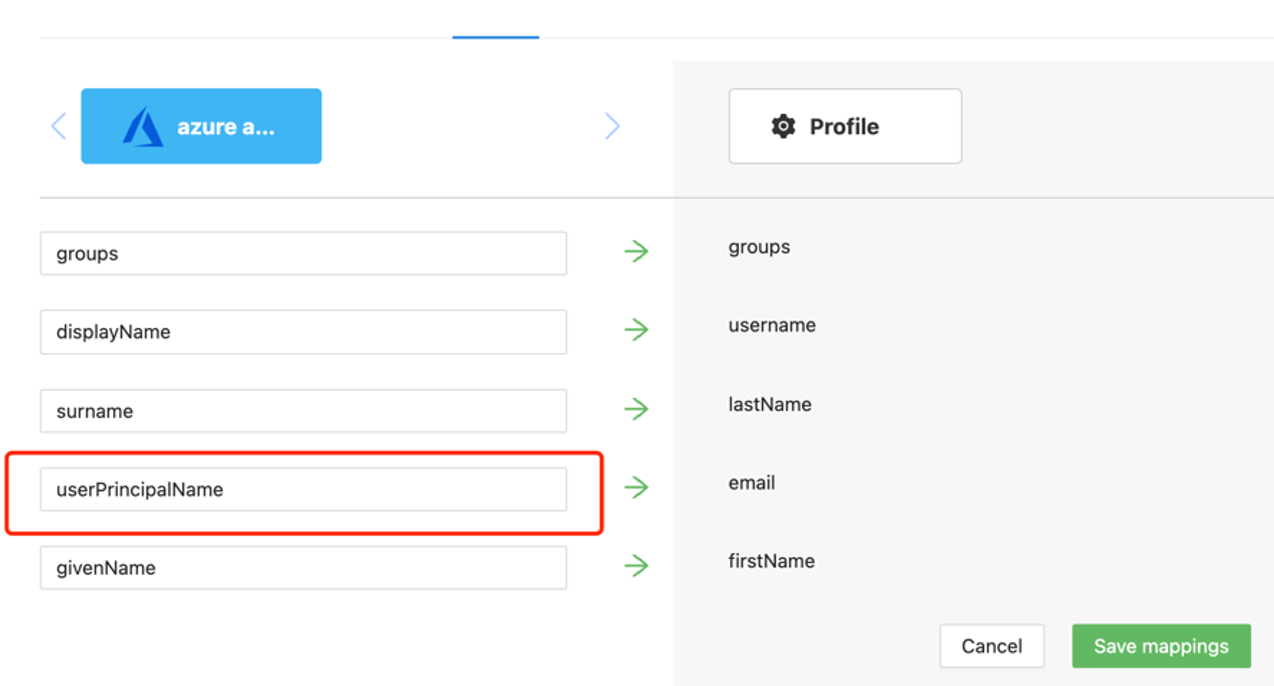

此設定會使用 Microsoft Entra 使用者主體名稱,作為 Oracle JDE 所使用的登入使用者名稱。 若要使用另一個使用者身分識別,請移至 [對應] 索引標籤。

選取 [進階] 索引標籤。

![螢幕擷取畫面:[進階] 索引標籤上的資訊。](media/datawiza-sso-oracle-jde/advanced-attributes.png)

![螢幕擷取畫面:[屬性傳遞] 索引標籤上的資訊。](media/datawiza-sso-oracle-jde/add-new-attribute.png)

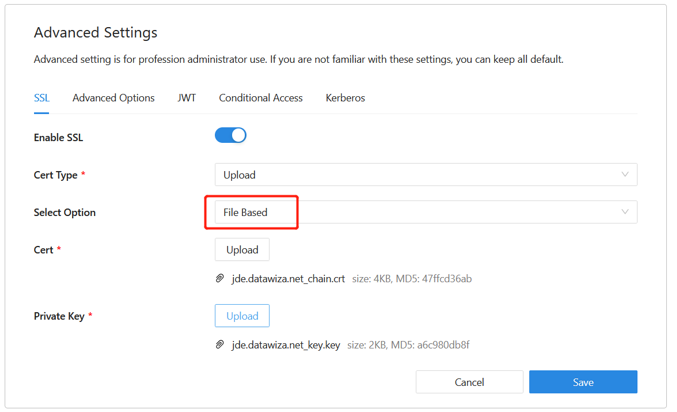

選取 [啟用 SSL]。

從 [憑證類型] 下拉式清單中,選取一個類型。

![螢幕擷取畫面:顯示 [憑證類型] 下拉式清單。](media/datawiza-sso-oracle-jde/cert-type-new.png)

基於測試目的,我們將提供自我簽署憑證。

![螢幕擷取畫面:顯示 [啟用 SSL] 功能表。](media/datawiza-sso-oracle-jde/enable-ssl-new.png)

注意

您可以選擇從檔案上傳憑證。

選取 [儲存]。

啟用 Microsoft Entra 多重要素驗證

提示

根據您從中開始的入口網站,本文中的步驟可能會略有不同。

若要為登入提供更多安全性,您可以對使用者登入強制執行 MFA。

請參閱教學課程:使用 Microsoft Entra 多重要素驗證維護使用者登入事件的安全。

- 以應用程式系統管理員的身分登入 Microsoft Entra 系統管理中心。

- 瀏覽至 [身分識別]> [概觀]> [屬性] 索引標籤。

- 在 [安全性預設值] 底下,選取 [管理安全性預設值]。

- 在 [安全性預設值] 窗格中,切換下拉式功能表以選取 [已啟用]。

- 選取 [儲存]。

在 Oracle JDE EnterpriseOne 主控台中啟用 SSO

若要在 Oracle JDE 環境中啟用 SSO:

以系統管理員身分登入 Oracle JDE EnterpriseOne 伺服器管理員管理主控台。

在 [選取執行個體] 中,選取 [EnterpriseOne HTML Server] 上方的選項。

在 [設定] 圖格中,選取 [檢視為進階]。

選取安全性。

選取 [啟用 Oracle Access Manager] 核取方塊。

在 [Oracle Access Manager 登出 URL] 欄位中,輸入 datawiza/ab-logout。

在 [安全性伺服器設定] 區段中,選取 [套用]。

選取 [停止]。

注意

如果訊息指出 Web 伺服器設定 (jas.ini) 過期,請選取 [同步設定]。

選取 [開始]。

測試 Oracle JDE 型應用程式

若要測試 Oracle JDE 應用程式,請驗證應用程式標頭、原則和整體測試。 如有必要,請使用標頭和原則模擬來驗證標頭欄位和原則執行。

若要確認 Oracle JDE 應用程式存取發生,有一個提示會顯示,要求使用 Microsoft Entra 帳戶進行登入。 系統會檢查認證,且 Oracle JDE 隨即出現。

下一步

- 影片:透過 Datawiza 使用 Microsoft Entra ID 為 Oracle JDE 啟用 SSO 和 MFA

- 教學課程:使用 Microsoft Entra ID 和 Datawiza 設定安全的混合式存取

- 教學課程:使用 Datawiza 設定 Azure AD B2C 以提供安全的混合式存取

- 前往 docs.datawiza.com 以取得 Datawiza 使用者指南 (英文)

意見反映

即將推出:我們會在 2024 年淘汰 GitHub 問題,並以全新的意見反應系統取代並作為內容意見反應的渠道。 如需更多資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交及檢視以下的意見反映: