使用 Microsoft Entra Connect 管理與 Microsoft Entra ID 的 AD FS 信任

概觀

當您將內部部署環境與 Microsoft Entra ID 同盟時,您會在內部部署識別提供者與 Microsoft Entra ID 之間建立信任關係。 Microsoft Entra Connect 可以管理內部部署 Active Directory 同盟服務 (AD FS) 與 Microsoft Entra ID 之間的同盟。 本文提供下列內容的概觀:

- Microsoft Entra Connect 針對信任設定的各種設定。

- Microsoft Entra Connect 設定的發行轉換規則 (宣告規則)。

- 如何在升級和設定更新之間備份和還原您的宣告規則。

- 保護及監視 AD FS 與 Microsoft Entra ID 之間信任的最佳做法。

Microsoft Entra Connect 控制的設定

Microsoft Entra Connect 只會 管理與 Microsoft Entra ID 信任相關的設定。 Microsoft Entra Connect 不會修改 AD FS 中其他信賴憑證者信任的任何設定。 下表指出由 Microsoft Entra Connect 控制的設定。

| 設定 | 描述 |

|---|---|

| 權杖簽署憑證 | Microsoft Entra Connect 可用來重設並重新建立與 Azure AD 的信任。 Microsoft Entra Connect 會針對 AD FS 進行權杖簽署憑證的單次立即變換,並更新 Microsoft Entra ID 網域同盟設定。 |

| 權杖簽署演算法 | Microsoft 建議使用 SHA-256 作為權杖簽署演算法。 Microsoft Entra Connect 可以偵測權杖簽署演算法是否設定為安全性不如 SHA-256 的值。 它將在下一個可能的設定作業中將設定更新為 SHA-256。 必須更新其他信賴憑證者信任,才能使用新的權杖簽署憑證。 |

| Microsoft Entra ID 信任識別碼 | Microsoft Entra Connect 會設定 Microsoft Entra ID 信任的正確識別碼的值。 AD FS 會使用該識別碼的值唯一識別 Microsoft Entra ID 信任。 |

| Microsoft Entra 端點 | Microsoft Entra Connect 可確保針對 Microsoft Entra ID 信任設定的端點會一律根據最新的復原和效能建議值。 |

| 發行轉換規則 | 欲達到 Microsoft Entra ID 功能在同盟設定中的最佳效能,需要許多宣告規則。 Microsoft Entra Connect 可確保 Microsoft Entra ID 信任一律使用建議的宣告規則集進行設定。 |

| 替代識別碼 | 如果同步設定為使用替代識別碼,Microsoft Entra Connect 會設定 AD FS 以使用替代識別碼執行驗證。 |

| 自動中繼資料更新 | Microsoft Entra ID 的信任已設定為自動中繼資料更新。 AD FS 會定期檢查 Microsoft Entra ID 信任的中繼資料,並在 Microsoft Entra ID 端變更時保持最新狀態。 |

| 整合式 Windows 驗證 (IWA) | 在 Microsoft Entra 混合式聯結作業期間,IWA 會啟用裝置註冊,以利 Microsoft 下層裝置的 Entra 混合式聯結 |

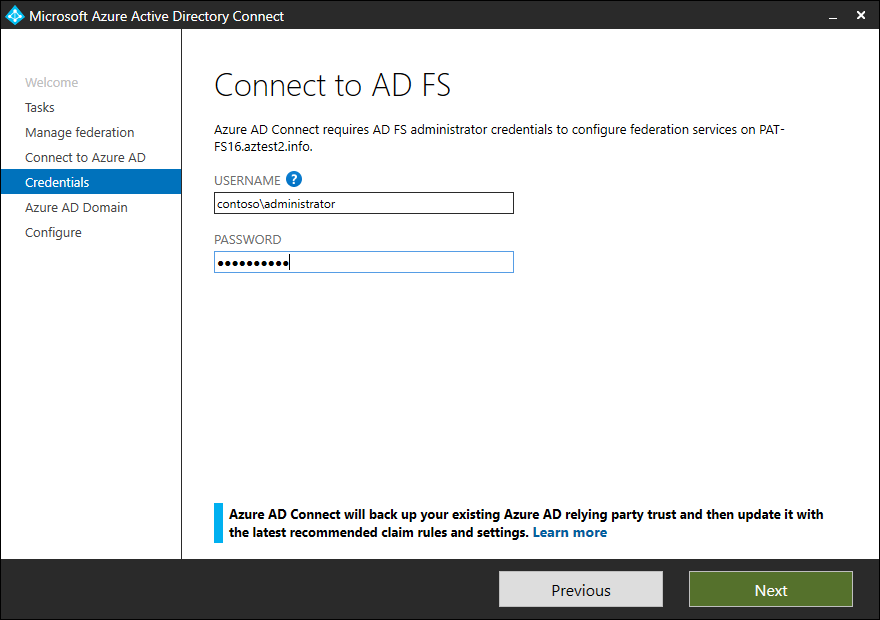

Microsoft Entra Connect 設定的執行流程和同盟設定

Microsoft Entra Connect 不會在設定流程期間更新 Microsoft Entra ID 信任的所有設定。 所修改的設定取決於正在執行的工作或執行流程。 下表列出不同執行流程中受影響的設定。

| 執行流程 | 受影響的設定 |

|---|---|

| 首次安裝 (快速) | 無 |

| 首次安裝 (新的 AD FS 伺服器陣列) | 系統會建立新的 AD FS 伺服器陣列,並從頭開始建立與 Microsoft Entra ID 的信任。 |

| 第一回合安裝 (現有的 AD FS 伺服器陣列、現有的 Microsoft Entra ID 信任) | Microsoft Entra ID 信任識別碼、發行轉換規則、Microsoft Entra ID 端點、替代識別碼 (如有必要)、自動中繼資料更新 |

| 重設 Microsoft Entra ID 信任 | 權杖簽署憑證、權杖簽署演算法、Microsoft Entra ID 信任識別碼、發行轉換規則、Microsoft Entra ID 端點、替代識別碼 (如有必要)、自動中繼資料更新 |

| 新增同盟伺服器 | 無 |

| 新增 WAP 伺服器 | 無 |

| 裝置選項 | 發行轉換規則、適用於裝置註冊的 IWA |

| 新增同盟網域 | 如果網域是第一次新增,也就是說,安裝程序從單一網域同盟變更為多網域同盟 – Microsoft Entra Connect 會從頭開始重新建立信任。 如果已針對多個網域設定對 Microsoft Entra ID 的信任,則只會修改發行轉換規則 |

| 更新 TLS | 無 |

在修改任何設定的所有作業期間,Microsoft Entra Connect 會在 %ProgramData%\AADConnect\ADFS 備份目前的信任設定

注意

在 1.1.873.0 版之前,備份只包含發行轉換規則,而且已將它們備份於精靈追蹤記錄檔中。

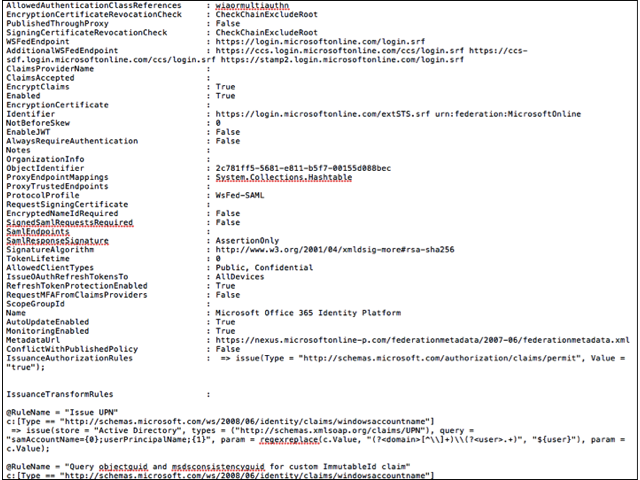

Microsoft Entra Connect 設定的發行轉換規則

Microsoft Entra Connect 可確保 Microsoft Entra ID 信任一律使用建議的宣告規則集進行設定。 Microsoft 建議使用 Microsoft Entra Connect 來管理 Microsoft Entra ID 信任。 本節會列出發行轉換規則集及其描述。

| 規則名稱 | 描述 |

|---|---|

| 發行 UPN | 此規則會針對 userprincipalname 從同步處理設定中設定的屬性,查詢 userprincipalname 的值。 |

| 針對自訂的 ImmutableId 宣告,查詢 objectguid 和 msdsconsistencyguid | 此規則會在管線中,針對 objectguid 和 msdsconsistencyguid 值 (如果有的話) 新增暫存值 |

| 檢查 msdsconsistencyguid 是否存在 | 依據 msdsconsistencyguid 的值是否存在,我們會設定暫存旗標來指示要用來作為 ImmutableId 的項目 |

| 發行 msdsconsistencyguid 作為固定 ID (如果有的話) | 發行 msdsconsistencyguid 作為 ImmutableId (如果值存在) |

| 如果 msdsConsistencyGuid 規則不存在,請發行 objectGuidRule | 如果 msdsconsistencyguid 的值不存在,將發行 objectguid 的值作為 ImmutableId |

| 發行 nameidentifier | 此規則會發行 nameidentifier 宣告的值。 |

| 針對已加入網域的電腦發行 accounttype | 如果要驗證的實體為已加入網域的裝置,此規則就會發行帳戶類型作為表示已加入網域之裝置的 DJ |

| 如果它不是電腦帳戶,即會發行值為「使用者」的 AccountType | 如果要驗證的實體為使用者,此規則就會將帳戶類型發行為「使用者」 |

| 如果它不是電腦帳戶,即會發行 issuerid | 當驗證實體不是裝置時,此規則就會發行 issuerId 值。 此值是透過 regex 來建立,而 regex 是由 Microsoft Entra Connect 設定。 regex 會在考慮使用 entra Connect Microsoft 同盟的所有網域之後建立。 |

| 發行 issuerid 以進行 DJ 電腦驗證 | 當驗證實體為裝置時,此規則就會發行 issuerId 值 |

| 針對已加入網域的電腦發行 onpremobjectguid | 如果要驗證的實體為已加入網域的裝置,此規則會針對該裝置發行內部部署的 objectguid |

| 傳遞主要 SID | 此規則會發行驗證實體的主要 SID |

| 傳遞宣告:insideCorporateNetwork | 此規則會發出宣告,協助 Microsoft Entra ID 知道驗證是否來自公司網路內部或外部 |

| 傳遞宣告:Psso | |

| 發行密碼到期宣告 | 此規則會針對密碼到期時間、要驗證之實體的密碼到期天數,以及要進行路由傳送以變更密碼的 URL 來發行三個宣告。 |

| 傳遞宣告:authnmethodsreferences | 在此規則下所發行之宣告中的值表示已針對實體執行的驗證類型 |

| 傳遞宣告:multifactorauthenticationinstant | 此宣告的值會指定使用者上次執行多重要素驗證的時間 (UTC 格式)。 |

| 傳遞宣告:AlternateLoginID | 如果驗證是使用替代登入識別碼來執行的,此規則就會發行 AlternateLoginID 宣告。 |

注意

如果您在 Microsoft Entra Connect 設定期間使用非預設選項,則 Issue UPN 和 ImmutableId 的宣告規則會有所不同

還原發行轉換規則

Microsoft Entra Connect 1.1.873.0 版或更新版本會在對 Microsoft Entra ID 信任設定進行更新時備份 Microsoft Entra ID 信任設定。 Microsoft Entra ID 信任設定會在 %ProgramData%\AADConnect\ADFS 備份。 檔案名稱格式如下:AadTrust-<date>-<time>.txt,例如:AadTrust-20180710-150216.txt

您可以使用下列建議步驟來還原發行轉換規則

- 在 [伺服器管理員] 中開啟 AD FS 管理 UI

- 透過 AD FS > 信賴憑證者信任 > Microsoft Office 365 身分識別平台 > 編輯宣告發行原則,以開啟 Microsoft Entra ID 信任屬性

- 按一下 [新增規則]

- 在宣告規則範本中,選取 [使用自訂規則傳送宣告],然後按一下 [下一步]

- 從備份檔案複製宣告規則的名稱,然後將它貼到 [宣告規則名稱] 欄位中

- 將備份檔案中的宣告規則複製到 [自訂規則] 的文字欄位,然後按一下 [完成]

注意

請確定您的其他規則不會與 Microsoft Entra Connect 設定的規則衝突。

使用 Microsoft Entra ID 保護和監視 AD FS 信任的最佳做法

將 AD FS 與 Microsoft Entra ID 聯合時,必須密切監視聯合組態 (在 AD FS 和 Microsoft Entra ID 之間設定的信任關係),並擷取任何異常或可疑活動。 若要這樣做,建議您設定警示,以在對同盟設定進行任何變更時收到通知。 若要了解如何設定警示,請參閱監視對同盟設定的變更。

如果您使用雲端 Azure MFA 進行多重要素驗證,並搭配同盟使用者,強烈建議您啟用額外的安全性保護。 此安全性保護可防止與 Microsoft Entra ID 同盟時略過雲端 Azure MFA。 啟用時,針對您 Microsoft Entra 租用戶中的同盟網域,它會藉由模仿識別提供者已經執行多重要素驗證,確保不良動作專案無法略過 Azure MFA。 您可以透過新的安全性設定來啟用保護,federatedIdpMfaBehavior。如需詳細資訊,請參閱保護 Active Directory 同盟服務的最佳做法