整合 Microsoft Entra 單一登入與 Maverics Orchestrator SAML 連接器

Strata 的 Maverics Orchestrator 讓您很容易就能整合內部部署應用程式與 Microsoft Entra ID 來執行驗證和存取控制。 Maverics Orchestrator 能夠讓目前仰賴標頭、Cookie 和其他專利驗證方法的應用程式,使用最新的驗證和授權。 Maverics Orchestrator 執行個體可以部署在內部部署,也可以部署在雲端中。

此混合式存取教學課程將示範如何讓目前採用舊版 Web 存取管理產品 (CA SiteMinder) 保護的內部部署 Web 應用程式,改用 Microsoft Entra ID 來執行驗證和存取控制。 以下是基本步驟:

- 設定 Maverics Orchestrator

- 代理應用程式

- 在 Microsoft Entra ID 中註冊企業應用程式

- 透過 Microsoft Entra ID 和授權存取應用程式進行驗證

- 新增無縫存取應用程式的標頭

- 使用多個應用程式

必要條件

- Microsoft Entra ID 訂用帳戶。 如果您沒有訂用帳戶,可以取得免費帳戶。

- Maverics Identity Orchestrator Platform 帳戶。 在 maverics.strata.io註冊。

- 至少有一個應用程式使用標頭執行驗證。 在我們的範例中,我們將針對名為 Sonar 的應用程式運作,其可在

https://localhost:8443連線。

步驟 1:設定 Maverics Orchestrator

在 maverics.strata.io註冊 Maverics 帳戶之後,請使用我們的學習中心教學課程,標題為使用者入門:評估環境。 本教學課程會逐步引導您完成建立評估環境、下載協調器,以及在機器上安裝協調器的程式。

步驟 2:將 Microsoft Entra ID 擴充至具有配方的應用程式

接下來,使用學習中心教學課程, 將 Microsoft Entra ID 擴充至舊版、非標準應用程式。 本教學課程提供一個 .json 配方,可自動設定身分識別網狀架構、標頭型應用程式,以及部分完整的使用者流程。

步驟 3:在 Microsoft Entra ID 中註冊企業應用程式

我們現在會在用於驗證使用者 Microsoft Entra ID 中建立新的企業應用程式。

注意

利用條件式存取等 Microsoft Entra ID 功能時,請務必為每個內部部署應用程式建立企業應用程式。 如此就能依個別應用程式執行條件式存取、風險評估及指派權限等。一般而言,Microsoft Entra ID 中的企業應用程式,會對應至 Maverics 中的 Azure 連接器。

在您的 Microsoft Entra ID 租用戶中,移至 Enterprise 應用程式,按一下 [新的應用程式],然後在 Microsoft Entra ID 資源庫中搜尋 Maverics Identity Orchestrator SAML Connector,然後選取它。

在 Maverics Identity Orchestrator SAML Connector 的 [屬性]窗格中,將 [需要使用者指派嗎?] 設定為 [否],允許目錄中所有的使用者,都能使用此應用程式。

在 Maverics Identity Orchestrator SAML Connector 的概觀窗格中,選取 [設定單一登入],然後選取 [SAML]。

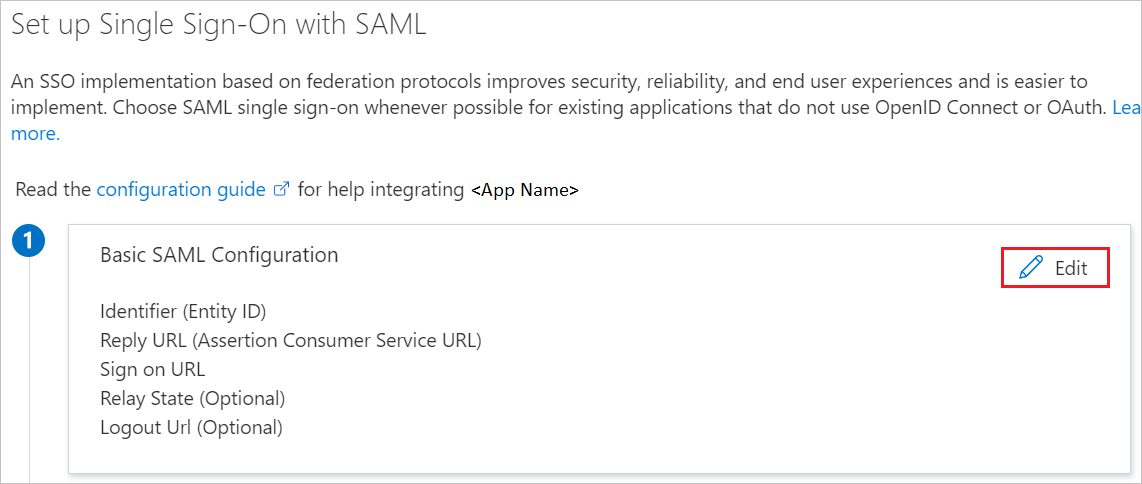

在 Maverics Identity Orchestrator SAML Connector 的 SAML 型登入窗格中,選取 [編輯] (鉛筆圖示) 按鈕編輯基本 SAML 組態。

輸入實體識別碼:

https://sonar.maverics.com。 此實體識別碼在租用戶的應用程式中不得重複,可以是任意值。 在下節中定義 Azure 連接器的 [samlEntityID] 欄位時,我們會需要此值。輸入回覆 URL:

https://sonar.maverics.com/acs。 在下節中定義 Azure 連接器的 [samlConsumerServiceURL] 欄位時,我們會需要此值。輸入登入 URL:

https://sonar.maverics.com/。 Maverics 不使用此欄位,但 Microsoft Entra ID 需要此欄位,才能讓使用者透過 Microsoft Entra ID 的 [我的應用程式] 入口網站存取應用程式。選取 [儲存]。

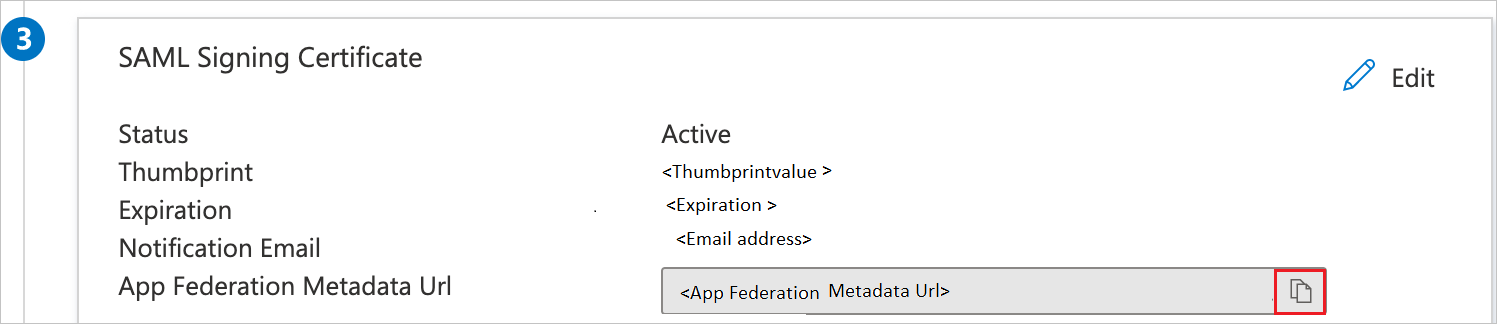

在 SAML 簽署憑證區段中,選取 [複製] 按鈕以複製應用程式同盟中繼資料 URL,並將資料儲存在您的電腦上。

步驟 4:透過 Microsoft Entra ID 和授權存取應用程式進行驗證

繼續進行學習中心主題的步驟 4, 將 Microsoft Entra ID 擴充至舊版、非標準應用程式,以在 Maverics 中編輯您的使用者流程。 這些步驟會逐步引導您完成將標頭新增至上游應用程式並部署使用者流程的程式。

部署使用者流程之後,若要確認驗證如預期般運作,請透過 Maverics Proxy 向應用程式資源提出要求。 受保護的應用程式現在應該會在收到要求時一併收到這些標頭。

您的應用程式若需要不同的標頭,可視需要編輯標頭的索引鍵。 所有在 SAML 流程中,從 Microsoft Entra ID 傳回的宣告,都可用在標頭中。 例如,我們可以加入 secondary_email: azureSonarApp.email 另一個標頭,其中 azureSonarApp 是連接器名稱,email 是從 Microsoft Entra ID 傳回的宣告。

進階案例

身分識別移轉

受不了已屆生命週期尾聲的 Web 存取管理工具,但又找不到方法不重設大量密碼而移轉使用者嗎? Maverics Orchestrator 可以讓您使用 migrationgateways 來移轉身分識別。

網頁伺服器模組

不想要重新設定網路,也不想要交由 Maverics Orchestrator 來代理流量嗎? 不是問題,Maverics Orchestrator 和網頁伺服器模組配對,就不需要設定 Proxy 而提供相同的解決方案。

結語

截至目前為止,我們已安裝 Maverics Orchestrator;在 Microsoft Entra ID 中建立及設定了企業應用程式;以及將 Orchestrator 設定為 Proxy,應對受保護而需要驗證和施行了原則的應用程式。 若要深入了解 Maverics Orchestrator 在分散式身分識別管理使用案例上的應用,請連絡 Strata。

意見反映

即將推出:我們會在 2024 年淘汰 GitHub 問題,並以全新的意見反應系統取代並作為內容意見反應的渠道。 如需更多資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交及檢視以下的意見反映: