在本文中,您將瞭解如何整合 Riskware 與 Microsoft Entra ID。 整合 Riskware 與 Microsoft Entra ID 時,您可以:

- 在 Microsoft Entra ID 中控制可存取 Riskware 的人員。

- 讓使用者使用其 Microsoft Entra 帳戶自動登入 Riskware。

- 在一個集中式位置管理您的帳戶。

必要條件

若要設定 Microsoft Entra 與 Riskware 的整合作業,您需要下列項目:

- Microsoft Entra 訂用帳戶。 若無 Microsoft Entra 環境,您可以取得免費帳戶。

- 已啟用單一登入的 Riskware 訂閱服務。

- 除了雲端應用程式管理員之外,應用程式系統管理員也可以在 Microsoft Entra ID 中新增或管理應用程式。 如需詳細資訊,請參閱 Azure 內建角色。

案例描述

在本文中,您會在測試環境中設定及測試Microsoft Entra 單一登錄。

- Riskware 支援由 SP 起始的 SSO。

從圖庫新增 Riskware

若要設定將 Riskware 整合到 Microsoft Entra ID 中,您需要從資源庫將 Riskware 新增到受控 SaaS 應用程式清單。

- 以至少 雲端應用程式系統管理員 的身分登入 Microsoft Entra 系統管理中心。

- 請流覽至 Entra ID>企業應用程式>新增應用程式。

- 在[從資源庫新增] 區段的搜尋方塊中,輸入 Riskware。

- 從結果面板選取 [Riskware],然後新增應用程式。 將應用程式新增至您的租用戶時,請稍候幾秒鐘。

或者,您也可以使用企業應用程式組態精靈。 在此精靈中,您可以將應用程式新增至租戶,將使用者或群組新增至應用程式,指派角色,以及完成 SSO 設定。 深入了解 Microsoft 365 精靈。

設定及測試 Riskware 的 Microsoft Entra 單一登入 (SSO)

以名為 B.Simon 的測試使用者,設定及測試與 Riskware 搭配運作的 Microsoft Entra SSO。 若要讓 SSO 能夠運作,您必須建立 Microsoft Entra 使用者與 Riskware 中相關使用者之間的連結關聯性。

若要設定及測試與 Riskware 搭配運作的 Microsoft Entra SSO,請執行下列步驟:

-

設定 Microsoft Entra SSO - 讓使用者能夠使用此功能。

- 建立 Microsoft Entra 測試使用者 - 使用 B.Simon 測試Microsoft Entra 單一登錄。

- 指派Microsoft Entra 測試使用者 - 讓 B.Simon 能夠使用 Microsoft Entra 單一登錄。

-

設定 Riskware SSO - 在應用程式端設定單一登入設定。

- 建立 Riskware 測試使用者 - 使 Riskware 中對應的 B.Simon 連結到 Microsoft Entra 中該使用者的表示。

- 測試 SSO - 確認組態是否正常運作。

設定 Microsoft Entra SSO

遵循下列步驟來啟用 Microsoft Entra SSO。

以至少 雲端應用程式系統管理員 的身分登入 Microsoft Entra 系統管理中心。

流覽至 Entra ID>企業應用程式>Riskware>單一登入。

在 [選取單一登入方法] 頁面上,選取 [SAML]。

在 [設定使用 SAML 單一登入] 頁面上,選取 [基本 SAML 組態] 的鉛筆圖示來編輯設定。

在 [基本 SAML 組態] 區段上,執行下列步驟:

一。 在 [識別碼 (實體識別碼)] 文字方塊中,輸入下列其中一個 URL:

環境 URL UAT https://riskcloud.net/uat產品 (if referring to a product) or 生產 (if referring to production) https://riskcloud.net/prod試用版 https://riskcloud.net/demob。 在 [登入 URL] 文字方塊中,使用下列其中一個模式輸入 URL:

環境 URL 模式 UAT https://riskcloud.net/uat?ccode=<COMPANYCODE>產品 (if referring to a product) or 生產 (if referring to production) https://riskcloud.net/prod?ccode=<COMPANYCODE>試用版 https://riskcloud.net/demo?ccode=<COMPANYCODE>注意

登入 URL 值不是真實的。 請使用實際的「登入 URL」來更新此值。 請連絡 Riskware 用戶端支援小組以取得此值。 您也可以參考 [基本 SAML 設定] 區段中所示的模式。

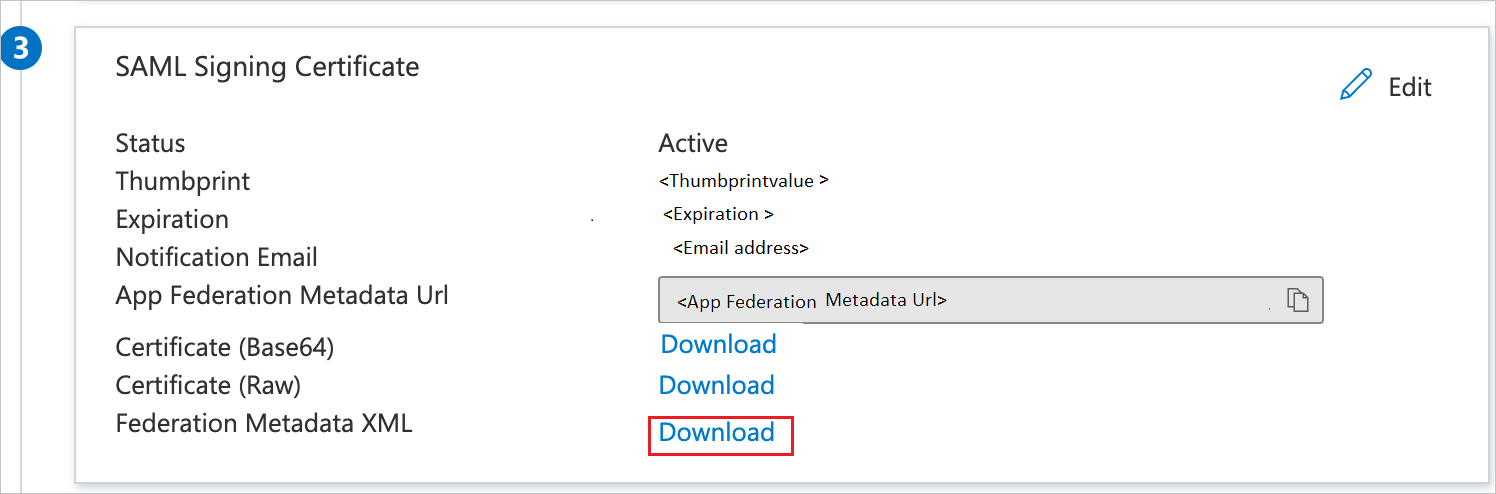

在設定 SAML 單一登入頁面上的SAML 簽署憑證區段中,選取下載,從指定選項下載聯邦中繼資料 XML,並根據需要將其儲存於您的電腦上。

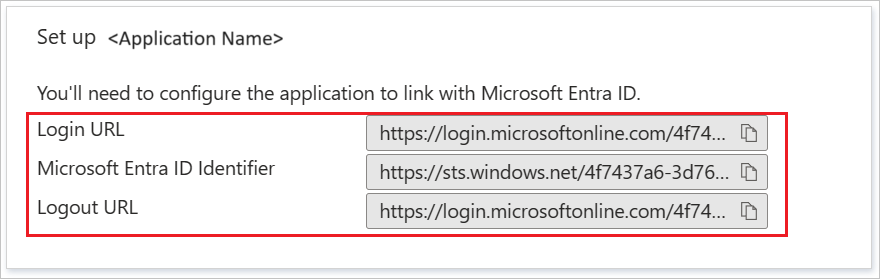

在 [Set up Riskware] 部分,根據需求複製適當的 URL。

建立並指派 Microsoft Entra 測試使用者

請遵循 建立並指派用戶帳戶 快速入門中的指導方針,以建立名為 B.Simon 的測試用戶帳戶。

設定 Riskware SSO

在不同的網頁瀏覽器視窗中,以系統管理員身分登入您的 Riskware 公司網站。

在右上方,選取 [ 維護] 以開啟維護頁面。

在維護頁面中,選取 [ 驗證]。

在 [Authentication Configuration] \(驗證設定\) 頁面中,執行下列步驟:

一。 選取 Type 作為驗證的 SAML。

b。 在 [Code]\(代碼\) 文字方塊中,輸入您的代碼,例如 AZURE_UAT。

丙. 在 [Description]\(描述\) 文字方塊中,輸入您的描述,例如 AZURE Configuration for SSO (AZURE 的 SSO 設定)。

d。 在 [單一登入頁面] 文字方塊中,貼上 [登入 URL] 值。

e。 在 [登出頁面] 文字方塊中,貼上 [登出 URL] 值。

f。 在 [POST 表單欄位] 文字方塊中,輸入 POST 回應中包含 SAML 的欄位名稱,例如 SAMLResponse。

g。 在 [XML Identity Tag Name] \(XML 身分識別標記名稱\) 文字方塊中,輸入 SAML 回應中包含唯一識別碼的屬性,例如 NameID。

h。 在記事本中開啟從 Azure 入口網站下載的 Metadata Xml,複製中繼資料檔中的憑證,然後將其貼到 [憑證] 文字方塊中。

一. 在 Consumer URL 文字方塊中,貼上您從支援小組取得的 回覆 URL 值。

j. 在 [簽發者] 文字方塊中,貼上您向支援小組取得的識別碼值。

注意

請連絡 Riskware 用戶端支援小組以取得這些值

喔,好 勾選 [使用 POST] 核取方塊。

l. 勾選 [使用 SAML 要求] 核取方塊。

m. 選取 [儲存]。

建立 Riskware 測試使用者

若要讓 Microsoft Entra 使用者能夠登入 Riskware,必須將這些使用者配置到 Riskware 中。 在 Riskware 中,需以手動方式佈建。

若要佈建使用者帳戶,請執行下列步驟:

以安全性系統管理員身分登入 Riskware。

在右上方,選取 [ 維護] 以開啟維護頁面。

在維護頁面中,選取 [ 人員]。

選取 [詳細資料] 索引標籤,然後執行下列步驟:

一。 選取 [Person Type]\(人員類型\),例如 [Employee] \(員工\)。

b。 在 [First Name]\(名字\) 文字方塊中,輸入使用者的名字,例如 Britta。

丙. 在 [Surname]\(姓氏\) 文字方塊中,輸入使用者的姓氏,例如 Simon。

在 [安全性] 索引標籤上執行下列步驟:。

一。 在 [Authentication]\(驗證\) 區段下,選取您已設定的 [Authentication]\(驗證\) 模式,例如 [AZURE Configuration for SSO] \(AZURE 的 SSO 設定\)。

b。 在 [登入詳細資料] 區段下的 [使用者識別碼] 文字方塊中,輸入使用者的電子郵件,例如

brittasimon@contoso.com。丙. 在 [Password] \(密碼\) 文字方塊中,輸入使用者的密碼。

在 [組織] 索引標籤上,執行下列步驟:

一。 選擇作為 Level1 組織的選項。

b。 在 [Person's Primary Workplace]\(人員的主要工作場所\) 區段下的 [Location]\(位置\) 文字方塊中,輸入您的位置。

丙. 在 員工 區段下,選取 員工狀態,例如 臨時。

d。 選取 [儲存]。

測試 SSO

在本節中,您會使用下列選項來測試您的 Microsoft Entra 單一登入設定。

選取 [測試此應用程式],此選項會重新導向至您可以在其中起始登入流程的 Riskware Sign-On URL。

直接移至 Riskware 登入 URL,然後從該處起始登入流程。

您可以使用 Microsoft 我的應用程式。 當您在 [我的應用程式] 中選取 [Riskware] 圖格時,此選項會重新導向至 Riskware Sign-On URL。 如需詳細資訊,請參閱 Microsoft Entra 我的應用程式。

相關內容

設定 Riskware 後,您可以強制執行工作階段控制,以即時防止組織的敏感性資料遭到外洩及滲透。 工作階段控制從條件存取延伸。 了解如何使用 Microsoft Cloud App Security 來強制執行工作階段管理。