在本文中,您將瞭解如何整合 Sectigo Certificate Manager 與 Microsoft Entra ID。 當您將 Sectigo Certificate Manager 與 Microsoft Entra ID 整合時,您可以:

- 在 Microsoft Entra ID 中管理可存取 Sectigo Certificate Manager 的人員。

- 讓使用者使用其Microsoft Entra 帳戶自動登入 Sectigo Certificate Manager。

- 在一個中央位置管理您的帳戶。

先決條件

本文中所述的案例假設您已經具備下列必要條件:

- Sectigo Certificate Manager 帳戶。

注意

Sectigo 會執行 Sectigo Certificate Manager 的多個實例。 Sectigo Certificate Manager 的主要實例是 https://cert-manager.com,本文會使用此 URL。 如果您的帳戶位於不同的伺服器實例上,您必須調整相應的網址。

案例描述

在本文中,您會在測試環境中設定及測試Microsoft Entra 單一登錄,並將 Sectigo Certificate Manager 與 Microsoft Entra ID 整合。

Sectigo Certificate Manager 支援下列功能:

- SP 發起的單一登入。

- 由IDP起始的單一登入。

注意

此應用程式的標識碼是固定字串值,因此一個租使用者中只能設定一個實例。

在 Azure 入口網站中新增 Sectigo Certificate Manager

若要設定將 Sectigo Certificate Manager 整合到 Microsoft Entra ID 中,您需要從資源庫將 Sectigo Certificate Manager 新增至受控 SaaS 應用程式清單。

- 以至少 雲端應用程式管理員身分登入 Microsoft Entra 系統管理中心。

- 請流覽至 Entra ID>企業應用程式>新增應用程式。

- 在 [從資源庫新增] 區段中,於搜尋方塊中輸入 Sectigo Certificate Manager。

- 從結果面板選取 [Sectigo Certificate Manager],然後新增應用程式。 將應用程式新增至您的租用者時,請稍候幾秒鐘。

或者,您也可以使用 企業應用程式設定精靈。 在此精靈中,您可以將應用程式新增至租戶,將使用者或群組新增至應用程式,指派角色,以及完成 SSO 設定。 深入瞭解Microsoft 365 精靈。

設定及測試 Microsoft Entra SSO 用於 Sectigo Certificate Manager

設定及測試 Microsoft Entra SSO 與 Sectigo Certificate Manager 的搭配,使用名為 B.Simon的測試用戶。 若要讓 SSO 能夠運作,您必須建立 Microsoft Entra 使用者與 Sectigo Certificate Manager 中相關使用者之間的連結關聯性。

若要設定及測試與 Sectigo Certificate Manager 搭配運作Microsoft Entra SSO,請執行下列步驟:

-

設定 Microsoft Entra SSO - 讓用戶能夠使用此功能。

- 建立 Microsoft Entra 測試使用者 - 以使用 B.Simon 測試 Microsoft Entra 單一登入。

- 指派 Microsoft Entra 測試使用者 - 讓 B.Simon 使用 Microsoft Entra 單一登入。

-

設定 Sectigo Certificate Manager SSO - 在應用程式端設定單一登入設定。

- 建立 Sectigo Certificate Manager 測試使用者,以便在 Sectigo Certificate Manager 中將 B.Simon 對應到 Microsoft Entra 中該使用者的代表。

- 測試 SSO - 確認組態是否正常運作。

設定 Microsoft Entra SSO

請遵循下列步驟來啟用 Microsoft Entra SSO。

以至少 雲端應用程式管理員身分登入 Microsoft Entra 系統管理中心。

流覽至 Entra ID>Enterprise 應用程式>Sectigo Certificate Manager>單一登入。

在 [選取單一登錄方法 頁面上,選取 [saml ]。

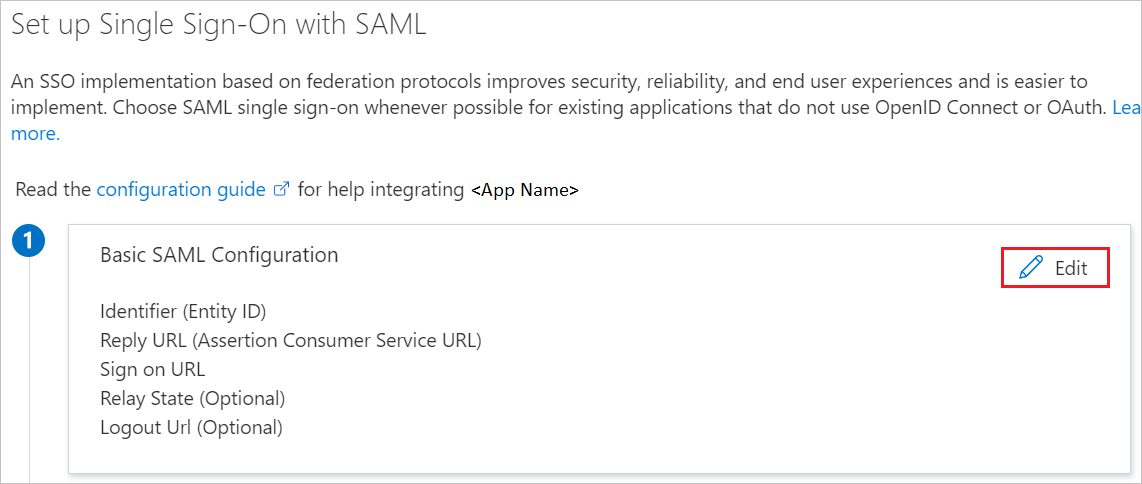

在 [設定使用 SAML 單一登入] 頁面上,選取 [基本 SAML 組態] 的鉛筆圖示來編輯設定。

在 [基本 SAML 組態] 區段中,執行下列步驟:

在 [標識符 (實體 ID)] 方塊中,針對主要的 Sectigo Certificate Manager 實例,輸入 https://cert-manager.com/shibboleth。

在 [回復 URL] 方塊中,針對主要 Sectigo Certificate Manager 實例輸入 https://cert-manager.com/Shibboleth.sso/SAML2/POST。

注意

雖然一般情況下,登入 URL 是 SP 起始模式的必需的步驟,但在從 Sectigo Certificate Manager 登入時不需要。

或者,在 [基本 SAML 組態] 區段中,若要 設定 IDP 起始模式,並允許 測試 運作,請執行下列步驟:

選擇 [設定其他網址。

在 [轉送狀態] 方塊中,輸入您的 Sectigo Certificate Manager 客戶特定 URL。 在主要 Sectigo Certificate Manager 實例中,輸入 https://cert-manager.com/customer/<customerURI>/idp。

在 [使用者屬性 & 聲明] 區段中,執行下列步驟:

刪除所有 附加的聲明。

選取 [新增請求] 並新增下列四個請求:

名字 Namespace 來源 來源屬性 描述 eduPersonPrincipalName(教育人員主要名稱) 空 屬性 使用者用戶主名稱 (user.userprincipalname) 必須符合 Sectigo Certificate Manager for Admins 中 IdP 人員識別碼 字段。 郵件 空 屬性 使用者.郵件 必填 givenName 空 屬性 使用者名稱 可選的 錫 空 屬性 使用者.姓氏 可選的

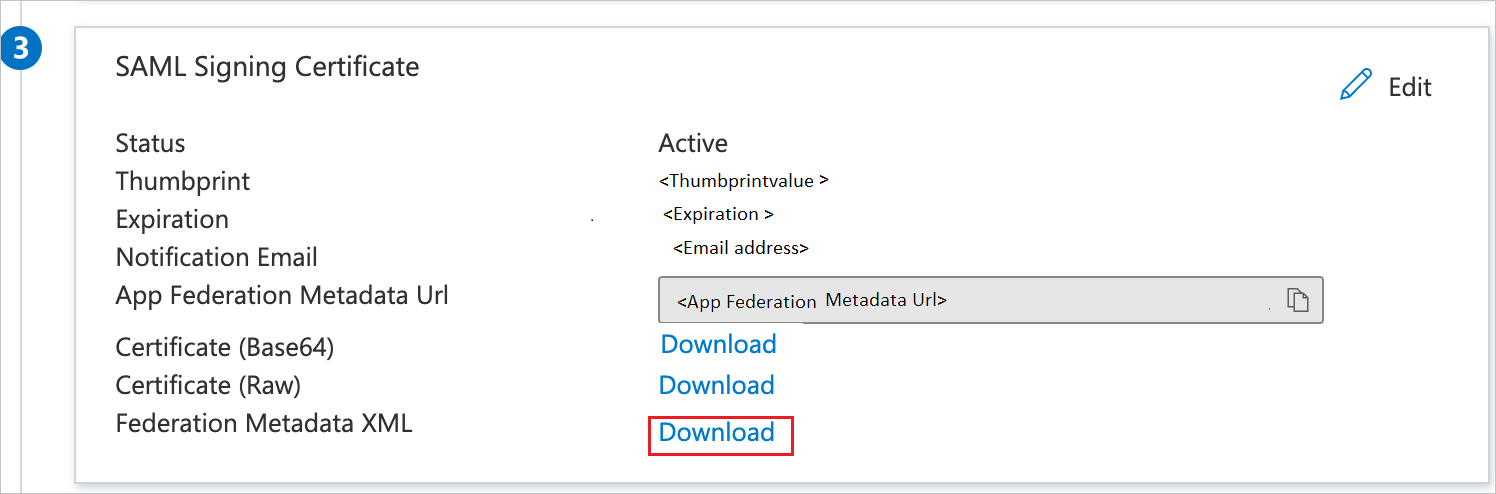

在 [SAML 簽署憑證] 區段中,選取位於 [同盟元數據 XML] 旁的 [下載]。 將 XML 檔案儲存在您的電腦上。

建立並指派Microsoft Entra 測試使用者

請遵循 建立並指派用戶帳戶 快速入門中的指導方針,以建立名為 B.Simon 的測試用戶帳戶。

設定 Sectigo Certificate Manager SSO

若要在 Sectigo Certificate Manager 端設定單一登錄,請將下載的 [同盟元數據 XML] 檔案傳送至 Sectigo Certificate Manager 支援小組。 Sectigo Certificate Manager 支援小組會使用您傳送的信息,確保兩端的 SAML 單一登錄連線已正確設定。

建立 Sectigo Certificate Manager 測試使用者

在本節中,您會在 Sectigo Certificate Manager 中建立名為 Britta Simon 的使用者。 請與 Sectigo Certificate Manager 支援團隊合作,以便 在 Sectigo Certificate Manager 平臺中新增使用者。 用戶必須先建立並啟用,才能使用單一登錄。

測試 SSO

在本節中,您會測試您的 Microsoft Entra 單一登入設定。

從 Sectigo Certificate Manager 進行測試 (SP 啟動的單一登入)

流覽至特定於客戶的 URL(針對主要的 Sectigo Certificate Manager 實例,https://cert-manager.com/customer/<customerURI>/),然後選擇下方按鈕 或使用登入。 如果正確設定,則會自動登入 Sectigo Certificate Manager。

Azure 單一登入配置測試(由 IDP 發起的單一登入)

在 [Sectigo Certificate Manager] 應用程式整合窗格中,選取 [單一登錄],然後選取 [測試] 按鈕。 如果正確設定,則會自動登入 Sectigo Certificate Manager。

使用 My Apps 入口網站進行測試 (由 IDP 發起的單一登入)

在 [我的應用程式] 入口網站中選取 [Sectigo Certificate Manager]。 如果正確設定,則會自動登入 Sectigo Certificate Manager。 如需「我的應用程式」入口網站的詳細資訊,請參閱在我的應用程式入口網站 中存取和使用應用程式。

相關內容

設定 Sectigo Certificate Manager 後,您可以強制執行會話控件,以即時防止組織的敏感數據遭到外泄和滲透。 會話控制延伸自條件式存取。 瞭解如何使用適用於 Cloud Apps 的 Microsoft Defender強制執行會話控制。