在本文中,您將瞭解如何整合 TestingBot 與 Microsoft Entra ID。 當您將 TestingBot 與 Microsoft Entra 身份識別整合時,您可以:

- 在 Microsoft Entra 識別碼中控制可存取 TestingBot 的人員。

- 讓使用者使用其Microsoft Entra 帳戶自動登入TestingBot。

- 在一個集中式位置管理您的帳戶。

必要條件

本文中所述的案例假設您已經具備下列必要條件:

- TestingBot 單一登入(SSO)功能已啟用的訂閱。

案例描述

在本文中,您會在測試環境中設定及測試 Microsoft Entra SSO。

- TestingBot 支援由 SP 和 IDP 啟動的 SSO。

- TestingBot 支援 Just In Time 使用者布建。

從圖庫新增TestingBot

若要設定將 TestingBot 整合到 Microsoft Entra ID 中,您需要從資源庫將 TestingBot 新增到受控 SaaS 應用程式清單。

- 以至少 雲端應用程式系統管理員 的身分登入 Microsoft Entra 系統管理中心。

- 請流覽至 Entra ID>企業應用程式>新增應用程式。

- 在 [ 從資源庫 新增] 區段的搜尋方塊中,輸入 TestingBot 。

- 從結果面板中選取 [TestingBot ],然後新增應用程式。 將應用程式新增至您的租用戶後,請稍等幾秒鐘。

或者,您也可以使用企業應用程式組態精靈。 在此精靈中,您可以將應用程式新增至租用戶、將使用者/群組新增至應用程式、指派角色,以及逐步進行 SSO 設定。 深入了解 Microsoft 365 精靈。

設定及測試 Microsoft Entra 單一登入功能以用於 TestingBot

以名為 B.Simon 的測試用戶,設定及測試 Microsoft Entra SSO 與 TestingBot 搭配運作。 若要讓 SSO 能夠運作,您必須建立 Microsoft Entra 使用者與 TestingBot 中相關使用者之間的連結關聯性。

若要設定及測試 Microsoft Entra SSO with TestingBot,請執行下列步驟:

-

設定 Microsoft Entra SSO - 讓使用者能夠使用此功能。

- 建立 Microsoft Entra 測試使用者 - 使用 B.Simon 測試Microsoft Entra 單一登錄。

- 建立Microsoft Entra 測試使用者 - 讓 B.Simon 能夠使用 Microsoft Entra 單一登錄。

- 設定 TestingBot SSO - 在應用程式端設定單一登入設定。

- 測試 SSO - 確認組態是否正常運作。

設定 Microsoft Entra SSO

請遵循下列步驟,在 Microsoft Entra 系統管理中心啟用 Microsoft Entra SSO。

以至少 雲端應用程式系統管理員 的身分登入 Microsoft Entra 系統管理中心。

流覽至 Entra ID>Enterprise 應用程式>TestingBot>單一登入。

在 [選取單一登入方法] 頁面上,選取 [SAML]。

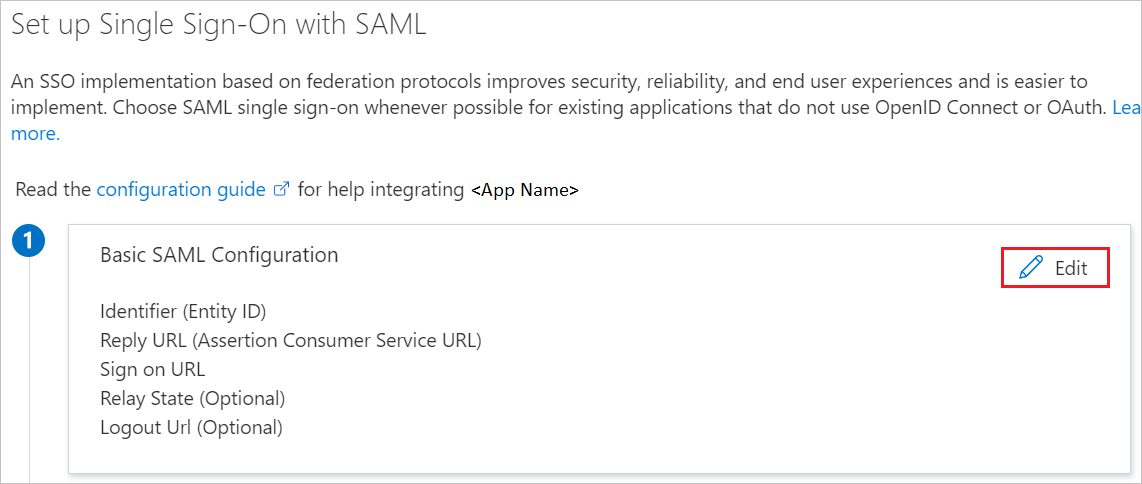

在 [設定使用 SAML 單一登入] 頁面上,選取 [基本 SAML 組態] 的鉛筆圖示來編輯設定。

在 [基本 SAML 設定] 區段中,已預先設定好應用程式,且必要的 URL 已預先填入 Microsoft Entra。 使用者必須選取 [ 儲存 ] 按鈕來儲存設定。

若要在 SP 起始模式中設定應用程式,請執行下列步驟:

在 [登入 URL] 文字方塊中,輸入 URL:

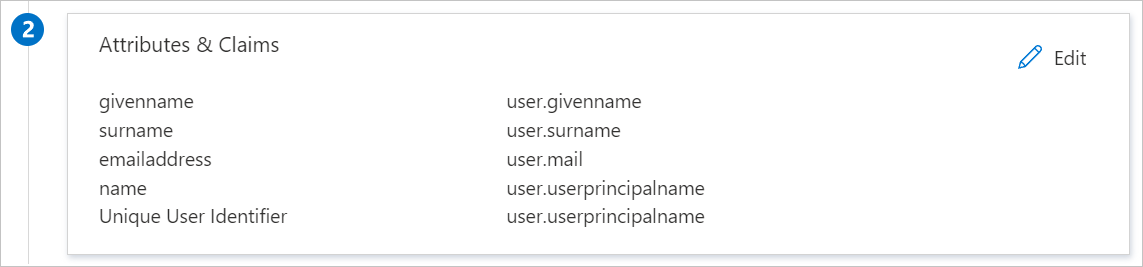

https://testingbot.com/users/sign_inTestingBot 應用程式需要符合特定格式的 SAML 斷言,因此您必須在 SAML 令牌屬性設定中新增自定義屬性對應。 下列螢幕擷取畫面顯示預設屬性的清單。

除了上述屬性外,TestingBot 應用程式還需要在 SAML 回應中多傳回幾個屬性,如下所示。 這些屬性也會預先填入,但您可以根據需求來檢閱這些屬性。

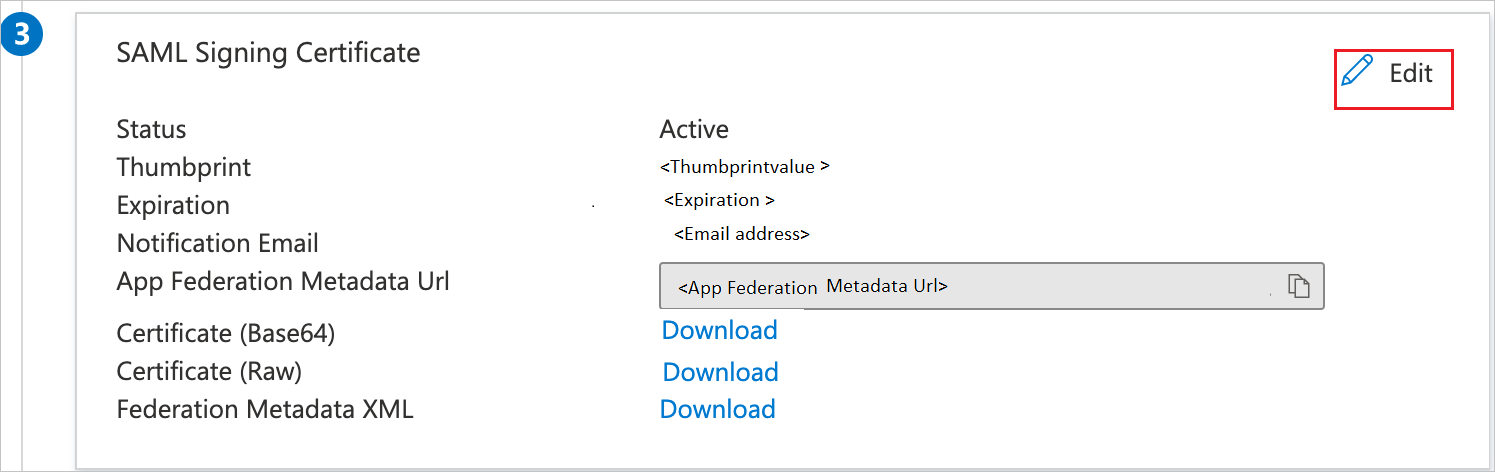

名稱 來源屬性 電子郵件 使用者.郵件 first_name 使用者.名字 姓氏 使用者.姓氏 在 [SAML 簽署憑證 ] 區段中,選取 [編輯] 按鈕以開啟 [SAML 簽署憑證 ] 對話方塊。

在 [SAML 簽署憑證] 區段中,複製 [指紋值] 並儲存在您的電腦上。

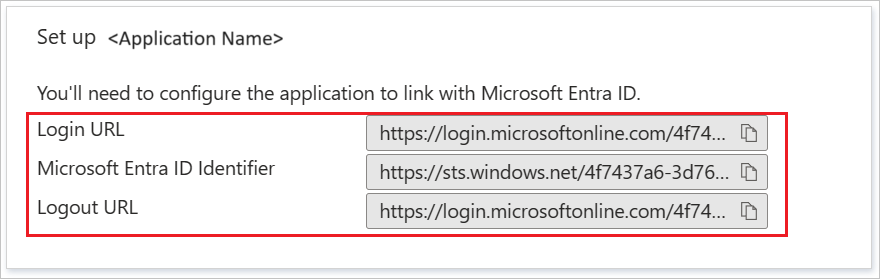

在 [ 設定 TestingBot ] 區段上,根據您的需求複製適當的 URL。

建立並指派Microsoft Entra 測試使用者

請遵循 建立並指派用戶帳戶 快速入門中的指導方針,以建立名為 B.Simon 的測試用戶帳戶。

設定 TestingBot 單一登入系統 (SSO)

若要在 TestingBot 端設定單一登錄,您必須將 Thumbprint 值和複製的適當 URL 從 Microsoft Entra 系統管理中心傳送給 TestingBot 支援小組。 他們這樣設定是為了在雙方之間正確設置 SAML SSO 連線。

建立 TestingBot 測試使用者

本節會在 TestingBot 中建立名為 Britta Simon 的使用者。 TestingBot 支援預設啟用的即時使用者佈建。 本節中沒有需要您完成的項目。 如果 TestingBot 中還沒有任何使用者存在,在驗證之後就會建立新的使用者。

測試 SSO

在本節中,您會使用下列選項來測試您的 Microsoft Entra 單一登入設定。

SP 啟動:

在 Microsoft Entra 管理中心中,選取 [測試此應用程式]。 此選項會重新導向至您可以在其中起始登入流程的TestingBot登入URL。

直接移至 TestingBot 登入 URL,然後從該處起始登入流程。

IDP 啟動:

- 在 Microsoft Entra 系統管理中心選取 [ 測試此應用程式 ],您應該會自動登入您已設定 SSO 的 TestingBot。

您也可以使用 Microsoft「我的應用程式」,以任何模式測試應用程式。 當您在 My Apps 中選取 TestingBot 圖格時,如果是在 SP 模式中設定,您會重新導向至應用程式登入頁面來起始登入流程,如果在 IDP 模式中設定,則應該會自動登入您已設定 SSO 的 TestingBot。 如需「我的應用程式」的詳細資訊,請參閱我的應用程式簡介。

相關內容

設定 TestingBot 後,您可以強制執行工作階段控件,以即時防止組織的敏感數據遭到外泄和滲透。 工作階段控制由條件式存取延伸而來。 了解如何使用 Microsoft Defender for Cloud Apps 來強制執行工作階段控制。