在本文中,您將瞭解如何整合 Trend Micro Web Security (TMWS) 與 Microsoft Entra ID。 在整合 TMWS 與 Microsoft Entra 識別碼時,您可以:

- 在 Microsoft Entra 識別碼中控制可存取TMWS的人員。

- 讓使用者使用其Microsoft Entra 帳戶自動登入TMWS。

- 在一個集中位置管理您的帳戶:Azure 入口網站。

先決條件

本文中所述的案例假設您已經具備下列必要條件:

- 已啟用 SSO 的TMWS訂用帳戶。

案例描述

在本文中,您會在測試環境中進行 Microsoft Entra SSO 的設定和測試。

- TMWS 支援 由SP 起始的SSO。

從圖庫新增TMWS

若要設定將TMWS整合到 Microsoft Entra ID 中,您需要從資源庫將TMWS新增到受控 SaaS 應用程式清單。

- 以至少雲端應用程式管理員身分登入 Microsoft Entra 系統管理中心。

- 流覽至 Entra ID>企業應用程式>新增應用程式。

- 在 [從資源庫新增] 區段的搜尋方塊中,輸入 Trend Micro Web Security (TMWS)。

- 在搜尋結果中選取 Trend Micro Web Security (TMWS), 然後新增應用程式。 將應用程式新增至您的租使用者時,請稍候幾秒鐘。

或者,您也可以使用 企業應用程式設定精靈。 在此精靈中,您可以將應用程式新增至租戶,將使用者或群組新增至應用程式,指派角色,以及完成 SSO 設定。 深入瞭解 Microsoft 365 精靈。

設定及測試 Microsoft Entra SSO 的 TMWS

您將使用名為 B.Simon 的測試用戶,設定及測試 Microsoft Entra SSO 與 TMWS 的整合。 若要讓 SSO 能夠運作,您必須建立 Microsoft Entra 使用者與 TMWS 中相關使用者之間的連結。

您將完成下列基本步驟,以設定及測試 Microsoft Entra SSO 與 TMWS:

-

設定 Microsoft Entra SSO ,為您的使用者啟用此功能。

- 建立 Microsoft Entra 使用者 ,以測試 Microsoft Entra 單一登入。

- 將TMWS的存取權授與Microsoft Entra測試使用者。

- 在 Microsoft Entra ID 中設定使用者和群組同步處理設定。

- 在應用程式端設定TMWS SSO。

- 測試 SSO 以確認組態。

設定 Microsoft Entra SSO

完成下列步驟以啟用 Microsoft Entra SSO。

以至少雲端應用程式管理員身分登入 Microsoft Entra 系統管理中心。

流覽至 Entra ID>Enterprise 應用程式>Trend Micro Web Security (TMWS) 應用程式整合頁面,在 [ 管理 ] 區段中,選取 [單一登錄]。

在 [ 選取單一登錄方法] 頁面上,選取 [SAML]。

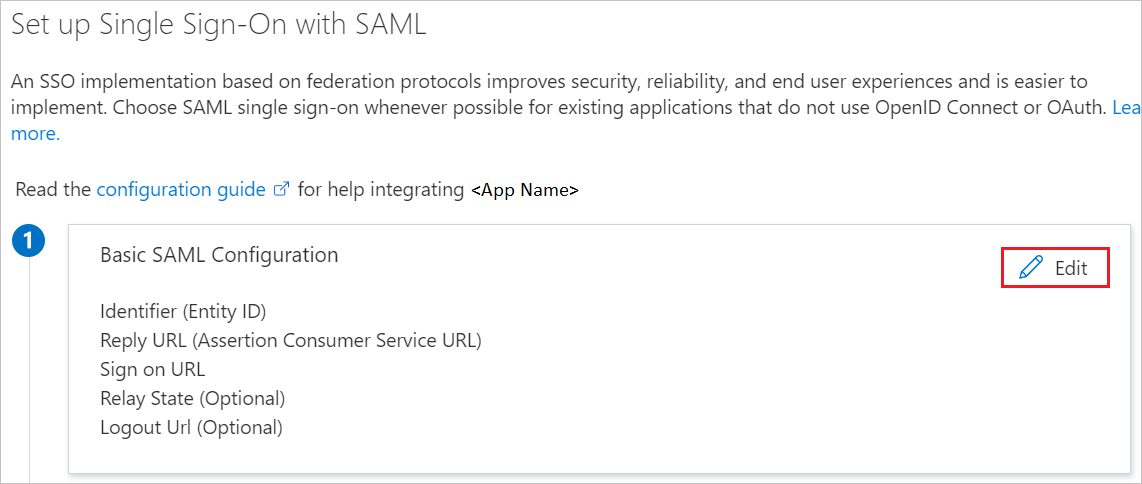

在 [ 使用 SAML 設定單一 Sign-On ] 頁面上,選取 [基本 SAML 組態 ] 的畫筆按鈕以編輯設定:

在 [ 基本 SAML 組態 ] 區段中,於下列方塊中輸入值:

一個。 在 [ 標識符(實體標識符)] 方塊中,以下列模式輸入 URL:

https://auth.iws-hybrid.trendmicro.com/([0-9a-f]{16})b。 在 [ 回復 URL] 方塊中,輸入此 URL:

https://auth.iws-hybrid.trendmicro.com/simplesaml/module.php/saml/sp/saml2-acs.php/ics-sp注意

上一個步驟中的識別碼值不是您應該輸入的值。 您必須使用實際的識別碼。 在 Microsoft Entra ID 的「驗證方法」頁面上,您可以從「管理目錄服務」的 [Azure 管理入口網站] 頁面的 [服務提供者設定] 區段中取得此值。

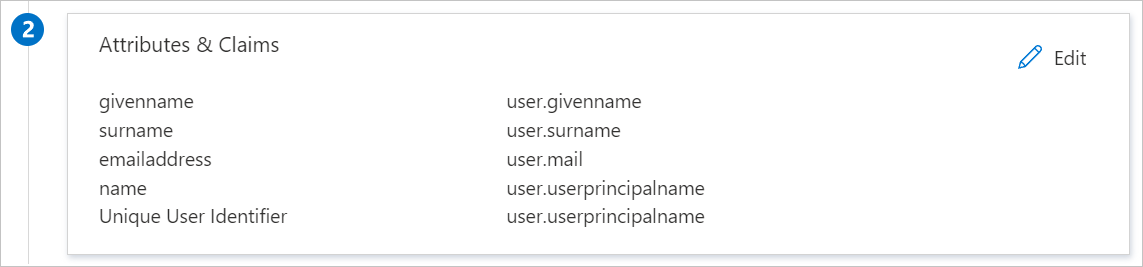

TMWS 需要特定格式的 SAML 斷言,因此您必須將自訂屬性映射新增至 SAML 令牌屬性配置。 這個螢幕快照顯示預設屬性:

除了上述螢幕快照中的屬性之外,TMWS 還需要在 SAML 回應中再傳回兩個屬性。 下表顯示這些屬性。 屬性已預先填入,但您可以變更它們以符合您的需求。

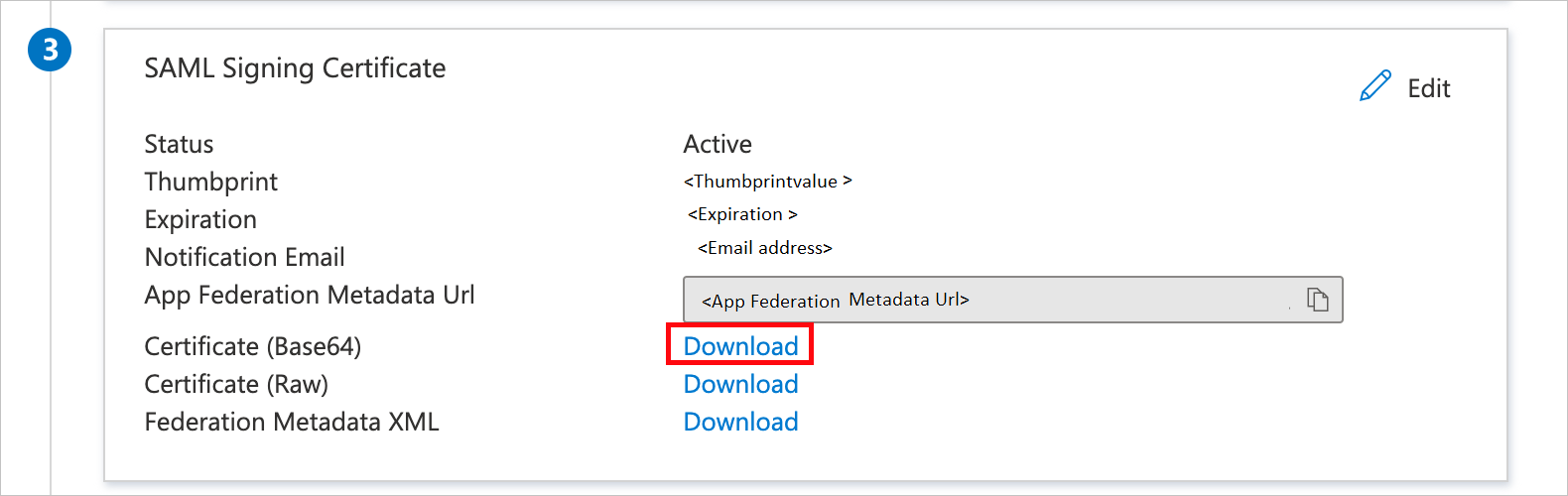

名字 來源屬性 sAMAccountNameuser.onpremisessamaccountnameupnuser.userprincipalname在 [使用 SAML 設定單一登錄] 頁面上的 [SAML 簽署憑證] 區段中,尋找 [憑證] (Base64)。 選取此憑證名稱旁的 [下載 ] 連結以下載憑證,並將它儲存在您的電腦上:

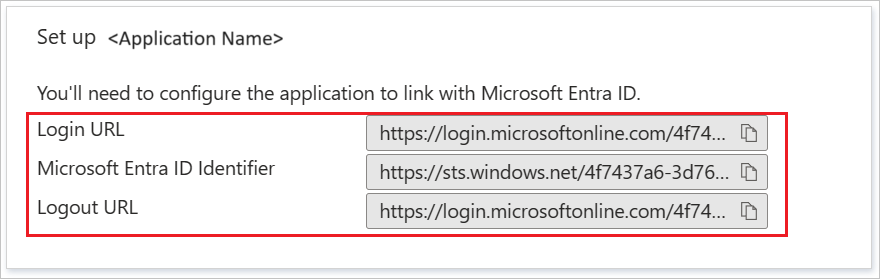

在 [設定 Trend Micro Web Security (TMWS)] 區段中,根據您的需求複製適當的 URL 或 URL:

建立 Microsoft Entra 測試使用者

在本節中,您會建立名為 B.Simon 的測試使用者。

- 以至少用戶系統管理員身分登入 Microsoft Entra 系統管理中心。

- 流覽至 Entra ID>使用者。

- 選取畫面頂端的 [新增使用者>建立新使用者]。

- 在 [使用者] 屬性中,執行下列步驟:

- 在 [顯示名稱] 欄位中輸入

B.Simon。 - 在 [使用者主體名稱] 欄位中輸入 username@companydomain.extension。 例如,

B.Simon@contoso.com。 - 選取 [顯示密碼] 核取方塊,然後記下 [密碼] 方塊中顯示的值。

- 選取 [檢閱 + 建立]。

- 在 [顯示名稱] 欄位中輸入

- 選取 建立。

將TMWS的存取權授與Microsoft Entra測試使用者

在本節中,您會將TMWS的存取權授與B.Simon,讓其能夠使用單一登錄。

- 流覽至 Entra ID>企業應用程式。

- 在應用程式清單中,選取 [Trend Micro Web Security ][TMWS]。

- 在應用程式的 [概觀] 頁面的 [ 管理 ] 區段中,選取 [使用者和群組]:

- 選取 [新增使用者],然後在 [新增指派] 對話框中選取 [使用者和群組]。

- 在 [使用者和群組] 對話框中,選取 [使用者] 清單中的 B.Simon,然後選取畫面底部的 [選取] 按鈕。

- 如果您在 SAML 判斷提示中預期有角色值,請在 [ 選取 角色] 對話框中,從清單中選取適當的使用者角色,然後選取畫面底部的 [ 選取 ] 按鈕。

- 在 [ 新增指派 ] 對話框中,選取 [ 指派]。

在 Microsoft Entra ID 中設定使用者和群組同步處理設定

在左窗格中,選取 Microsoft Entra ID。

在 [管理] 下,選取 [ 應用程式註冊],然後在 [ 所有應用程式] 下選取新的企業應用程式。

在 [管理] 下,選取 [ 憑證與秘密]。

在 [ 客戶端密碼] 區域中,選取 [ 新增客戶端密碼]。

在 [ 新增客戶端密碼] 畫面上,選擇性地新增描述並選取客戶端密碼的到期期限,然後選取 [ 新增]。 新的用戶端密碼會出現在 [用戶端秘密 ] 區域中。

記錄客戶端密碼值。 稍後,您會將它輸入TMWS。

在 [管理] 底下,選取 [API 許可權]。

在 [ API 許可權] 視窗中,選取 [新增許可權]。

在 [要求 API 許可權] 視窗的 [Microsoft API] 索引標籤上,選取 [Microsoft Graph],然後選取 [應用程式許可權]。

找出並新增這些許可權:

- 群組.讀取.所有 (Group.Read.All)

- 使用者.Read.All

選取 [新增許可權]。 此時會出現一則訊息,以確認您的設定已儲存。 新的許可權會出現在 [API 許可權] 視窗中。

在 授與同意 區域中,選取 為 系統管理員帳戶 授與管理員同意(預設目錄),然後選取 是。 會顯示一則訊息,確認已授與所要求許可權的管理員同意。

選取 [ 概觀]。

記錄您在右窗格中看到的 應用程式(用戶端)ID 和 目錄(租戶)ID 。 稍後,您會在TMWS中輸入該資訊。

設定TMWS SSO

完成這些步驟以在應用程式端設定TMWS SSO。

登入TMWS管理主控台,然後移至[ 系統管理>使用者與驗證>目錄服務]。

請在畫面上方區域選取這裡。

在 [ 驗證方法] 頁面上,選取 [Microsoft Entra ID]。

選取 [開啟] 或 [關閉],以設定是否允許您組織中的 Microsoft Entra 使用者在其數據未同步至 TMWS 時,仍可透過 TMWS 瀏覽網站。

注意

未從 Microsoft Entra ID 同步的使用者只能透過已知的 TMWS 閘道或貴組織的專用端口進行驗證。

在 [ 識別提供者設定 ] 區段中,完成下列步驟:

一個。 在 [ 服務 URL] 方塊中,輸入您複製的 [登入 URL ] 值。

b。 在 登入名稱屬性 方塊中,輸入 使用者宣告名稱,包含 user.onpremisessamaccountname 來源屬性。

丙. 在 [ 公用 SSL 憑證 ] 方塊中,使用下載的 憑證 (Base64) 。

在 [ 同步處理設定 ] 區段中,完成下列步驟:

一個。 在 [租戶] 方塊中,輸入 [目錄 (租戶) ID] 或 [自訂網域名稱] 值。

b。 在 [ 應用程式識別符 ] 方塊中,輸入 [應用程式][用戶端] 識別符 值。

丙. 在 [ 客戶端密碼 ] 方塊中,輸入 客戶端密碼。

d。 選取 同步處理排程 以手動或根據排程同步 Microsoft Entra ID。 如果您選取 [手動],每當 Active Directory 使用者資訊變更時,請記得回到 [目錄服務 ] 頁面並執行手動同步處理,讓TMWS中的資訊保持最新狀態。

e。 選取 [測試連線] ,檢查Microsoft Entra 服務是否可以成功連線。

f。 選取 [ 儲存]。

注意

如需如何使用 Microsoft Entra ID 設定 TMWS 的詳細資訊,請參閱 在TMWS上設定Microsoft Entra 設定。

測試 SSO

設定 Microsoft Entra 服務並將 Microsoft Entra ID 指定為使用者驗證方法之後,您可以登入 TMWS Proxy 伺服器來驗證您的設定。 Microsoft Entra 登入驗證您的帳戶之後,您可以瀏覽因特網。

注意

TMWS 不支援測試單一登錄,請在 [概觀單一登錄] 底下>,使用新企業應用程式的 SAML >設定單一登錄>。

清除瀏覽器中的所有 Cookie,然後重新啟動瀏覽器。

將瀏覽器指向TMWS Proxy 伺服器。 如需詳細資訊,請參閱 使用 PAC 檔案的流量轉送。

流覽任何因特網網站。 TMWS 會將您導向至TMWS Captive入口網站。

指定 Active Directory 帳戶(格式: 網域\sAMAccountName 或 sAMAccountName@網域)、電子郵件位址或 UPN,然後選取 [登入]。 TMWS 會將您傳送至 Microsoft Entra 登入視窗。

在 [Microsoft Entra 登入] 視窗中,輸入您的Microsoft Entra 帳戶認證。 您現在應該已登入TMWS。

相關內容

設定TMWS後,您可以強制執行會話控件,以即時防止組織的敏感數據遭到外洩和滲透。 會話控制延伸自條件式存取。 瞭解如何使用適用於 Cloud Apps 的 Microsoft Defender 強制執行會話控制。