在本文中,您將了解如何整合 Vera Suite 與 Microsoft Entra ID。 Vera Suite 可協助車商維護安全文化、簡化營運和管理風險。 Vera Suite 為 EHS、HR 和 F&I 經理提供經銷商員工和工作場所合規性解決方案。 在整合 Vera Suite 與 Microsoft Entra ID 時,您可以:

- 在 Microsoft Entra ID 中控制可存取 Vera Suite 的人員。

- 讓使用者使用其 Microsoft Entra 帳戶自動登入 Vera Suite。

- 在一個中央位置管理您的帳戶。

您可在測試環境中設定及測試 Vera Suite 的 Microsoft Entra 單一登入。 Vera Suite 支援 SP 起始的單一登入和 Just In Time 使用者佈建。

備註

此應用程式的標識碼是固定字串值,因此一個租使用者中只能設定一個實例。

先決條件

若要整合 Microsoft Entra ID 與 Vera Suite,您需要:

- Microsoft Entra 用戶帳戶。 若尚未有帳戶,可以免費建立帳戶。

- 下列角色其中之一:應用程式管理員、雲端應用程式管理員 或 應用程式擁有者。

- Microsoft Entra 訂用帳戶。 如果您沒有訂用帳戶,可以取得免費帳戶。

- 已啟用 Vera Suite 單一登入 (SSO) 的訂用帳戶。

新增應用程式並指派測試使用者

開始設定單一登入的流程之前,您需要從 Microsoft Entra 資源庫新增 Vera Suite 應用程式。 您需要將測試使用者帳戶指派給應用程式,並測試單一登入設定。

從 Microsoft Entra 資源庫新增 Vera Suite

從 Microsoft Entra 應用程式庫新增 Vera Suite,以設定 Vera Suite 的單一登入。 如需如何從資源庫新增應用程式的詳細資訊,請參閱快速入門:從資源庫新增應用程式。

建立並指派 Microsoft Entra 測試使用者

請遵循 建立和指派使用者帳戶 一文中的指導方針,建立名為 B.Simon 的測試使用者帳戶。

或者,您也可以使用 企業應用程式設定精靈。 在此精靈中,您可以將應用程式新增至租使用者、將使用者/群組新增至應用程式,以及指派角色。 精靈提供的連結也指向單一登錄配置窗格。 深入了解 Microsoft 365 精靈。

設定 Microsoft Entra SSO

完成下列步驟以啟用 Microsoft Entra 單一登入。

以至少 雲端應用程式系統管理員 的身分登入 Microsoft Entra 系統管理中心。

流覽至 Entra ID>Enterprise 應用程式>Vera Suite>單一登入。

在 選取單一登錄方法 頁面上,選取 SAML。

在 [基本 SAML 設定] 區段中,使用者不需要執行任何步驟,因為應用程式已預先與 Azure 整合。

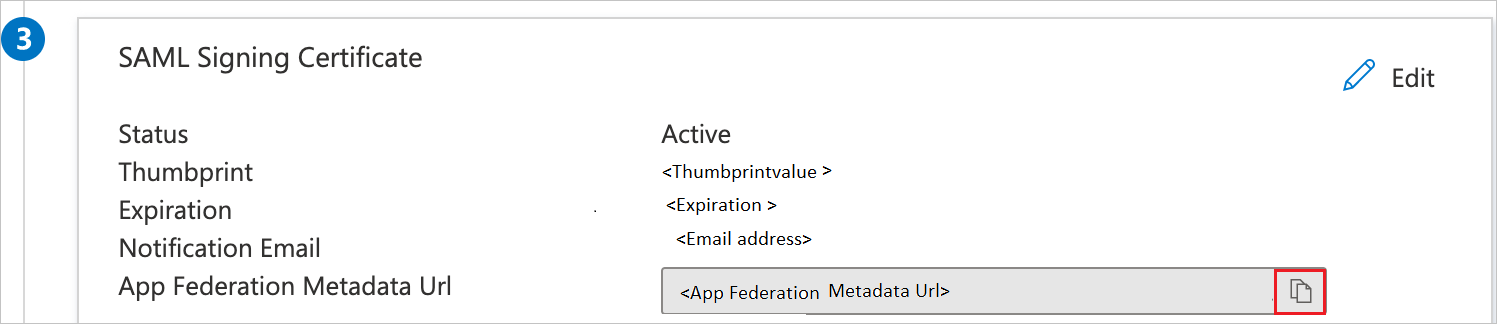

在 [ 使用 SAML 設定單一登錄 ] 頁面上的 [ SAML 簽署憑證 ] 區段中,選取 [複製] 按鈕以複製 [應用程式同盟元數據 URL ],並將其儲存在您的計算機上。

設定 Vera Suite SSO

若要在 Vera Suite 端設定單一登入,您必須將 [應用程式同盟中繼資料 URL] 傳送給 Vera Suite 支援小組。 他們設定此參數以確保雙方的 SAML SSO 連線設定正確。

建立 Vera Suite 測試使用者

本節會在 Vera Suite 中建立名為 B.Simon 的使用者。 Vera Suite 支援依預設啟用的 Just-In-Time 使用者佈建。 本節中沒有需要您完成的項目。 如果 Vera Suite 中還沒有任何使用者存在,在驗證之後通常會建立新的使用者。

測試 SSO

在本節中,您會使用下列選項來測試您的 Microsoft Entra 單一登入設定。

選取 [測試此應用程式],此選項會重新導向至您可以在其中起始登入流程的 Vera Suite 登入 URL。

直接移至 Vera Suite 登入 URL,並從該處起始登入流程。

您可以使用 Microsoft 我的應用程式。 當您在 [我的應用程式] 中選取 [Vera Suite] 圖格時,此選項會重新導向至 Vera Suite 登入 URL。 如需詳細資訊,請參閱 Microsoft Entra My Apps。

其他資源

相關內容

設定 Vera Suite 後,您可以強制執行工作階段控制,以即時防止組織的敏感資料遭到外洩和滲透。 會話控制是從條件式存取延伸而來的。 了解如何使用 Microsoft Cloud App Security 來實施會話控制。