在本文中,您將瞭解如何整合 Vidyard 與 Microsoft Entra ID。 Vidyard 與 Microsoft Entra ID 整合提供下列優點:

- 您可以在 Microsoft Entra ID 中控制可以存取 Vidyard 的人員。

- 您可以讓使用者使用其 Microsoft Entra 帳戶自動登入 Vidyard (單一登入)。

- 您可以在單一中央位置管理您的帳戶。

如果您要深入瞭解 SaaS 應用程式與 Microsoft Entra ID 整合的詳細資訊,請參閱 什麼是應用程式存取權和使用 Microsoft Entra ID 進行單一登入。 如果您沒有 Azure 訂用帳戶,請在開始前建立免費帳戶。

必要條件

本文中所述的案例假設您已經具備下列必要條件:

- 已啟用單一登入功能的 Vidyard 訂閱

案例描述

在本文中,您會在測試環境中設定及測試Microsoft Entra 單一登錄。

Vidyard 支援由 SP 和 IDP 起始的 SSO

Vidyard 支援 Just In Time 使用者佈建

從圖庫新增 Vidyard

若要設定將 Vidyard 整合到 Microsoft Entra ID 中,您需要從資源庫將 Vidyard 新增到受控 SaaS 應用程式清單。

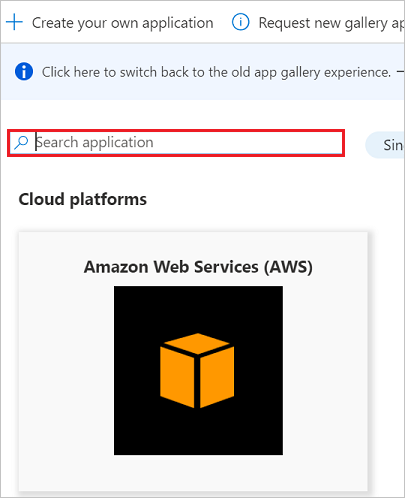

若要將 Vidyard 新增至資源庫,請執行下列步驟:

以至少 雲端應用程式系統管理員 的身分登入 Microsoft Entra 系統管理中心。

請流覽至 Entra ID>企業應用程式>新增應用程式。

在搜尋方塊中,輸入 Vidyard,從結果面板中選取 [Vidyard],然後 選取 [新增] 按鈕以新增應用程式。

設定及測試 Microsoft Entra 單一登入

在本節中,您會以名為 Britta Simon 的測試使用者為基礎,設定及測試與 Vidyard 搭配的 Microsoft Entra 單一登入。 若要讓單一登入能夠運作,必須建立 Microsoft Entra 使用者與 Vidyard 中相關使用者之間的連結關聯性。

若要設定及測試與 Vidyard 搭配的 Microsoft Entra 單一登入,您需要完成下列建置組塊:

- 設定 Microsoft Entra 單一登入 - 讓使用者能夠使用此功能。

- 設定 Vidyard 單一登入 - 在應用程式端設定單一登入設定。

- 建立 Microsoft Entra 測試使用者 - 使用 Britta Simon 測試Microsoft Entra 單一登錄。

- 指派Microsoft Entra 測試使用者 - 讓 Britta Simon 能夠使用 Microsoft Entra 單一登錄。

- 建立 Vidyard 測試使用者 - 以在 Vidyard 中擁有 Britta Simon 的對應對象,並與 Microsoft Entra 中該使用者的表示相關聯。

- 測試單一登入,驗證組態是否能運作。

設定 Microsoft Entra 單一登入

在本節中,您會啟用 Microsoft Entra 單一登入。

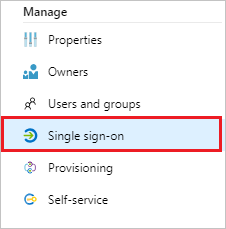

若要使用 Vidyard 設定 Microsoft Entra 單一登入,請執行下列步驟:

以至少 雲端應用程式系統管理員 的身分登入 Microsoft Entra 系統管理中心。

瀏覽到 Entra ID>企業應用程式>Vidyard 應用程式整合頁面,選取 單一登入。

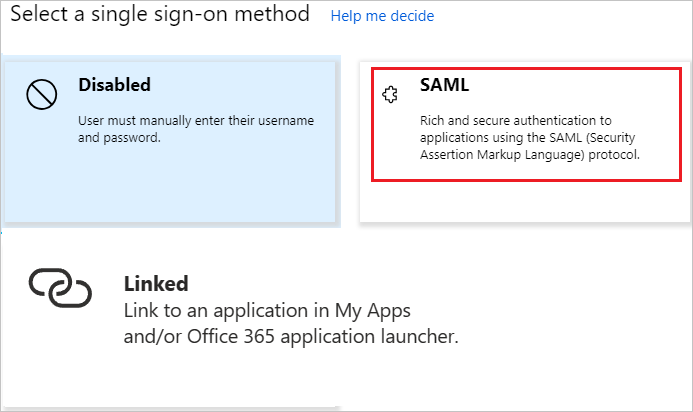

在 [選取單一登入方法] 對話方塊中,選取 [SAML/WS-Fed] 模式以啟用單一登入。

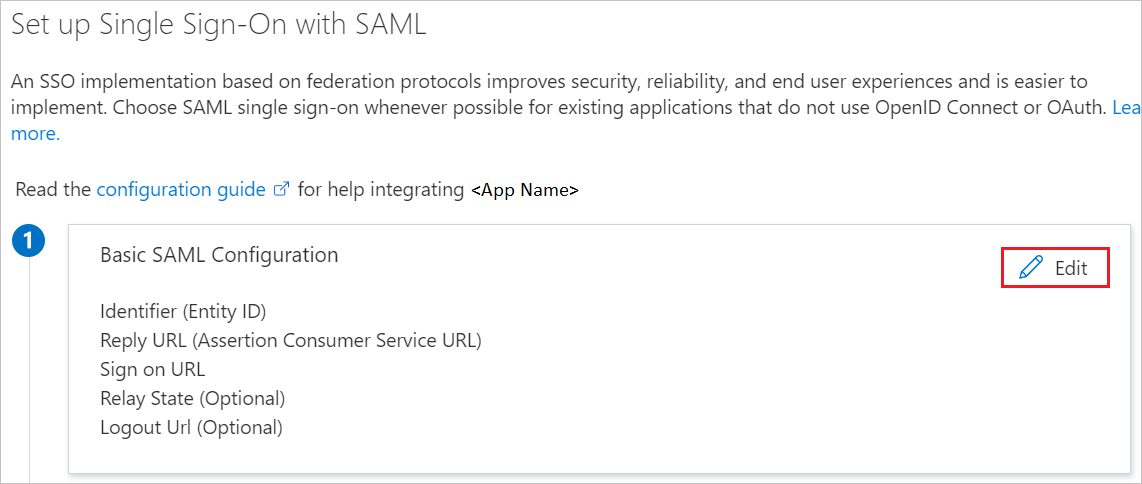

在 [使用 SAML 設定單一 Sign-On] 頁面上,選取 [編輯] 圖示以開啟 [基本 SAML 組態 ] 對話框。

在 [基本 SAML 設定] 區段上,如果您想要以 IDP 起始模式設定應用程式,請執行下列步驟:

![顯示基本 SAML 設定的螢幕擷取畫面,您可以在其中輸入識別碼、回覆 URL 以及選取 [儲存]。](common/idp-intiated.png)

一。 在 [識別碼] 文字方塊中,使用下列模式來輸入 URL:

https://secure.vidyard.com/sso/saml/<unique id>/metadatab。 在 [回覆 URL] 文字方塊中,使用下列模式來輸入 URL:

https://secure.vidyard.com/sso/saml/<unique id>/consume如果您想要以 SP 起始模式設定應用程式,請選取 [設定其他 URL],然後執行下列步驟:

在 [登入 URL] 文字方塊中,以下列模式輸入 URL︰

https://secure.vidyard.com/sso/saml/<unique id>/login注意

這些數值不是真實的。 您會使用實際的標識碼、回復 URL 和 Sign-On URL 來更新這些值,本文稍後會加以說明。 您也可以參考 [基本 SAML 組態] 區段中顯示的模式。

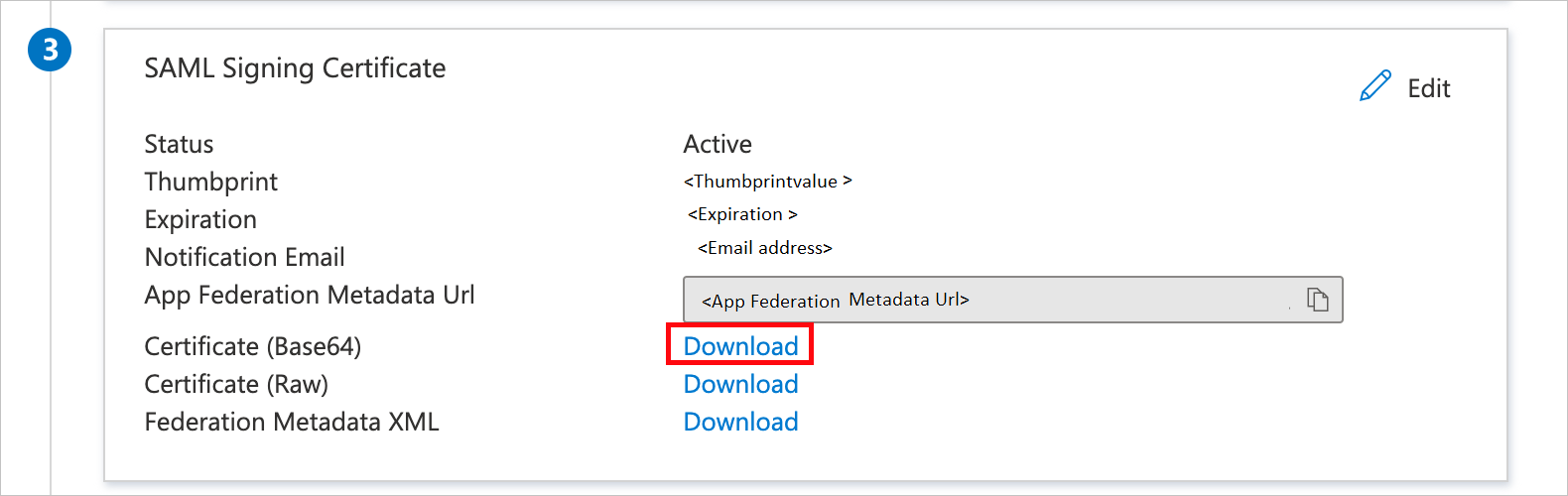

在 [使用 SAML 設定單一 Sign-On] 頁面上的 [SAML 簽署憑證] 區段中,選取 [下載 ],從指定選項下載 憑證(Base64),然後根據您的需求將其儲存在您的電腦上。

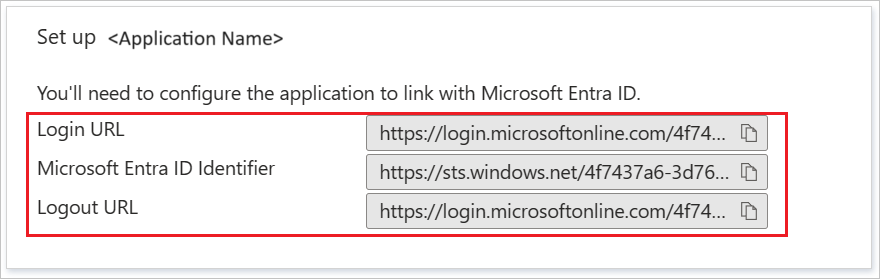

在 [設定 Vidyard] 區段上,依據您的需求複製適當的 URL。

一。 登入網址

b。 Microsoft Entra 識別碼

丙. 登出網址

設定 Vidyard 單一登入

在不同的網頁瀏覽器視窗中,以系統管理員身分登入您的 Vidyard Software 公司網站。

從 Vidyard 儀表板中,選取 [Group] \(群組\)>[Security] \(安全性\)

螢幕擷取畫面顯示在 Vidyard Software 網站的「群組」中選擇了「安全性」。

選擇 新增配置檔 索引標籤。

![顯示 [新增設定檔] 按鈕的螢幕擷取畫面。](media/vidyard-tutorial/configure2.png)

在 [SAML Configuration] \(SAML 設定\) 區段中,執行下列步驟:

![螢幕擷取畫面:顯示 [SAML 設定] 區段,您可以在其中輸入所述的值。](media/vidyard-tutorial/configure3.png)

一。 在 [ 配置檔名稱] 文字框中輸入一般配置檔名稱 。

b。 複製 [SSO 使用者登入頁面] 值,然後將其貼到 [基本 SAML 設定] 區段的 [登入 URL] 文字方塊中。

丙. 複製 [ACS URL] 值,並貼至 [基本 SAML 設定] 區段的 [回覆 URL] 文字方塊內。

d。 複製 [簽發者/中繼資料 URL] 值,然後將其貼到 [基本 SAML 設定] 區段的 [識別碼] 文字方塊中。

e。 在「記事本」中開啟您從 Azure 入口網站下載的憑證,然後將其貼到 [X.509 Certificate] \(X.509 憑證\) 文字方塊中。

f。 在 [SAML 端點 URL] 文字方塊中,貼上您從 Azure 入口網站複製的 [登入 URL] 值。

g。 選取確認。

從[單一登入]標籤頁中,選取現有設定檔旁的[指派]。

注意

建立 SSO 設定檔之後,請將它指派給使用者將透過 Azure 要求存取權的任何群組。 如果使用者不存在於獲指派的群組內,Vidyard 會自動建立用戶帳戶,並即時指派其角色。

在 [將 SAML 組態指派給組織] 下,選取您的組織群組,這會顯示在 [可供指派的群組] 中。

您可以在 [Groups Currently Assigned] \(目前指派的群組\) 底下看到所指派的群組。 根據您的組織為群組選擇角色,然後選取 確認。

注意

如需詳細資訊,請參閱此文件。

建立並指派Microsoft Entra 測試使用者

請遵循 建立並指派用戶帳戶 快速入門中的指導方針,以建立名為 B.Simon 的測試用戶帳戶。

建立 Vidyard 測試使用者

本節會在 Vidyard 中建立名為 Britta Simon 的使用者。 Vidyard 支援即時使用者佈建,且預設已啟用。 本節中沒有需要您完成的項目。 如果 Vidyard 中還沒有任何使用者存在,在驗證之後就會建立新的使用者。

注意

如果您需要手動建立使用者,請連絡 Vidyard 支援小組。

測試單一登入

在本節中,您會使用存取面板來測試 Microsoft Entra 單一登入設定。

當您在存取面板中選取 [Vidyard] 圖格時,應該會自動登入您已設定 SSO 的 Vidyard。 如需「存取面板」的詳細資訊,請參閱存取面板簡介。