在 Microsoft Entra ID 中設定自助群組管理

您也可以讓使用者在 Microsoft Entra ID 中建立及管理自己的安全性群組或 Microsoft 365 群組。 群組的擁有者可以核准或拒絕成員資格要求,也可以委派對群組成員資格的控制權。 自助群組管理功能不適用於啟用郵件功能的安全性群組或通訊群組清單。

自助群組成員資格

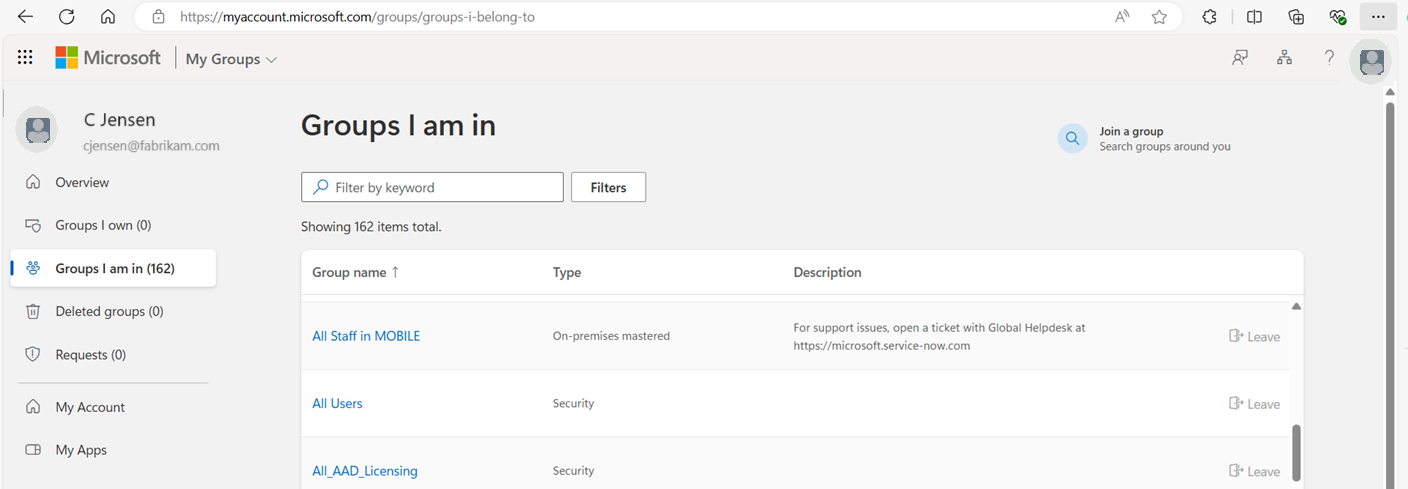

您可以允許使用者建立安全性群組,用來管理共用資源的存取權。 使用者可以使用 Azure Active Directory (Azure AD) PowerShell 或我的群組存取面板,在 Azure 入口網站中建立安全性群組。

注意

自 2024 年 3 月 30 日起,Azure AD 和 MSOnline PowerShell 模組已被淘汰。 若要深入了解,請閱讀淘汰更新。 在此日期之後,對這些模組的支援僅限於對 Microsoft Graph PowerShell SDK 的移轉協助和安全性修正。 淘汰的模組將繼續運作至 2025 年 3 月 30 日。

我們建議移轉至 Microsoft Graph PowerShell 以與 Microsoft Entra ID (以前稱為 Azure AD) 互動。 如需了解常見的移轉問題,請參閱移轉常見問題。 注意:MSOnline 1.0.x 版可能會在 2024 年 6 月 30 日之後發生中斷。

只有群組的擁有者可以更新成員資格,但您可以為群組擁有者提供從「我的群組存取面板」核准或拒絕成員資格要求的功能。 透過「我的群組存取面板」自助建立的安全性群組均可供所有使用者加入,無論是擁有者核准還是自動核准。 在「我的群組存取面板」中,您可以在建立群組時變更成員資格選項。

Microsoft 365 群組為您的使用者提供共同作業機會。 您可以在任何 Microsoft 365 應用程式 (例如 SharePoint、Microsoft Teams 和 Planner) 中建立群組。 也可以在 Azure 入口網站中使用 Microsoft Graph PowerShell,或從「我的群組存取面板」中建立 Microsoft 365 群組。 如需安全性群組與 Microsoft 365 群組之間差異的詳細資訊,請參閱了解群組。

| 在群組中建立 | 安全性群組預設行為 | Microsoft 365 群組預設行為 |

|---|---|---|

| Microsoft Graph PowerShell | 只有擁有者可以新增成員。 在「我的應用程式群組存取面板」中可見但無法加入。 |

開放供所有使用者加入。 |

| Azure 入口網站 | 只有擁有者可以新增成員。 在「我的群組存取面板」中可見但無法加入。 建立群組時不會自動指派擁有者。 |

開放供所有使用者加入。 |

| 我的群組存取面板 | 使用者可以在此處管理群組並要求加入群組的存取權。 建立群組時,可以變更成員資格選項。 |

開放供所有使用者加入。 建立群組時,可以變更成員資格選項。 |

自助群組管理情節

兩種案例都有助於說明自助群組管理。

委派群組管理

在此範例案例中,系統管理員會管理公司所使用的軟體即服務 (SaaS) 應用程式的存取權。 管理這些存取權限非常繁瑣,所以此系統管理員會要求企業負責人建立新的群組。 系統管理員會將應用程式的存取權指派給新群組,並新增至所有人員已存取該應用程式的群組。 接著,企業業主可以新增更多使用者,而且這些使用者會自動佈建到應用程式。

企業業主不需要等待系統管理員管理使用者的存取權。 如果系統管理員將相同的權限授與不同商務群組中的管理員,則該人員也可以管理自己群組成員的存取權。 企業負責人和管理員都不可以檢視或管理彼此的群組成員資格。 系統管理員仍然可以看到可以存取應用程式的所有使用者,並視需要封鎖存取權限。

注意

針對委派的案例,系統管理員必須至少有特殊權限角色管理員 Microsoft Entra 角色。

自助式群組管理

在此範例案例中,兩個使用者都擁有獨立設定的 SharePoint Online 網站。 他們想要賦與彼此團隊各自網站的存取權。 若要完成這項工作,這些使用者可以在 Microsoft Entra ID 中建立一個群組。 在 SharePoint Online 中,每個使用者都會選取該群組,以提供其網站的存取權。

當有人想要存取時,他們會從我的群組存取面板要求存取權。 核准之後,他們即可自動存取這兩個 SharePoint Online 網站。 之後,其中一個人會決定存取網站的所有人員也可以存取特定的 SaaS 應用程式。 SaaS 應用程式的系統管理員可以將此應用程式的存取權限新增到 SharePoint Online 網站。 從那時起,任何獲得核准的要求都可以存取兩個 SharePoint Online 網站,也可以存取此 SaaS 應用程式。

提供可供使用者自助服務的群組

至少以群組系統管理員的身分登入 Microsoft Entra 系統管理中心。

選取 [Microsoft Entra ID]。

選取 [所有群組] > [群組],然後選取 [一般] 設定。

注意

此設定只會限制存取 [我的群組] 中的群組資訊。 而不會限制透過 Microsoft Graph API 呼叫或 Microsoft Entra 系統管理中心等其他方法存取群組資訊。

注意

關於自助式群組管理設定的變更,最初排定於 2024 年 6 月進行,但目前正在審查中,因此不會按照原計劃進行。 將會在未來宣佈淘汰日期。

將 [擁有者可以在存取面板中管理群組成員資格要求] 設定為 [是]。

將 [限制使用者存取存取面板中的群組功能的能力] 設定為 [否]。

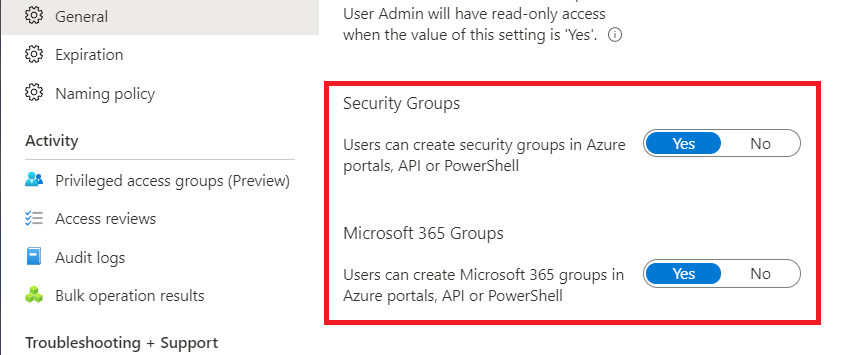

將 [使用者可在 Azure 入口網站、API 或 PowerShell 中建立安全性群組] 設定為 [是] 或 [否]。

如需此設定的詳細資訊,請參閱群組設定。

將 [使用者可在 Azure 入口網站、API 或 PowerShell 中建立 Microsoft 365 群組] 設定為 [是] 或 [否]。

如需此設定的詳細資訊,請參閱群組設定。

您也可以使用可在 Azure 入口網站中將成員指派為群組擁有者的擁有者,為您的使用者實現對自助群組管理更細微的存取控制。

當使用者可以建立群組時,組織中的所有使用者都可以建立新的群組。 作為預設擁有者,使用者隨後可以將成員新增至這些群組。 您不能指定可以建立自己群組的個人。 您只能指定個人讓另一個群組成員成為群組擁有者。

注意

需要具備 Microsoft Entra ID P1 或 P2 授權,使用者才能要求加入安全性群組或 Microsoft 365 群組,而擁有者才能核准或拒絕成員資格要求。 如果沒有 Microsoft Entra ID P1 或 P2 授權,使用者仍然可以在「我的應用程式群組存取面板」中管理其群組。 但是,使用者無法建立需要擁有者核准的群組,而且無法要求加入群組。

群組設定

群組設定可讓您控制誰可以建立安全性和 Microsoft 365 群組。

以下表格可協助您決定要選擇的值。

| 設定 | 值 | 對您租用戶的影響 |

|---|---|---|

| 使用者可在 Azure 入口網站、API 或 PowerShell 中建立安全性群組。 | Yes | Microsoft Entra 組織中的所有使用者都可以在 Azure 入口網站、API 或 PowerShell 中建立新的安全性群組,並向這些群組新增成員。 這些新的群組也會顯示在其他所有使用者的「存取面板」中。 如果群組的原則設定允許,其他使用者可以建立加入這些群組的要求。 |

| No | 使用者無法建立安全性群組。 他們仍然可以針對其為擁有者的群組管理這些群組的成員資格,以及核准其他使用者加入其群組的要求。 | |

| 使用者可在 Azure 入口網站、API 或 PowerShell 中建立 Microsoft 365 群組。 | Yes | Microsoft Entra 組織中的所有使用者都可以在 Azure 入口網站、API 或 PowerShell 中建立新的 Microsoft 365 群組,並向這些群組新增成員。 這些新的群組也會顯示在其他所有使用者的「存取面板」中。 如果群組的原則設定允許,其他使用者可以建立加入這些群組的要求。 |

| No | 使用者無法建立 M365 群組。 他們仍然可以針對其為擁有者的群組管理這些群組的成員資格,以及核准其他使用者加入其群組的要求。 |

以下是關於這些群組設定的一些其他詳細資料:

- 這些設定最多需要 15 分鐘才能生效。

- 如果您想讓部分 (但不是全部) 使用者建立群組,您可以為這些使用者指派可以建立群組的角色,如群組管理員。

- 這些設定適用於使用者,但不會影響服務主體。 例如,如果您的服務主體具有建立群組的權限,即使您將這些設定設定為 [否],該服務主體仍可以建立群組。

使用 Microsoft Graph 設定群組設定

若要使用 Microsoft Graph 設定 [使用者可在 Azure 入口網站、API 或 PowerShell 中建立 Microsoft 365 群組] 的設定,請在 groupSettings 物件中設定 EnableGroupCreation 物件。 如需詳細資訊,請參閱群組設定概觀。

若要使用 Microsoft Graph 設定 [使用者可在 Azure 入口網站、API 或 PowerShell 中建立安全性群組] 的設定,請在 authorizationPolicy 物件中更新 defaultUserRolePermissions 的 allowedToCreateSecurityGroups 屬性。

下一步

如需 Microsoft Entra ID 的詳細資訊,請參閱:

意見反映

即將推出:我們會在 2024 年淘汰 GitHub 問題,並以全新的意見反應系統取代並作為內容意見反應的渠道。 如需更多資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交及檢視以下的意見反映:

![螢幕擷取畫面:顯示 Microsoft Entra 群組的 [一般] 設定。](media/groups-self-service-management/groups-settings-general.png)